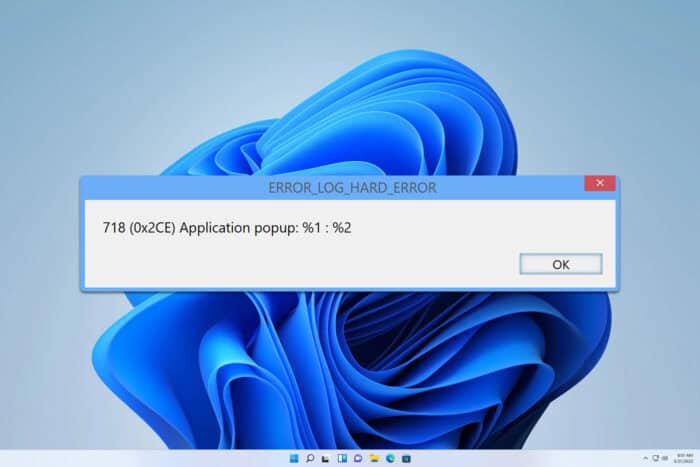

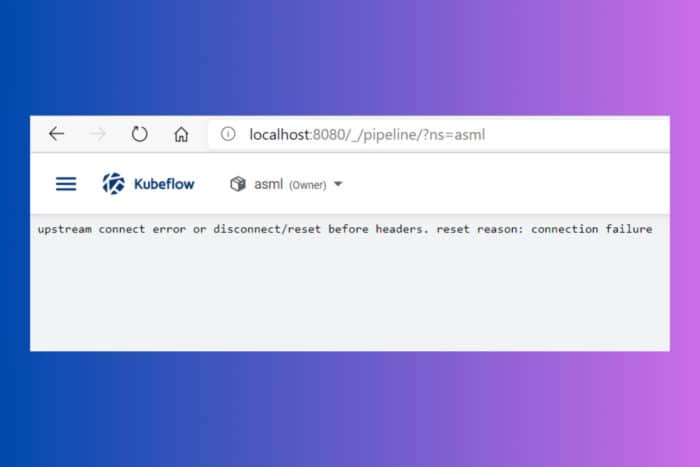

Corriger : erreur de connexion en amont ou déconnexion/réinitialisation avant les en-têtes

Traiter les problèmes d’erreur de connexion en amont ou déconnexion/réinitialisation avant les en-têtes peut être assez frustrant. Le message indique que la connexion entre le client et le serveur a été fermée avant que le serveur puisse envoyer une réponse. Ce problème peut survenir dans différents scénarios, mais s’applique généralement aux situations de programmation.

Traiter les problèmes d’erreur de connexion en amont ou déconnexion/réinitialisation avant les en-têtes peut être assez frustrant. Le message indique que la connexion entre le client et le serveur a été fermée avant que le serveur puisse envoyer une réponse. Ce problème peut survenir dans différents scénarios, mais s’applique généralement aux situations de programmation.

Comment corriger l’erreur de connexion en amont ou la déconnexion/réinitialisation avant les en-têtes ?

1. Vérifiez vos paramètres de pare-feu

- Ouvrez les paramètres de pare-feu de votre plateforme cloud :

- Pour Azure, vous pouvez le trouver sous Sécurité réseau.

- Pour GCP, c’est généralement sous Réseau VPC > Règles de pare-feu.

- Pour AWS, allez dans les paramètres des groupes de sécurité.

- Localisez la règle de pare-feu pour votre conteneur ou VM :

- Cherchez des règles entrantes autorisant le trafic.

- Assurez-vous que les ports corrects sont ouverts :

- Généralement, vous devez ouvrir des ports comme 80 (HTTP), 443 (HTTPS) ou tout port personnalisé utilisé par votre application (par exemple, 6001 pour Kestrel).

- Ajoutez des règles si nécessaire :

- Ajoutez une règle pour autoriser le trafic entrant sur les ports nécessaires et assignez-la à l’interface réseau appropriée.

Cette solution garantit que votre application peut recevoir du trafic de sources externes en ayant les règles de pare-feu correctes configurées.

2. Mettez à jour la configuration de la passerelle Istio et du VirtualService

- Vérifiez vos configurations de passerelle et de VirtualService :

- Ouvrez vos fichiers de configuration Istio (gateway.yaml, virtualservice.yaml).

- Vérifiez les configurations des ports :

- Assurez-vous que les ports définis dans votre passerelle correspondent aux ports exposés par vos services.

-

Exemple pour la passerelle :

apiVersion: networking.istio.io/v1alpha3 kind: Gateway metadata: name: my-gateway namespace: istio-system spec: selector: istio: ingressgateway servers: - port: number: 443 name: https protocol: HTTPS tls: mode: SIMPLE credentialName: "my-credential" hosts: - "my-host.example.com"

- Vérifiez les routes du VirtualService :

- Assurez-vous que votre VirtualService a la configuration de route correcte.

-

Exemple pour le VirtualService :

apiVersion: networking.istio.io/v1alpha3 kind: VirtualService metadata: name: my-service spec: hosts: - "my-host.example.com" gateways: - my-gateway http: - route: - destination: host: my-service port: number: 443

En veillant à ce que vos configurations de passerelle et de VirtualService soient correctes et correspondent à vos exigences de service, vous pouvez éviter des problèmes de connectivité. Assurez-vous également que vous utilisez le fichier yaml correct.

3. Vérifiez la nomination des pods et des services ainsi que la configuration des ports

- Vérifiez votre configuration du service Kubernetes :

- Assurez-vous que les ports définis dans votre service correspondent aux ports exposés par votre application.

-

Exemple :

apiVersion: v1 kind: Service metadata: name: my-service spec: selector: app: my-app ports: - protocol: TCP port: 443 targetPort: 8080 name: https

- Mettez à jour le port de conteneur de votre déploiement :

- Assurez-vous que la définition du conteneur dans votre YAML de déploiement expose le bon port.

-

Exemple :

apiVersion: apps/v1 kind: Deployment metadata: name: my-app spec: replicas: 1 selector: matchLabels: app: my-app template: metadata: labels: app: my-app spec: containers: - name: my-container image: my-image ports: - containerPort: 8080

Configurer correctement votre service et votre déploiement permet à Istio de router correctement le trafic vers vos pods, évitant ainsi les erreurs de connexion.

4. Vérifiez l’allocation des ressources et la santé des nœuds

- Vérifiez l’allocation des ressources des nœuds :

- Assurez-vous que vos nœuds Kubernetes ont des ressources adéquates (CPU, mémoire) allouées.

- Vous pouvez vérifier l’utilisation des ressources du nœud en utilisant kubectl top nodes et kubectl describe node <node-name>.

- Ajoutez plus de nœuds ou augmentez les ressources des nœuds existants s’ils sont sous forte charge.

- Redémarrez les pods affectés :

- Redémarrez vos pods d’application pour effacer tout problème potentiel de fuite de mémoire ou d’allocation de ressources.

-

Utilisez

kubectl rollout restart deployment <deployment-name>

- Surveillez la santé des nœuds via les outils de surveillance de votre fournisseur de cloud (CloudWatch pour AWS, Cloud Monitoring pour GCP, ou Azure Monitor).

S’assurer que vos nœuds ont suffisamment de ressources et sont en bonne santé contribue à prévenir les pannes et les erreurs de connexion dues à des contraintes de ressources.

5. Utilisez le bon protocole et les paramètres de sécurité corrects

- Vérifiez les paramètres de protocole :

- Assurez-vous que vous utilisez le bon protocole (HTTP/HTTPS) dans vos configurations.

- Mettez à jour le Dockerfile ou les variables d’environnement pour exposer les ports corrects.

- Définissez correctement les variables d’environnement :

-

Exemple pour le Dockerfile :

FROM mcr.microsoft.com/dotnet/aspnet:5.0 EXPOSE 80 ENV ASPNETCORE_URLS=http://+:80

- Ajustez les paramètres ASP.NET Core/Kestrel :

- Assurez-vous que Kestrel est configuré pour écouter sur les ports corrects.

-

Exemple dans

Program.cs:public class Program { public static void Main(string[] args) { CreateHostBuilder(args).Build().Run(); } public static IHostBuilder CreateHostBuilder(string[] args) => Host.CreateDefaultBuilder(args) .ConfigureWebHostDefaults(webBuilder => { webBuilder.UseStartup<Startup>() .UseUrls("http://+:80"); }); }

Une configuration correcte des protocoles et des ports garantit que votre application est accessible comme prévu, évitant l’erreur de déconnexion/réinitialisation.

En suivant ces solutions, vous pouvez résoudre l’erreur de connexion en amont ou la déconnexion/réinitialisation avant les en-têtes dans vos environnements Kubernetes et Istio. N’oubliez jamais de surveiller vos configurations et vos allocations de ressources pour éviter des problèmes futurs.

Pour toute autre question ou suggestion, faites défiler vers le bas pour accéder à la section des commentaires.