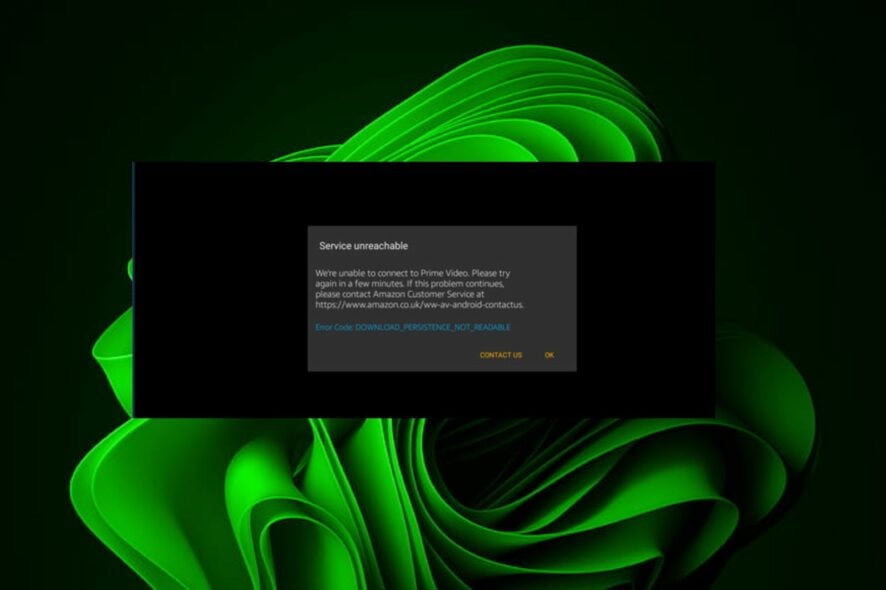

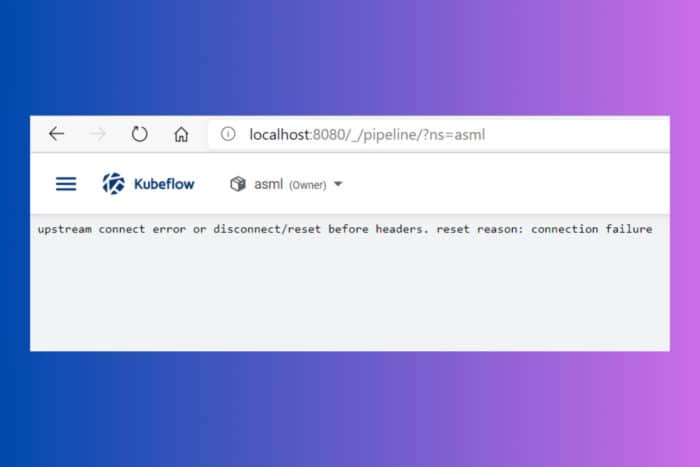

수정: 업스트림 연결 오류 또는 헤더 전 연결 해제/재설정

업스트림 연결 오류 또는 헤더 전 연결 해제/재설정 문제를 처리하는 것은 매우 실망스러울 수 있습니다. 이 메시지는 클라이언트와 서버 간의 연결이 서버가 응답을 보낼 수 있기 전에 종료되었음을 나타냅니다. 이 문제는 다양한 시나리오에서 발생할 수 있지만, 일반적으로 프로그래밍 상황에서 발생합니다.

업스트림 연결 오류 또는 헤더 전 연결 해제/재설정을 어떻게 수정합니까?

1. 방화벽 설정 확인

- 클라우드 플랫폼에서 방화벽 설정 열기 :

- Azure의 경우 네트워크 보안 아래에서 찾을 수 있습니다.

- GCP의 경우 일반적으로 VPC 네트워크 > 방화벽 규칙 아래에 있습니다.

- AWS에서는 보안 그룹 설정으로 이동합니다.

- 컨테이너 또는 VM의 방화벽 규칙 찾기 :

- 트래픽을 허용하는 인바운드 규칙을 찾습니다.

- 올바른 포트가 열려 있는지 확인 :

- 일반적으로 HTTP(80), HTTPS(443) 또는 앱에서 사용하는 임의의 포트(예: Kestrel의 경우 6001)를 열어야 합니다.

- 필요한 경우 규칙 추가 :

- 필요한 포트에서 인바운드 트래픽을 허용하는 규칙을 추가하고 적절한 네트워크 인터페이스에 할당합니다.

이 솔루션은 올바른 방화벽 규칙 구성을 통해 외부 소스로부터 트래픽을 수신할 수 있도록 합니다.

2. Istio 게이트웨이 및 VirtualService 구성 업데이트

- 게이트웨이 및 VirtualService 구성 확인 :

- Istio 구성 파일(gateway.yaml, virtualservice.yaml)을 엽니다.

- 포트 구성 확인 :

- 게이트웨이에 정의된 포트가 서비스에서 노출한 포트와 일치하는지 확인합니다.

-

게이트웨이에 대한 예:

apiVersion: networking.istio.io/v1alpha3 kind: Gateway metadata: name: my-gateway namespace: istio-system spec: selector: istio: ingressgateway servers: - port: number: 443 name: https protocol: HTTPS tls: mode: SIMPLE credentialName: "my-credential" hosts: - "my-host.example.com"

- VirtualService 라우트 확인 :

- VirtualService에 올바른 라우트 구성인지 확인합니다.

-

VirtualService에 대한 예:

apiVersion: networking.istio.io/v1alpha3 kind: VirtualService metadata: name: my-service spec: hosts: - "my-host.example.com" gateways: - my-gateway http: - route: - destination: host: my-service port: number: 443

게이트웨이 및 VirtualService 구성이 올바르고 서비스 요구 사항과 일치하는지 확인함으로써 연결 문제를 피할 수 있습니다. 또한 올바른 yaml 파일을 사용하고 있는지 확인하세요.

3. 포드 및 서비스 이름 및 포트 구성 확인

- Kubernetes 서비스 구성 확인 :

- 서비스에 정의된 포트가 애플리케이션에서 노출하는 포트와 일치하는지 확인합니다.

-

예:

apiVersion: v1 kind: Service metadata: name: my-service spec: selector: app: my-app ports: - protocol: TCP port: 443 targetPort: 8080 name: https

- 배포의 컨테이너 포트 업데이트 :

- 배포 YAML의 컨테이너 정의에서 올바른 포트를 노출하도록 합니다.

-

예:

apiVersion: apps/v1 kind: Deployment metadata: name: my-app spec: replicas: 1 selector: matchLabels: app: my-app template: metadata: labels: app: my-app spec: containers: - name: my-container image: my-image ports: - containerPort: 8080

서비스 및 배포를 올바르게 구성하면 Istio가 트래픽을 올바르게 포드로 라우팅할 수 있어 연결 오류를 피할 수 있습니다.

4. 리소스 할당 및 노드 상태 확인

- 노드 리소스 할당 확인 :

- Kubernetes 노드에 적절한 리소스(CPU, 메모리)가 할당되어 있는지 확인합니다.

- kubectl top nodes 및 kubectl describe node <node-name>를 사용하여 노드 리소스 사용량을 확인할 수 있습니다.

- 부하가 많은 경우 더 많은 노드를 추가하거나 기존 노드의 리소스를 늘립니다.

- 영향을 받는 포드 재시작 :

- 잠재적인 메모리 유출 또는 리소스 할당 문제를 해결하기 위해 애플리케이션 포드를 재시작합니다.

kubectl rollout restart deployment <deployment-name>를 사용합니다.

- 클라우드 제공자의 모니터링 도구(예: AWS의 CloudWatch, GCP의 Cloud Monitoring, Azure Monitor)를 통해 노드 상태를 모니터링합니다.

노드에 충분한 리소스가 있고 상태가 양호한지 확인하면 리소스 제약으로 인한 다운타임 및 연결 오류를 방지하는 데 도움이 됩니다.

5. 올바른 프로토콜 및 보안 설정 사용

- 프로토콜 설정 확인 :

- 구성에서 올바른 프로토콜(HTTP/HTTPS)을 사용하고 있는지 확인합니다.

- Dockerfile이나 환경 변수를 업데이트하여 올바른 포트를 노출합니다.

- 환경 변수를 올바르게 설정 :

-

Dockerfile의 예:

FROM mcr.microsoft.com/dotnet/aspnet:5.0 EXPOSE 80 ENV ASPNETCORE_URLS=http://+:80

-

Dockerfile의 예:

- ASP.NET Core/Kestrel 설정 조정 :

- Kestrel이 올바른 포트를 수신 대기하도록 설정되었는지 확인합니다.

Program.cs:public class Program { public static void Main(string[] args) { CreateHostBuilder(args).Build().Run(); } public static IHostBuilder CreateHostBuilder(string[] args) => Host.CreateDefaultBuilder(args) .ConfigureWebHostDefaults(webBuilder => { webBuilder.UseStartup<Startup>() .UseUrls("http://+:80"); }); }의 예.

올바른 프로토콜 및 포트 구성을 통해 애플리케이션에 예상대로 접근할 수 있으며, 연결 해제/재설정 오류를 피할 수 있습니다.

이러한 솔루션을 따라 업스트림 연결 오류 또는 헤더 전 연결 해제/재설정 오류를 Kubernetes 및 Istio 환경에서 문제 해결하고 해결할 수 있습니다. 향후 문제를 방지하기 위해 항상 구성 및 리소스 할당을 모니터링하는 것을 잊지 마세요.

더 궁금한 점이나 제안이 있으시면 댓글 섹션으로 스크롤하세요.