Windows Audit Policy: Beste Praktiken für sichere IT-Systeme

Die Überwachung Ihrer Netzwerkressourcen und die genaue Information über Ihre Geräte ist entscheidend. ADAudit Plus ist ein Tool, das professionelle Funktionen bietet, um:

Die Überwachung Ihrer Netzwerkressourcen und die genaue Information über Ihre Geräte ist entscheidend. ADAudit Plus ist ein Tool, das professionelle Funktionen bietet, um:

- Dokumentenänderungen zu verfolgen und zu überwachen

- Detaillierte Übersicht über Anmelde- und Abmeldeaktivitäten

- SOX-, PCI-, HIPAA-, GDPR-Compliance

- Einfache und schnelle Implementierung

Holen Sie sich jetzt das beste Netzwerküberwachungstool für Ihre Infrastruktur. Probieren Sie ADAudit Plus jetzt aus! Möchten Sie mehr über die besten Praktiken der Windows-Audit-Praxis erfahren? Hier ist alles, was Sie wissen müssen. Ein wesentliches Element des Windows-Audits ist der sogenannte Dateiintegritätsüberwachungsdienst, auch bekannt als Windows Änderungsüberwachung.

Ein schneller Zugang zu den besten Praktiken für eine Windows-Audit-Politik macht langfristig einen Unterschied. Lesen Sie diesen Leitfaden.

Was ist eine Audit-Politik?

Dieser Prozess verwaltet eine Vielzahl von Wertesänderungen über mehrere Domänen hinweg. Einige umfassen Active Directory, Exchange, SQL und die Dateisysteme, die sich in Ihrem Netzwerk befinden.

Die Berücksichtigung dieser Aspekte und die Analyse von Sicherheits- und Systemereignissen ermöglichen es Unternehmen, die Möglichkeit eines unbefugten Zugriffs auf Daten zu verringern. Dies verbessert auch die Gesamtfähigkeit des Unternehmens, mit Bedrohungen der Systemsicherheit und -verwaltung umzugehen.

Was ermöglicht die Audit-Politik?

Ein gründlicher Windows-Audit-Prozess stellt sicher, dass jede Organisation die gesamte Reihe von Anforderungen an den Datenschutz einhalten kann. Sie werden auch proaktiv auf mögliche Bedrohungen reagieren und die Auswirkungen eines Datenverlusts verringern können.

Wie bei anderen komplexen Prozessen werden einige Schlüsselelemente sicherstellen, dass der Prozess reibungslos verläuft und dass die gewählten Implementierungen/Änderungen von einem zentralen Punkt verwaltet werden.

Der heutige Leitfaden wird alle Geheimnisse aufdecken, um eine gut ausgeglichene Windows-Audit-Politik ohne allzu großen Aufwand zu erreichen. Wir vereinfachen den Prozess auch erheblich mit spezialisierter Software.

In welcher Reihenfolge sollten wir die Überwachung aktivieren?

Die Reihenfolge, in der der Überwachungsprozess aktiviert werden sollte, hängt von der Art der Bedrohung ab. Es gibt daher keine einzige Antwort auf diese Frage.

Es ist wichtig zu beachten, dass der Überwachungsprozess zwei wichtige Bereiche abdecken muss:

- Active DirectoryAuditing – Diese Funktion ermöglicht Benutzern den Zugriff auf spezifische Informationen, Themen, Ordner, Dateien und Daten basierend auf ihrer Identität. Active Directory wird das bevorzugte Ziel für Cyberangriffe und böswillige Dritte sein.

- Windows-Politik-Überwachung – Die Verfolgung dieses Merkmals deckt hauptsächlich die Änderungen der Windows-Politik mit Hilfe von Gruppenrichtlinienobjekten ab. Diese können je nach den Umständen eingerichtet und verwendet werden. Eine Übersicht über alle Zugriffspunkte und Berechtigungen durch spezifische Benutzer hilft, das Problem zu identifizieren und zu beheben.

Generell hat Microsoft eine Reihe von 10 Gesetzen für die Sicherheitsverwaltung erstellt, die vollständig respektiert werden sollten, um einen unternehmensweiten Schutz gegen externe Bedrohungen zu gewährleisten.

Was sind die besten Praktiken für die Windows-Audit-Politik?

1. Für Active Directory

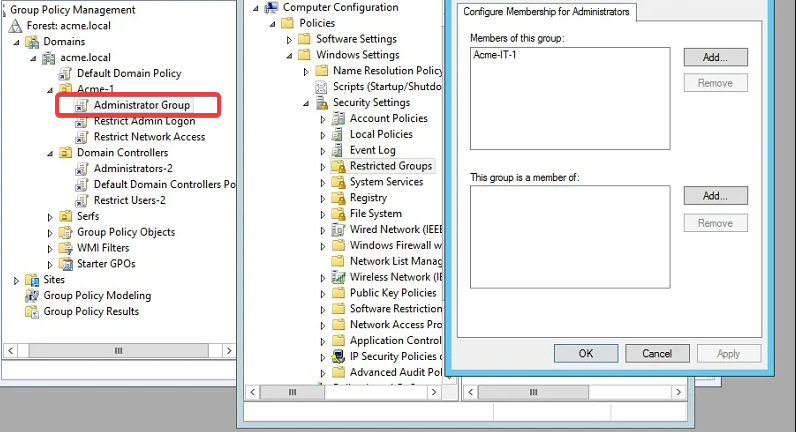

1.1 Verwalten und Bearbeiten der Active Directory-Sicherheitsgruppen

Die häufigsten Angriffe richten sich gegen Mitglieder von Domain Admins, Administratorgruppen und Enterprise Admins im Active Directory. Das liegt daran, dass ein Domainenbenutzer mit Administratorrechten sogar den Zugriff auf VIP-Konten ändern kann.

Daher sollten Sie den Zugriff auf diese Gruppen einschränken, um Probleme zu vermeiden.

1.2 Entfernen Sie inaktive Benutzer in AD

Wenn inaktive Benutzer weiterhin Zugriff auf Ihre Active Directory-Umgebung haben, ist es am besten, sie so schnell wie möglich zu entfernen. Dies ist eine gängige Methode, die böswillige Dritte verwenden, um auf kritische Daten zuzugreifen, ohne Verdacht zu erregen.

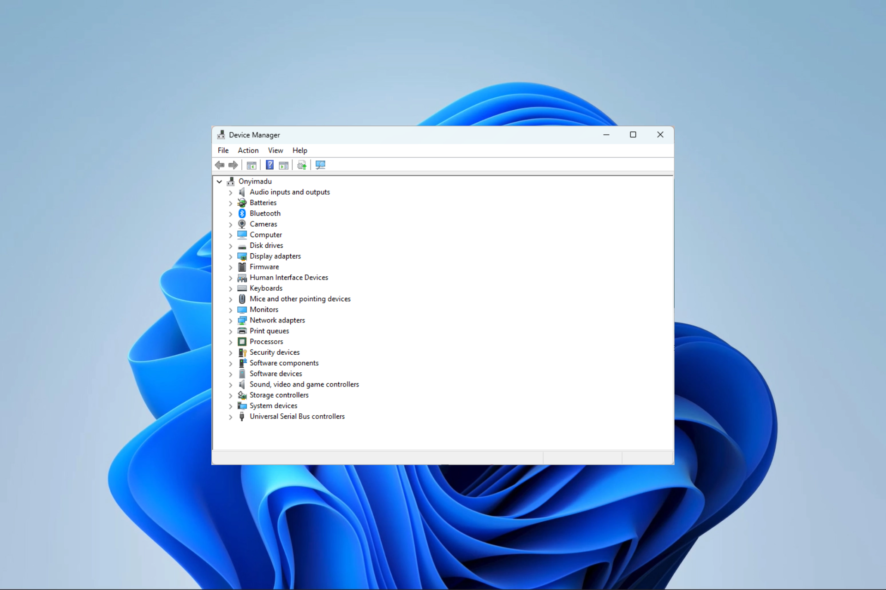

1.3 Verfolgen Sie lokale Administratoren

Benutzer mit Administratorrechten haben Zugriff auf einen erheblichen Teil Ihrer Organisation. Daher kann es erhebliche Auswirkungen haben, ihren Zugriff zu verfolgen und entsprechend zu verwalten.

- Domänenkonten, die über Administratorzugriffsrechte auf verschiedene Computer verfügen – Auch wenn diese Konten gelegentlich keinen Zugriff auf hochprivilegierte Gruppen im Active Directory haben, können sie möglicherweise Administratorzugriff auf viele Server innerhalb der Windows-Infrastruktur haben.

- VIP-Domänenkonten – Diese haben Zugriff auf verschiedene geistige Eigentumsrechte und andere sensible Informationen von Netzwerkbenutzern. Jedes Konto, das dem Angreifer den Zugriff auf große Datenmengen ermöglicht, kann als VIP-Domänenkonto betrachtet werden. Einige Beispiele sind Führungskräfte mit umfangreichem Zugriff und Kontenvon Helpdesk-Mitarbeitern, Rechtsmitarbeitern, Produktplanern oder Forschern.

1.4 Vermeiden Sie die Verwendung von GPOs zur Festlegung von Passwörtern

Gruppenrichtlinienobjekte können Konten erstellen und Passwörter für reguläre Benutzer und lokale Administratoren im Active Directory festlegen.

Angreifer können diese ebenfalls verwenden, um auf die in Active Directory gefundenen Daten zuzugreifen, was zu einem großflächigen Datenverlust führen kann.

Es ist von größter Bedeutung, dass Systemadministratoren die Fähigkeit haben, solche Situationen zu erkennen und zu melden.

1.5 Audit DC (Domain Controller) Logins

Wie im vorherigen Schritt erwähnt, ist es von größter Bedeutung, dass Systemadministratoren einen Überblick über die gesamte Struktur der Domain-Controller haben.

Letztendlich konzentrieren sich die meisten Organisationen auf Enterprise- und Domänenadministratoren, aber der Zugriff auf andere Gruppen über den DC ist ebenfalls eine große Bedrohung.

Letztendlich konzentrieren sich die meisten Organisationen auf Enterprise- und Domänenadministratoren, aber der Zugriff auf andere Gruppen über den DC ist ebenfalls eine große Bedrohung.

1.6 Verwenden Sie Schutz für den LSASS

Da Angreifer verschiedene Hacker-Tools verwenden können, um den Local Security Authority Subsystem Service (LSASS) anzugreifen und die Anmeldeinformationen der Benutzer zu stehlen, wird empfohlen, entsprechende Sicherheitsmaßnahmen zu ergreifen.

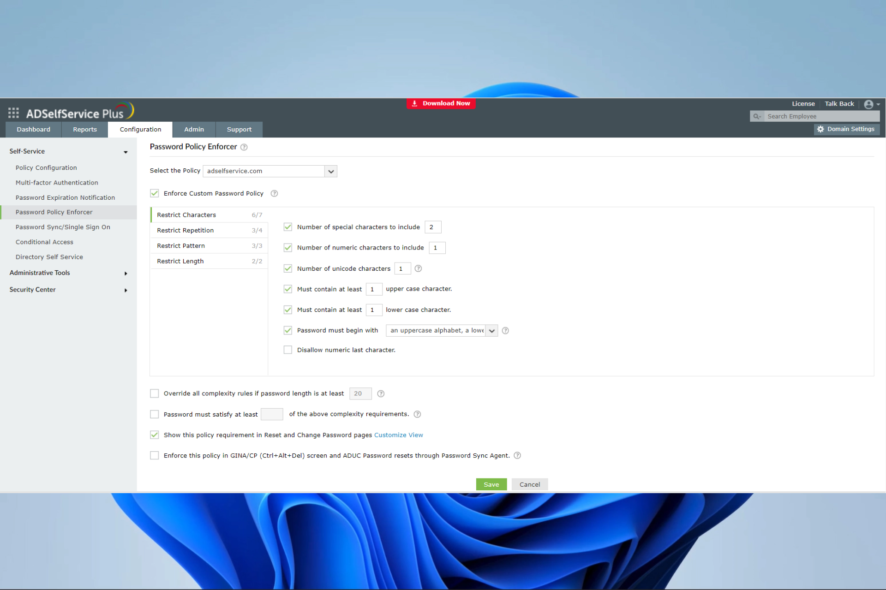

1.7 Verwalten Sie Ihre Passwortpolitik sorgfältig

Eine strikte Passwortpolitik für Ihre Benutzer stellt sicher, dass Hacker nicht die Zeit haben, Zugriff zu erlangen.

Wesentliche Elemente in Bezug auf Passwortpolitiken:

- Passwörter müssen häufig geändert werden

- Verwenden Sie ein automatisiertes System, das Passwörter ablaufen lässt

- Verwenden Sie Software zur Erinnerung an das Ablaufdatum von Passwörtern

- Verwenden Sie leicht merkbare Passphrasen anstelle von komplexen Passwörtern ( die eine Sicherheitsbedrohung darstellen, wenn sie auf der HDD oder Papier gespeichert werden )

1.8 Verschachtelte Gruppen sorgfältig verwalten

Administratoren neigen dazu, Gruppen zu erstellen, die in anderen Gruppen verschachtelt sind, um die Zugriffslevels der Benutzer schnell zu steuern, aber dies kann eine Vielzahl von Sicherheitsrisiken mit sich bringen.

Eine komplizierte Sicherheitsstruktur kann die Administratoren verwirren und somit zu Datenverletzungen führen.

Um dieses Element erfolgreich zu verwalten, ist es entscheidend, immer zu verfolgen, wie viele Gruppen existieren und wie viele davon innerhalb der anderen Gruppen verschachtelt sind.

1.9 offenen Zugriff für Benutzer entfernen

Wenn offene Zugriffsidentifikatoren wie Everyone, Domain Users oder Authentifizierte Benutzer beim Erstellen von Gruppenrichtlinien verwendet werden, kann dies dazu führen, dass unabsichtlich Berechtigungen an Benutzer hinzugefügt werden.

Hacker können diese Sicherheitsidentifikatoren verwenden, um auf den genauen Benutzer mit dem höchsten Zugriffslevel zuzoomen und so die Möglichkeit eines Sicherheitsvorfalls zu verursachen.

1.10 Audit-Server-Anmelderechte

Da lokale Sicherheitsrichtlinien unter der Kontrolle von Gruppenrichtlinien stehen, ist es wichtig, die Benutzerrechte entsprechend zu verwalten.

Dieses Prinzip gilt daher direkt für Situationen, in denen Nicht-Administratoren auf eine Funktion zugreifen können, die von den Admins abgedeckt werden sollte.

Wenn diese Funktionen nicht ständig überwacht und verwaltet werden, können Hacker sie nutzen, um Zugang zu sensiblen Informationen in der gesamten Organisation zu erhalten.

Wenn diese Funktionen nicht ständig überwacht und verwaltet werden, können Hacker sie nutzen, um Zugang zu sensiblen Informationen in der gesamten Organisation zu erhalten.

1.11 Wenden Sie das Prinzip der geringsten Privilegien für AD-Sicherheit an

Um dieses Prinzip korrekt anzuwenden, müssen Sie Ihre AD-Sicherheit so konfigurieren, dass Benutzern nur der minimale Zugriff auf die Datenbank und andere wichtige Funktionen gewährt wird.

1.12 Verwenden Sie ein Backup für Ihr AD-Verzeichnis

Ein stabiler und robuster Backup-Prozess ist entscheidend, um Datenverluste zu vermeiden, die Ihre gesamte Organisation gefährden könnten.

1.13 Aktivieren Sie die Sicherheitsüberwachung für AD

Proaktiv auf alle Änderungen zu achten, die in Ihrer Active Directory-Einrichtung erscheinen, ist extrem wichtig.

Um dies am effizientesten zu tun, benötigen wir einige nützliche Tools, die wir im nächsten Abschnitt behandeln:

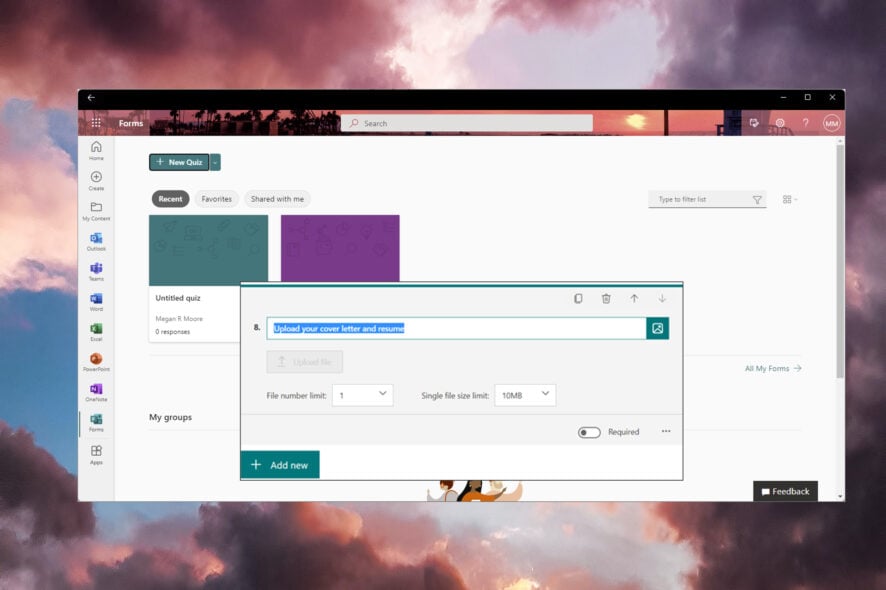

Welche Softwaretools kann ich verwenden, um den Prozess der Überwachung von Active Directory zu vereinfachen?

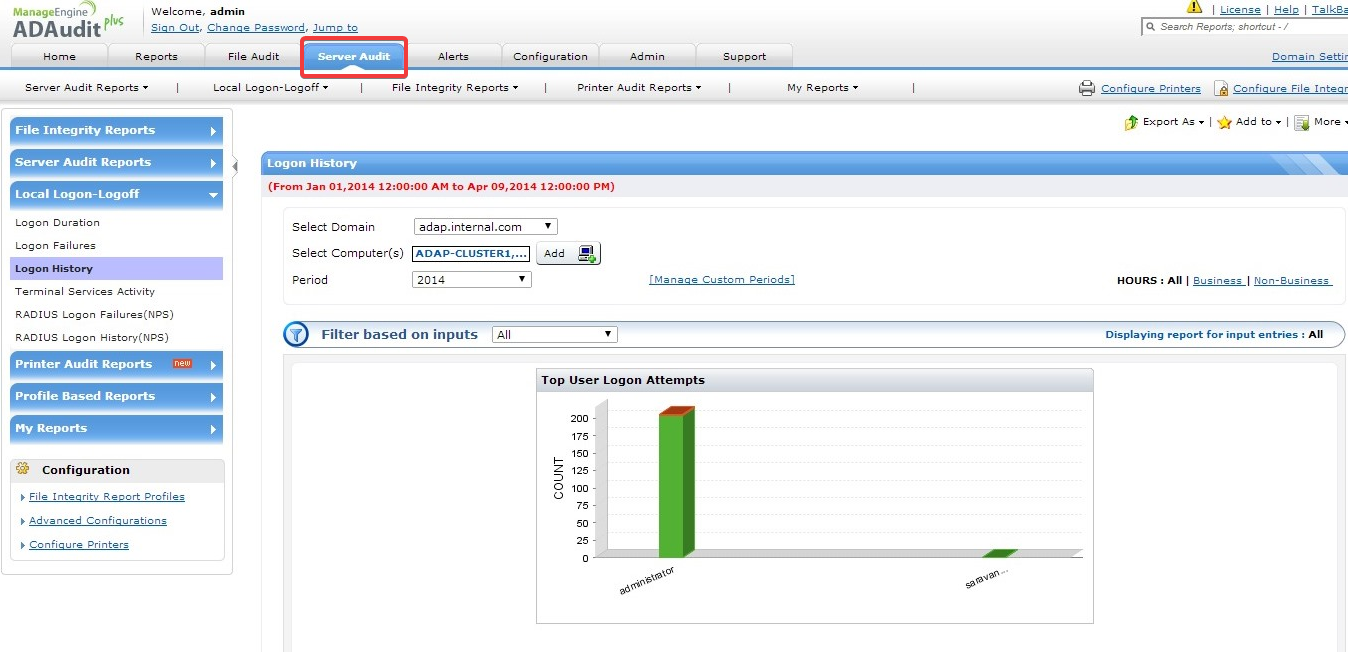

ADAudit Plus – Hervorragende Allround-AD-Überwachungsoptionen

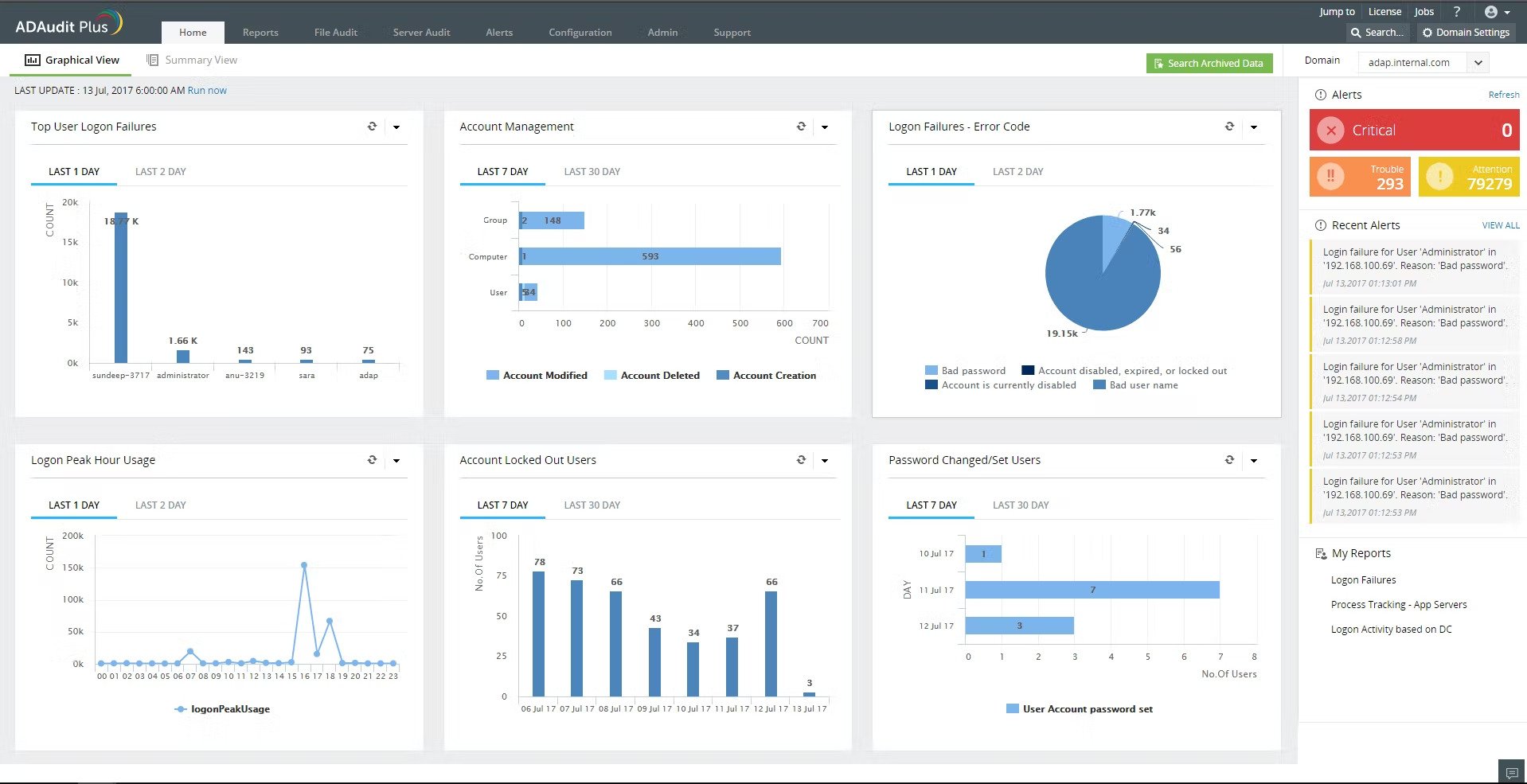

ADAudit Plus vereinfacht den Prozess der Überwachung von Active Directory, indem es eine zentralisierte und automatisierte Plattform für die Verfolgung und Berichterstattung über Benutzer- und Gruppenaktivitäten, Sicherheitsänderungen und Ressourcen zugriff bietet.

ADAudit Plus vereinfacht den Prozess der Überwachung von Active Directory, indem es eine zentralisierte und automatisierte Plattform für die Verfolgung und Berichterstattung über Benutzer- und Gruppenaktivitäten, Sicherheitsänderungen und Ressourcen zugriff bietet.

Es beseitigt die Notwendigkeit manueller Protokollprüfungen und mehrerer Tools, um dieselbe Aufgabe zu erledigen. Mit ADAudit Plus können Administratoren Echtzeit- und historische Daten zu Benutzeranmeldungen, Gruppenmitgliedschaften, Berechtigungen und GPO-Änderungen einsehen und erhalten Warnungen bei verdächtigen Aktivitäten.

Zusätzlich bietet die Software eine benutzerfreundliche Oberfläche mit detaillierten und anpassbaren Berichten sowie die Möglichkeit, Daten in verschiedene Formate zu exportieren.

Sie ermöglicht auch die Überwachung mehrerer Domänen und Wälder von einer einzigen Konsole aus, was die Verwaltung und Überwachung großer AD-Umgebungen erleichtert.

Insgesamt optimiert ADAudit Plus den Prozess der Überwachung des Active Directory, indem es eine umfassende und benutzerfreundliche Lösung bietet, die es Administratoren ermöglicht, potenziellen Sicherheitsbedrohungen leicht zu identifizieren und zu reagieren.

ADManager Plus – Großartiges All-in-One-AD-Management

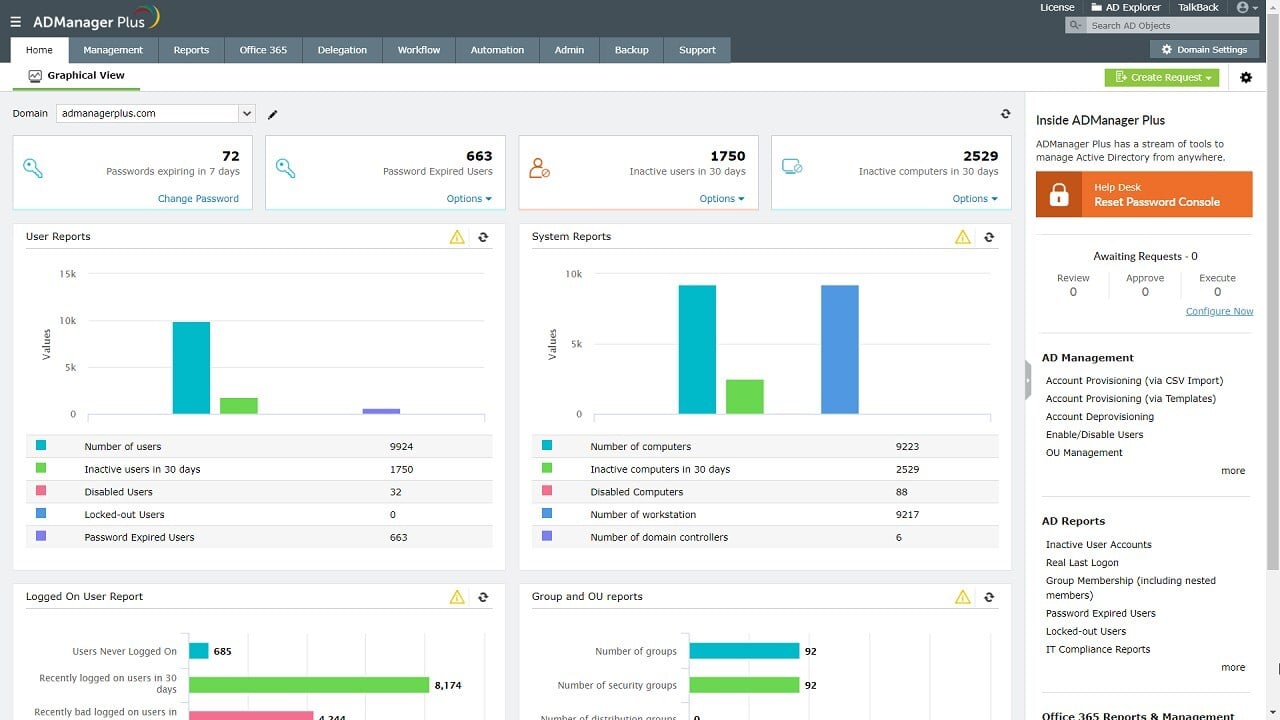

ADManager Plus ist ein Tool, das den Prozess der Überwachung von Active Directory vereinfacht, indem es eine zentralisierte Plattform für die Verwaltung und Überwachung von AD-Umgebungen bietet.

ADManager Plus ist ein Tool, das den Prozess der Überwachung von Active Directory vereinfacht, indem es eine zentralisierte Plattform für die Verwaltung und Überwachung von AD-Umgebungen bietet.

Es ermöglicht Administratoren, Benutzerkonten, Gruppen und andere AD-Objekte einfach anzusehen und zu verwalten sowie Änderungen in der AD-Umgebung zu überwachen und zu verfolgen.

Zusätzlich bietet es verschiedene Berichts- und Auditing-Funktionen, um die Einhaltung und Sicherheit zu unterstützen.

Mit ADManager Plus können Administratoren alltägliche AD-Aufgaben wie die Erstellung und Verwaltung von Benutzern und Gruppen, das Zurücksetzen von Passwörtern und das Delegieren von Berechtigungen mit nur wenigen Klicks durchführen. Es ermöglicht auch Massenaktionen, was Zeit bei wiederkehrenden Aufgaben spart.

Insgesamt zielt ADManager Plus darauf ab, den Prozess der Überwachung und Verwaltung von Active Directory effizienter und reibungsloser zu gestalten.

ADSelfService Plus – Perfekt für die Echtzeitüberwachung

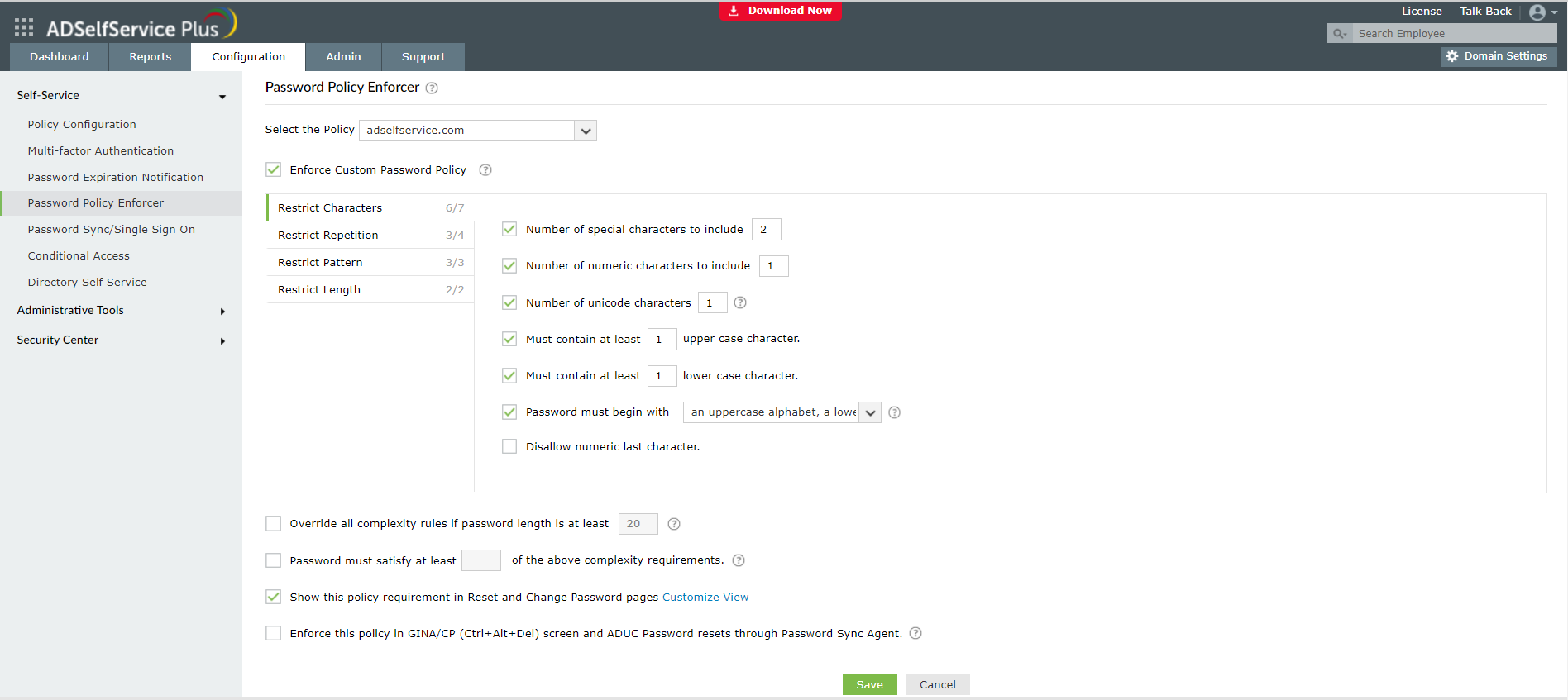

ADSelfService Plus vereinfacht den Prozess der Überwachung von Active Directory, indem es eine zentralisierte Plattform für die Überwachung und Verwaltung verschiedener Aspekte von AD bereitstellt.

ADSelfService Plus vereinfacht den Prozess der Überwachung von Active Directory, indem es eine zentralisierte Plattform für die Überwachung und Verwaltung verschiedener Aspekte von AD bereitstellt.

Dazu gehört die Echtzeitüberwachung von Benutzeranmelde- und Abmeldeaktivitäten, das Verfolgen von Änderungen an Benutzerkonten und Passwortzurücksetzungen sowie die Erstellung detaillierter Berichte über AD-Nutzer- und Gruppeninformationen.

Außerdem bietet es automatisierte Warnungen und Benachrichtigungen für spezifische Ereignisse, wie fehlgeschlagene Anmeldeversuche oder Passwortablauf, was IT-Administratoren hilft, Probleme schnell zu identifizieren und zu lösen.

Insgesamt hilft ADSelfService Plus dabei, den Prozess der Überwachung von AD zu optimieren, indem es ein umfassendes Set von Tools und Funktionen bereitstellt, mit denen IT-Administratoren AD-Benutzer und -Gruppen einfach überwachen und verwalten können. Erfahren Sie mehr über dieses Thema

- Alter Hotmail-Anmeldungsprozess: So greifen Sie einfach auf Ihr klassisches Konto zu

- Microsoft gab bis zu 50 Millionen US-Dollar für individuelle Game-Pass-Deals aus, verrät Ex-Manager

- Microsoft ersetzt JScript durch JScript9Legacy für bessere Sicherheit in Windows 11

- Windows 11 Build 27898 fügt kleine Aufgabenleisten-Symbole, schnelle Wiederherstellung und intelligenteres Teilen hinzu

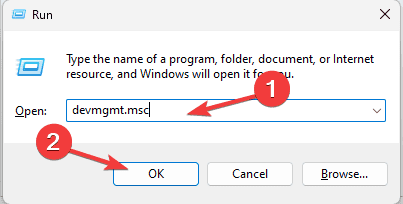

2. Für die Windows-Politik-Überwachung

2.1 Überprüfen und aktualisieren Sie regelmäßig die Audit-Richtlinien

Die Windows-Politik-Überwachung ist ein fortlaufender Prozess, und es ist wichtig, die Audit-Richtlinien regelmäßig zu überprüfen und zu aktualisieren, um sicherzustellen, dass sie weiterhin relevant und angemessen sind.

Dies umfasst die Identifizierung neuer Bedrohungen und Schwachstellen und die Bestimmung, welche Ereignisse basierend auf den aktuellen Sicherheitsbedürfnissen der Organisation überwacht werden sollten.

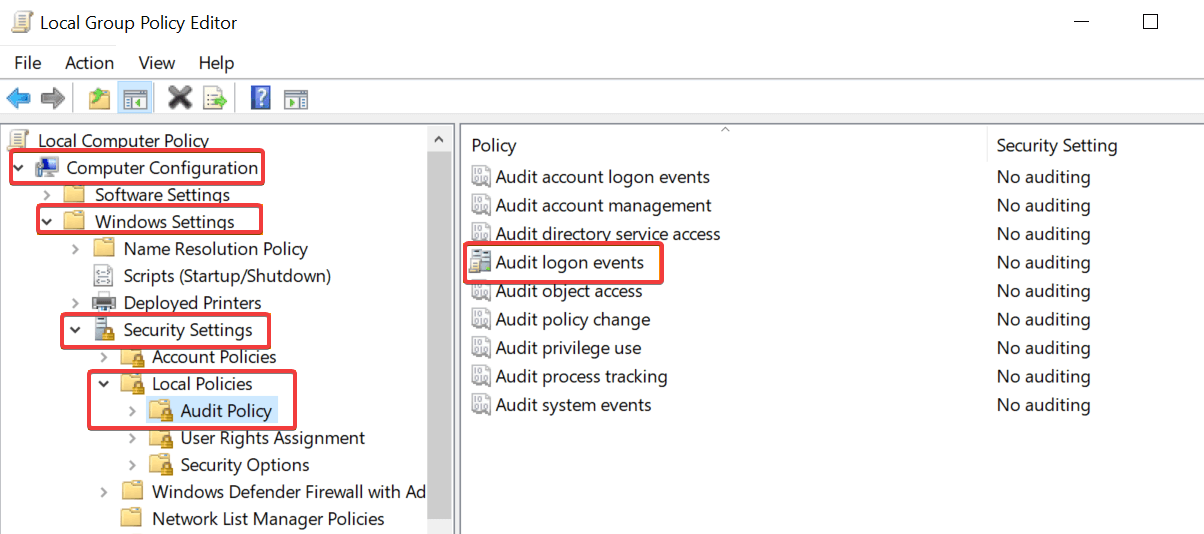

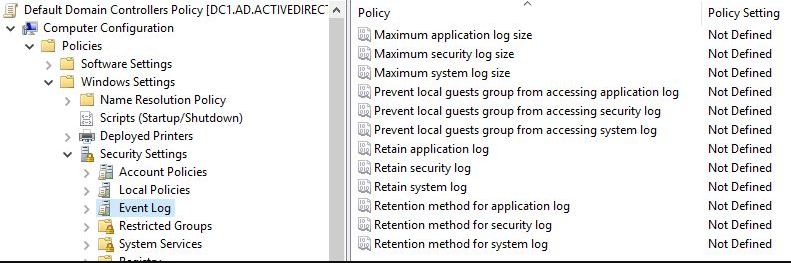

2.2 Verwenden Sie integrierte Audit-Richtlinien

Windows bietet mehrere integrierte Audit-Richtlinien, die viele Ereignisse überwachen, einschließlich Anmelde-/Abmeldeereignissen, Objektzugriff, Systemereignisse usw.

Diese Richtlinien sind umfassend und bieten einen guten Ausgangspunkt für die meisten Organisationen.

2.3 Aktivieren Sie die Überwachung für sensible Bereiche

Es ist wichtig, die Überwachung für sensible Bereiche zu aktivieren, wie das System-Registry, Sicherheitsereignisprotokolle und privilegierte Benutzerkonten.

Denn dies ermöglicht Ihnen, Aktivitäten in Bezug auf diese Bereiche zu überwachen und zu verfolgen, was helfen kann, Sicherheitsvorfälle schneller zu erkennen und darauf zu reagieren.

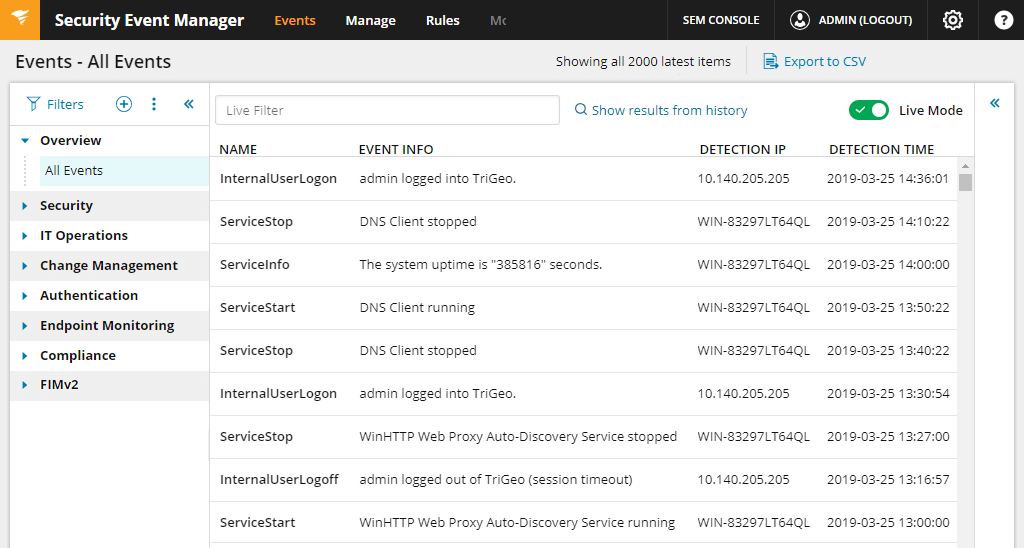

2.4 Verwenden Sie eine zentrale Protokollverwaltung

Eine zentrale Protokollverwaltung ist eine bewährte Methode für die Windows-Politik-Überwachung.

Dies ermöglicht es Ihnen, alle Protokolle an einem einzigen Ort zu sammeln, zu speichern und zu analysieren, was es einfacher macht, Sicherheitsvorfälle zu identifizieren und darauf zu reagieren. Dies ist eine der grundlegenden besten Praktiken der Windows-Auditpolitik.

Dies ermöglicht es Ihnen, alle Protokolle an einem einzigen Ort zu sammeln, zu speichern und zu analysieren, was es einfacher macht, Sicherheitsvorfälle zu identifizieren und darauf zu reagieren. Dies ist eine der grundlegenden besten Praktiken der Windows-Auditpolitik.

2.5 Testen Sie Ihre Audit-Richtlinien

Regelmäßiges Testen Ihrer Richtlinien kann dazu beitragen, sicherzustellen, dass sie korrekt konfiguriert sind und die Ereignisse und Informationen erfassen, die benötigt werden, um Sicherheitsvorfälle zu erkennen und darauf zu reagieren.

Dies kann das Testen der Richtlinien in einer Laborumgebung oder das Simulieren verschiedener Sicherheitsvorfälle umfassen, um zu sehen, wie die Audit-Richtlinien reagieren.

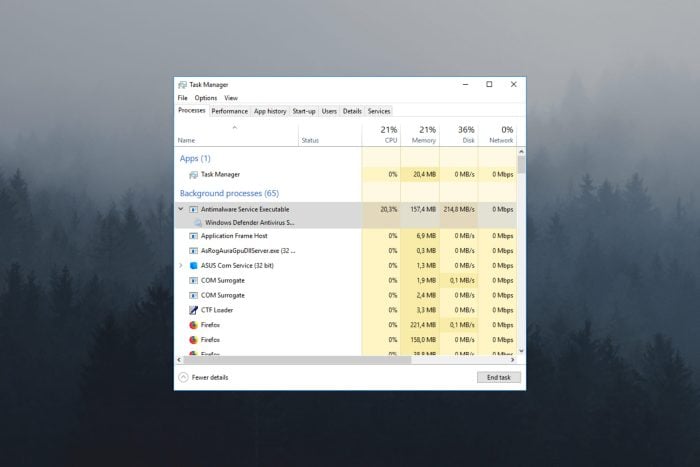

2.6 Überwachen und Überprüfen von Protokollen

Die regelmäßige Überwachung und Überprüfung der von den Audit-Richtlinien generierten Protokolle ist entscheidend. Dies kann helfen, potenzielle Sicherheitsvorfälle frühzeitig zu erkennen und den IT-Administratoren zu ermöglichen, schnell und effektiv zu reagieren, um die Auswirkungen des Vorfalls zu minimieren.

2.7 Regelmäßige Sicherung der Audit-Daten

Die regelmäßige Sicherung der Audit-Daten unterstützt die Windows-Politik-Überwachung auf mehrere Arten. Zunächst bietet sie einen historischen Protokoll der Ereignisse, der verwendet werden kann, um vergangene Sicherheitsverletzungen oder andere Probleme zu untersuchen.

Außerdem kann dies helfen, Muster oder Verbindungen zwischen verschiedenen Ereignissen zu identifizieren, was bei der Bestimmung der Ursachen eines Sicherheitsvorfalls hilfreich sein kann.

Darüber hinaus kann eine regelmäßige Sicherung sicherstellen, dass die Daten nicht verloren gehen, falls ein Systemfehler oder andere unerwartete Probleme auftreten. Und schließlich kann dies entscheidend für die Führung eines genauen Protokolls der Ereignisse sein und für die Compliance-Berichterstattung notwendig sein.

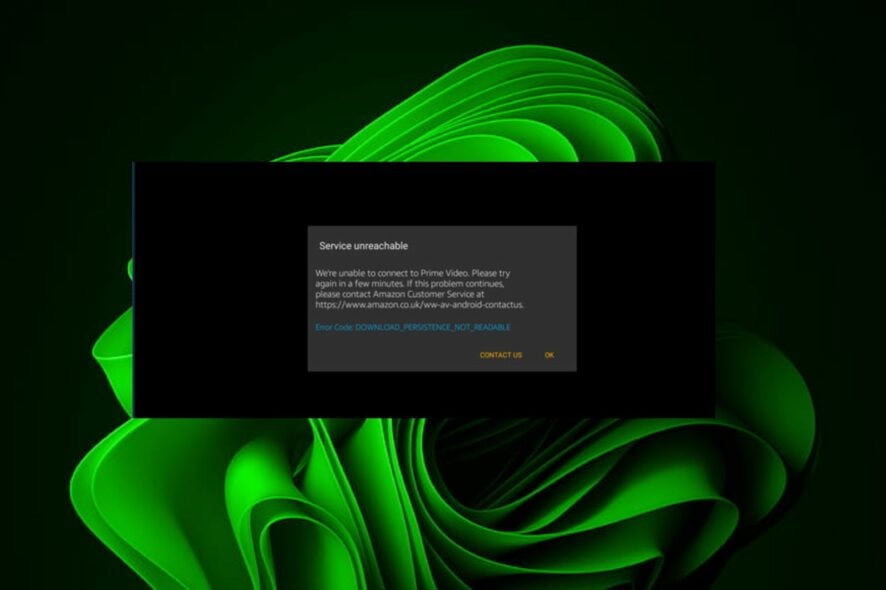

2.8 Halten Sie die Software auf dem neuesten Stand

Schließlich hilft das Aktualisieren der Software der Windows-Politik-Überwachung, indem es das Risiko von Sicherheitsverletzungen und anderen Problemen verringert.

Software-Updates enthalten in der Regel Sicherheitsupdates, die bekannte Schwachstellen oder Fehler beheben, die von Angreifern ausgenutzt werden können. Durch das Aktualisieren der Software können Organisationen das Risiko dieser Schwachstellen verringern und die Wahrscheinlichkeit eines Sicherheitsvorfalls minimieren.

Darüber hinaus können Software-Updates neue Funktionen und Verbesserungen umfassen, die dazu beitragen können, die Sicherheit des Systems zu erhöhen. Ferner werden neue Auditfunktionen oder verbesserte Protokollfunktionen hinzugefügt.

Zusammenfassend sind die besten Praktiken der Windows-Audit-Politik entscheidend für die Gewährleistung der Sicherheit und Integrität der IT-Systeme einer Organisation.

Durch die Umsetzung dieser besten Praktiken können Organisationen sicherstellen, dass sie die notwendigen Informationen erfassen, um Sicherheitsvorfälle zu erkennen und darauf zu reagieren. Zudem entsprechen sie den Branchenstandards und -vorschriften.

Abschließend kann die Annahme dieser besten Praktiken den Organisationen helfen, den Prozess der Windows-Audit-Politik zu vereinfachen und ihre gesamte Sicherheitslage zu verbessern.