Politique d'audit Windows : Meilleures pratiques pour des systèmes informatiques sécurisés

L’audit de vos ressources réseau et la possession d’informations précises sur vos appareils sont essentiels. ADAudit Plus est un outil qui offre des fonctionnalités de niveau professionnel pour fournir :

L’audit de vos ressources réseau et la possession d’informations précises sur vos appareils sont essentiels. ADAudit Plus est un outil qui offre des fonctionnalités de niveau professionnel pour fournir :

- Suivi et surveillance des modifications de documents

- Vue d’ensemble détaillée de l’activité de connexion et de déconnexion

- Conformité SOX, PCI, HIPAA, GDPR

- Mise en œuvre simple et rapide

Obtenez maintenant le meilleur outil d’audit réseau pour votre infrastructure. Essayez ADAudit Plus maintenant ! Vous voulez en savoir plus sur les meilleures pratiques de la politique d’audit Windows ? Voici tout ce que vous devez savoir. Un élément essentiel de l’audit Windows est le soi-disant service de surveillance de l’intégrité des fichiers, également appelé audit de changement Windows.

Un accès rapide aux meilleures pratiques pour une politique d’audit Windows fait la différence à long terme. Alors, parcourez ce guide.

Qu’est-ce qu’une politique d’audit ?

Ce processus gère une variété de changements de valeur à travers plusieurs domaines. Certains incluent Active Directory, Exchange, SQL et les systèmes de fichiers présents sur votre réseau.

Couvrir ces aspects et analyser les événements de sécurité et de système permet aux entreprises de réduire la possibilité d’accès non autorisé aux données. Cela améliore également la capacité globale de l’entreprise à faire face aux menaces à la sécurité et à la gestion des systèmes.

Que permet la politique d’audit ?

Un processus d’audit Windows rigoureux garantit qu’une organisation peut respecter l’ensemble des exigences de protection des données. Elles réagiront également de manière proactive aux menaces potentielles et atténueront l’impact d’une violation de données.

Comme pour d’autres processus complexes, quelques éléments clés garantiront que le processus se déroule sans heurt et que les mises en œuvre/variations choisies sont gérées à partir d’un centre central.

Le guide d’aujourd’hui révèlera tous les secrets pour atteindre une politique d’audit Windows bien fondée sans trop de tracas. Nous simplifions également considérablement le processus à l’aide de logiciels spécialisés.

Dans quel ordre devrions-nous activer l’audit ?

L’ordre dans lequel le processus d’audit devrait être activé dépendra du type exact de menace. Il n’y a donc pas de réponse unique à cette question.

Il est essentiel de noter que le processus d’audit a deux domaines critiques à couvrir :

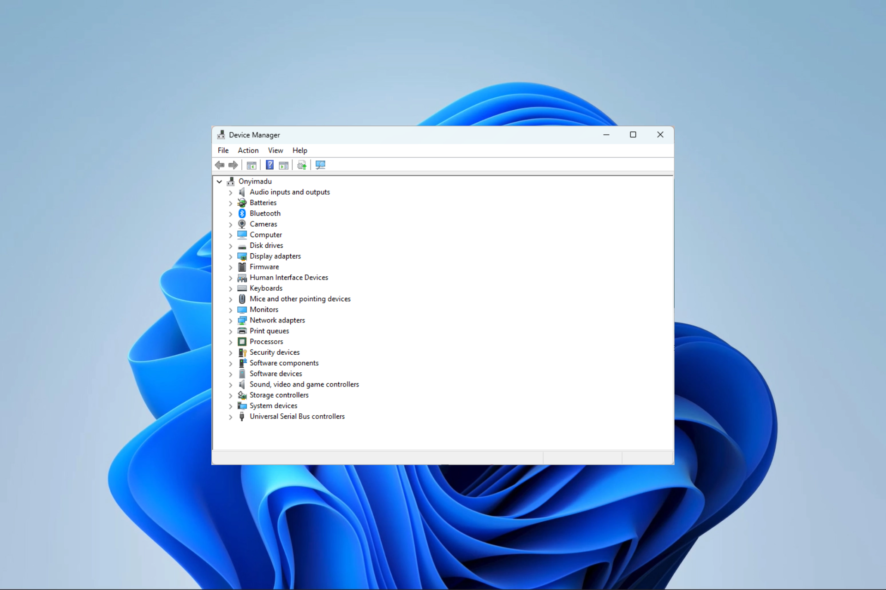

- Audit de l’Active Directory – Cette fonctionnalité permet aux utilisateurs d’accéder à des informations spécifiques, sujets, dossiers, fichiers et données basés sur leur identité. L’Active Directory sera la cible privilégiée pour les cyberattaques et les tiers malveillants.

- Audit de la politique Windows – Le suivi de cette fonctionnalité couvre principalement les changements de politiques Windows à l’aide d’objets de stratégie de groupe. Celles-ci peuvent être configurées et utilisées en fonction des circonstances. Une vue d’ensemble de tous les points d’accès et privilèges par utilisateurs spécifiques aide à cerner le problème et à l’éliminer.

De manière générale, Microsoft a créé un ensemble de 10 lois d’administration de la sécurité, qui devraient être pleinement respectées pour la couverture de toute menace externe au niveau de l’entreprise.

Quelles sont les meilleures pratiques de la politique d’audit Windows ?

1. Pour l’Active Directory

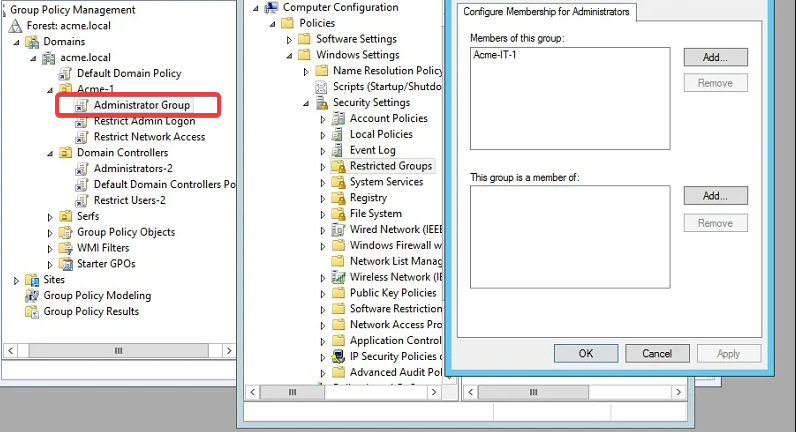

1.1 Gérer et modifier les groupes de sécurité Active Directory

Les attaques les plus courantes ciblent les membres des Domain Admins, Administrator Groups et Enterprise Admins dans Active Directory. Cependant, cela est dû au fait qu’un compte de domaine avec un accès de niveau admin peut même modifier l’accès des comptes VIP.

Vous devriez donc limiter l’accès à ces groupes pour éviter tout problème.

1.2 Supprimer les utilisateurs inactifs dans AD

Si des utilisateurs inactifs ont toujours accès à votre environnement Active Directory, il est préférable de les supprimer dès que possible. C’est une méthode standard utilisée par les tiers malveillants pour accéder à des données critiques sans éveiller de soupçons.

1.3 Suivre les administrateurs locaux

Les utilisateurs avec des droits d’administrateur ont accès à une part importante de votre organisation. Ainsi, suivre leur niveau d’accès et le gérer en conséquence peut avoir un impact considérable.

- Comptes de domaine ayant un accès de niveau administrateur à une variété d’ordinateurs – Bien que parfois ces comptes n’aient pas accès aux groupes à privilèges élevés sur l’Active Directory, ils peuvent avoir accès à de nombreux serveurs au sein de l’infrastructure Windows.

- Comptes de domaine VIP – Ceux-ci ont accès à diverses propriétés intellectuelles et autres informations sensibles des utilisateurs du réseau. Tout compte permettant à un attaquant d’accéder à d’énormes données peut être considéré comme un compte de domaine VIP. Quelques exemples incluent des comptes exécutifs avec accès étendu et comptesd’employés du support technique, de personnel juridique, de planificateurs de produits ou de chercheurs.

1.4 Éviter d’utiliser des GPO pour définir des mots de passe

Les objets de stratégie de groupe peuvent créer des comptes et définir des mots de passe pour les utilisateurs réguliers et les administrateurs locaux au sein de l’Active Directory.

De plus, les attaquants peuvent les utiliser pour accéder aux données trouvées dans Active Directory, provoquant ainsi une violation de données à grande échelle.

Il est d’une importance primordiale que les administrateurs système soient capables de repérer et de signaler ces situations.

1.5 Auditer les connexions DC (Contrôleur de Domaine)

Comme mentionné dans l’étape précédente, avoir des administrateurs système pouvant avoir une vue d’ensemble sur toute la structure des contrôleurs de domaine est d’une importance capitale.

Enfin, la plupart des organisations se concentrent sur les administrateurs d’entreprise et de domaine, mais avoir accès à d’autres groupes par le biais du DC constitue également une menace majeure.

Enfin, la plupart des organisations se concentrent sur les administrateurs d’entreprise et de domaine, mais avoir accès à d’autres groupes par le biais du DC constitue également une menace majeure.

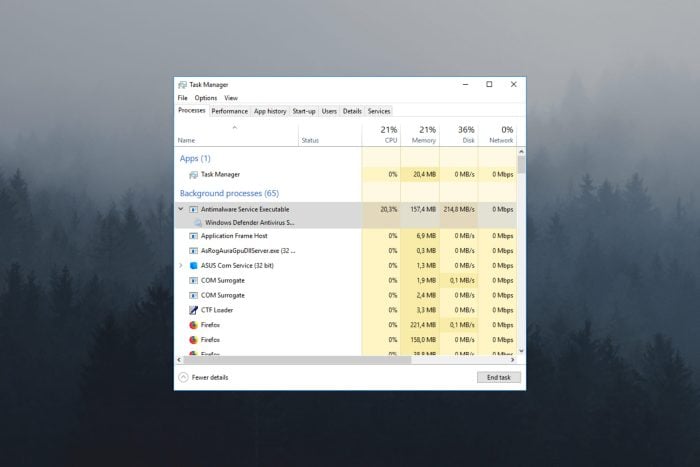

1.6 Utiliser une protection pour le LSASS

Étant donné que les attaquants peuvent utiliser divers outils de piratage pour cibler le service du sous-système d’autorité de sécurité locale (LSASS) afin de voler les informations d’identification des utilisateurs, il est recommandé de prendre des mesures de sécurité à cet égard.

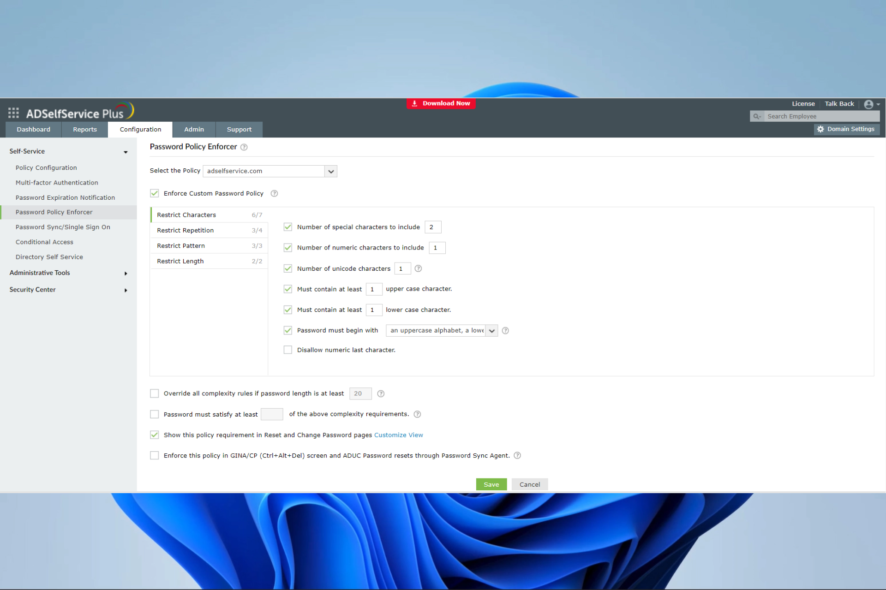

1.7 Gérer votre politique de mot de passe avec soin

Une politique de mot de passe ferme pour vos utilisateurs garantira que les pirates n’auront pas le temps d’accéder à des informations.

Éléments essentiels concernant les politiques de mot de passe :

- Besoin de changer fréquemment les mots de passe

- Utiliser un système automatisé permettant aux mots de passe d’expirer

- Employer un logiciel de rappel d’expiration des mots de passe

- Utiliser des phrases de passe faciles à retenir au lieu de mots de passe complexes (qui posent une menace à la sécurité lorsqu’ils sont stockés sur le disque dur ou sur papier)

1.8 Gérer attentivement les groupes imbriqués

Les administrateurs ont tendance à créer des groupes imbriqués dans d’autres groupes pour contrôler rapidement les niveaux d’accès des utilisateurs, mais cela peut entraîner une variété de risques de sécurité.

Une structure d’arbre de sécurité compliquée peut brouiller les administrateurs et donc mener à des violations de données.

Enfin, pour gérer cet élément avec succès, il est crucial de toujours garder une trace du nombre de groupes existants et de combien de groupes leur sont imbriqués.

1.9 Supprimer l’accès ouvert pour les utilisateurs

Si des identifiants d’accès ouverts comme Tout le monde, Utilisateurs de domaine ou Utilisateurs authentifiés sont utilisés lors de la création de politiques de groupe, cela peut mener à des privilèges ajoutés aux utilisateurs sans intention de la part d’éléments comme le partage de fichiers.

Les pirates peuvent utiliser ces identifiants de sécurité pour se concentrer sur l’utilisateur exact ayant le plus grand niveau d’accès et ainsi provoquer la possibilité d’une violation de sécurité.

1.10 Auditer les droits de connexion au serveur

Comme les politiques de sécurité locales sont sous le contrôle de la stratégie de groupe, il est essentiel de gérer les droits des utilisateurs en conséquence.

Ainsi, ce principe s’applique directement aux situations où des non-administrateurs peuvent accéder à une fonction que les administrateurs devraient couvrir.

Si ces fonctions ne sont pas constamment surveillées et gérées, les pirates peuvent les utiliser pour accéder à des informations sensibles à travers l’organisation.

Si ces fonctions ne sont pas constamment surveillées et gérées, les pirates peuvent les utiliser pour accéder à des informations sensibles à travers l’organisation.

1.11 Appliquer le principe du Moindre Privilège pour la sécurité AD

Pour appliquer ce principe correctement, vous devez configurer votre sécurité AD pour permettre aux utilisateurs d’avoir seulement un minimum d’accès à la base de données et à d’autres fonctions essentielles.

1.12 Utiliser une sauvegarde pour votre répertoire AD

Un processus de sauvegarde stable et robuste est crucial pour éviter toute perte de données pouvant mettre en danger votre organisation entière.

1.13 Activer la surveillance de la sécurité pour AD

Garder un œil proactif sur les changements pouvant apparaître dans votre configuration Active Directory est extrêmement important.

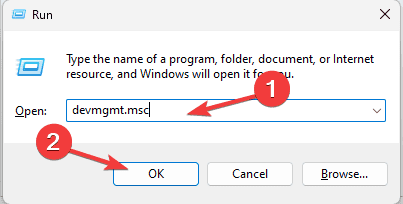

Pour ce faire de la manière la plus efficace, nous devrons utiliser certains outils utiles, que nous aborderons dans la section suivante :

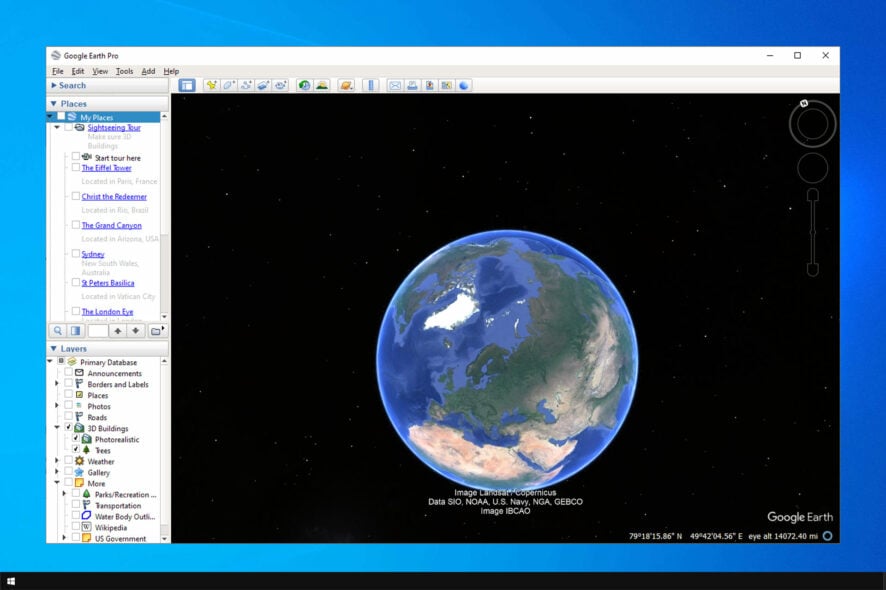

Quels outils logiciels puis-je utiliser pour simplifier le processus de surveillance de l’Active Directory ?

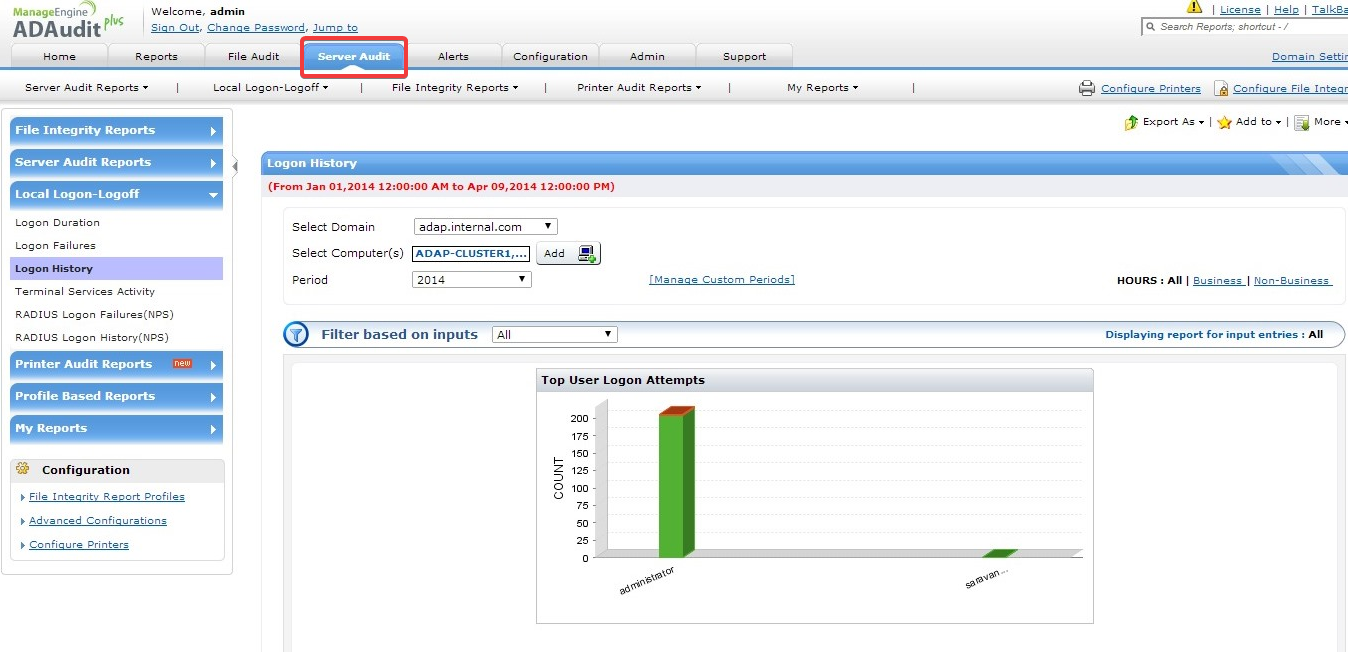

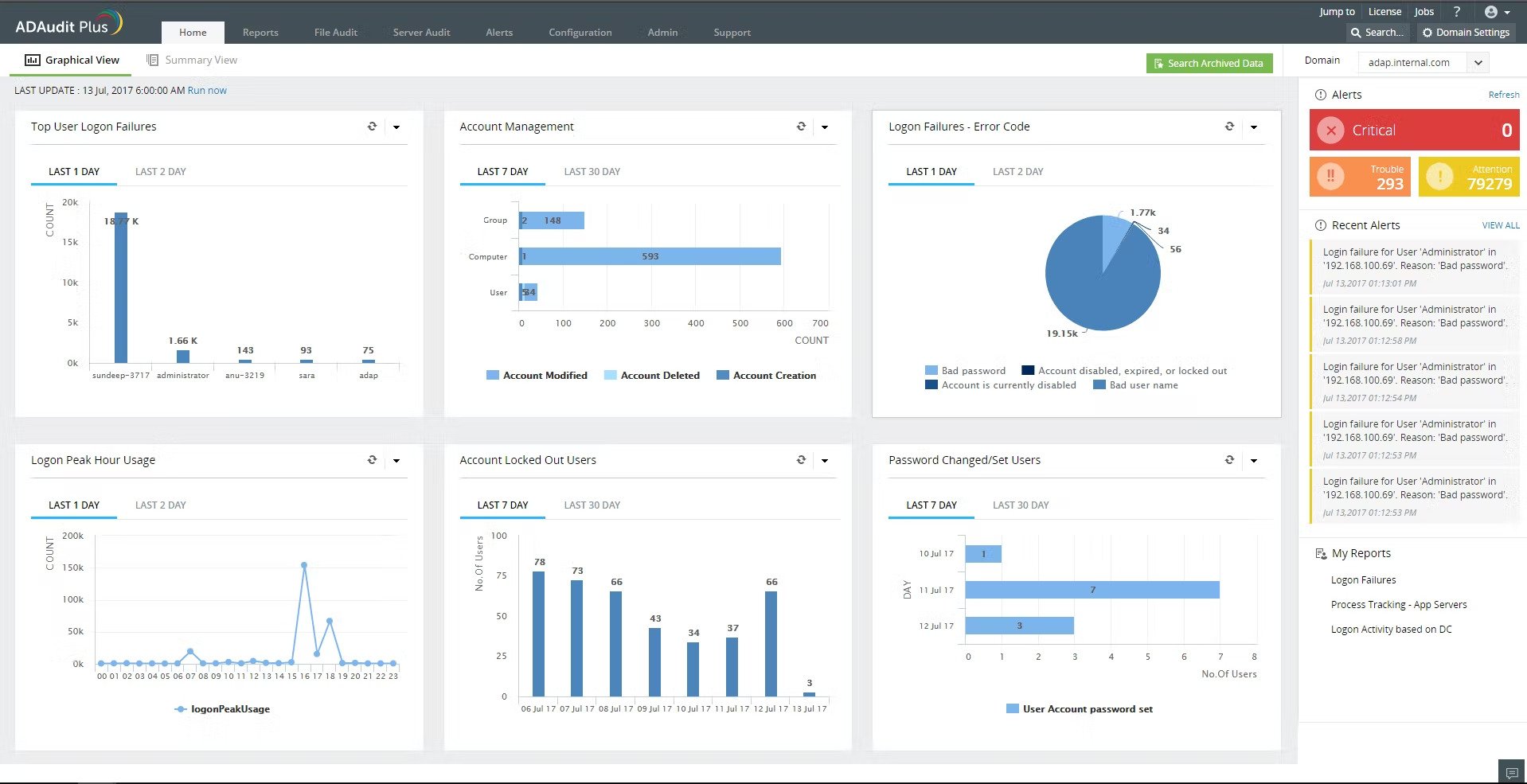

ADAudit Plus – Excellentes options de surveillance AD polyvalentes

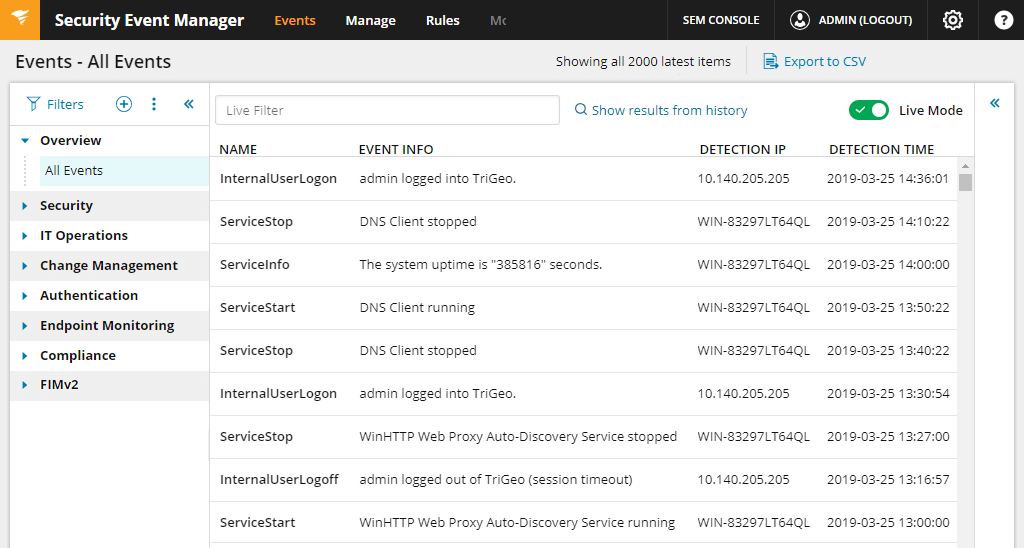

ADAudit Plus simplifie le processus de surveillance de l’Active Directory en fournissant une plateforme centralisée et automatisée pour suivre et rapporter l’activité des utilisateurs et des groupes, les changements de sécurité et l’accès aux ressources.

ADAudit Plus simplifie le processus de surveillance de l’Active Directory en fournissant une plateforme centralisée et automatisée pour suivre et rapporter l’activité des utilisateurs et des groupes, les changements de sécurité et l’accès aux ressources.

Il élimine la nécessité de révisions de journaux manuels et d’outils multiples pour accomplir la même tâche. Avec ADAudit Plus, les administrateurs peuvent visualiser des données en temps réel et historiques sur les connexions des utilisateurs, les adhésions aux groupes, les permissions et les changements de GPO et recevoir des alertes sur des activités suspectes.

De plus, le logiciel fournit une interface facile à utiliser avec des rapports détaillés et personnalisables et la capacité d’exporter des données dans divers formats.

Il permet également de surveiller plusieurs domaines et forêts à partir d’une seule console, ce qui rend plus facile la gestion et la surveillance de grands environnements AD.

Dans l’ensemble, ADAudit Plus rationalise le processus de surveillance de l’Active Directory en fournissant une solution complète et conviviale qui permet aux administrateurs d’identifier et de répondre facilement aux menaces de sécurité potentielles.

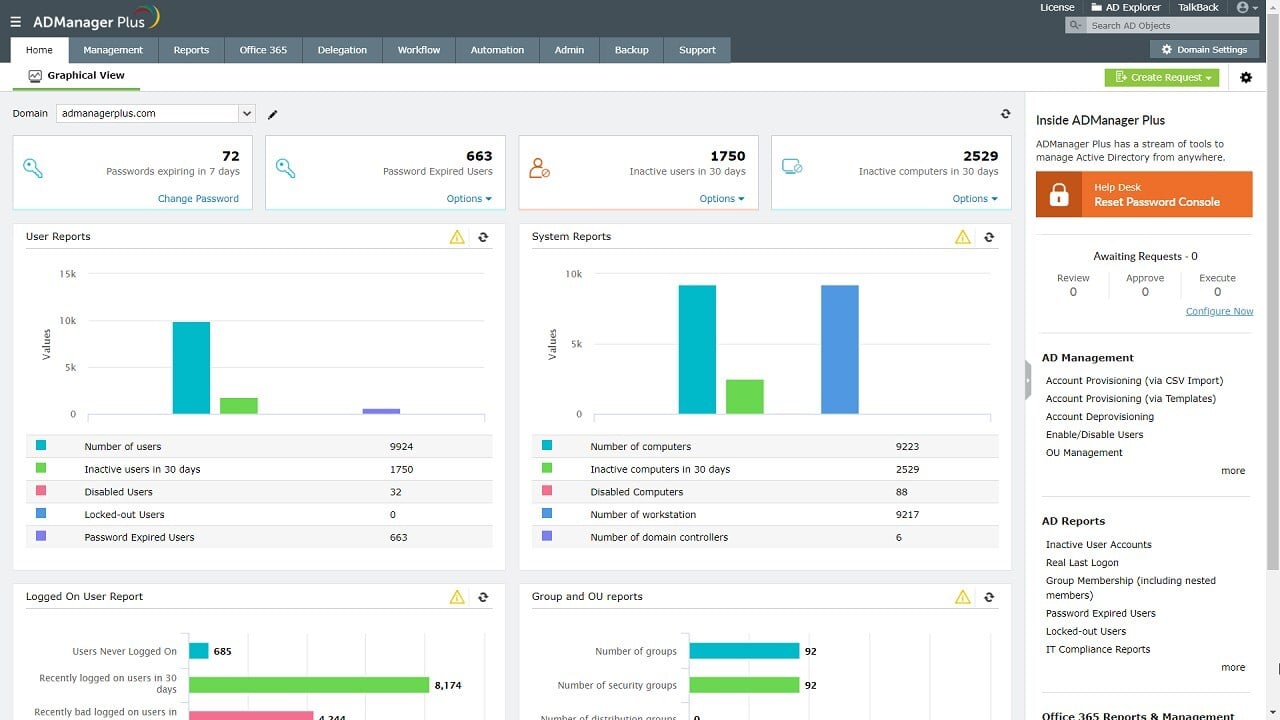

ADManager Plus – Excellente gestion AD tout-en-un

AD Manager Plus est un outil qui simplifie le processus de surveillance de l’Active Directory en fournissant une plateforme centralisée pour gérer et surveiller les environnements AD.

AD Manager Plus est un outil qui simplifie le processus de surveillance de l’Active Directory en fournissant une plateforme centralisée pour gérer et surveiller les environnements AD.

Il permet aux administrateurs de visualiser et de gérer facilement les comptes d’utilisateurs, les groupes et d’autres objets AD, et de surveiller et suivre les changements dans l’environnement AD.

De plus, il fournit diverses capacités de reporting et d’audit pour aider à la conformité et à la sécurité.

Avec ADManager Plus, les administrateurs peuvent effectuer des tâches AD courantes telles que la création et la gestion d’utilisateurs et de groupes, la réinitialisation de mots de passe et la délégation de permissions en quelques clics. Il permet également des actions en masse, économisant du temps pour des tâches répétitives.

Dans l’ensemble, ADManager Plus vise à rendre le processus de surveillance et de gestion de l’Active Directory plus efficace et rationalisé.

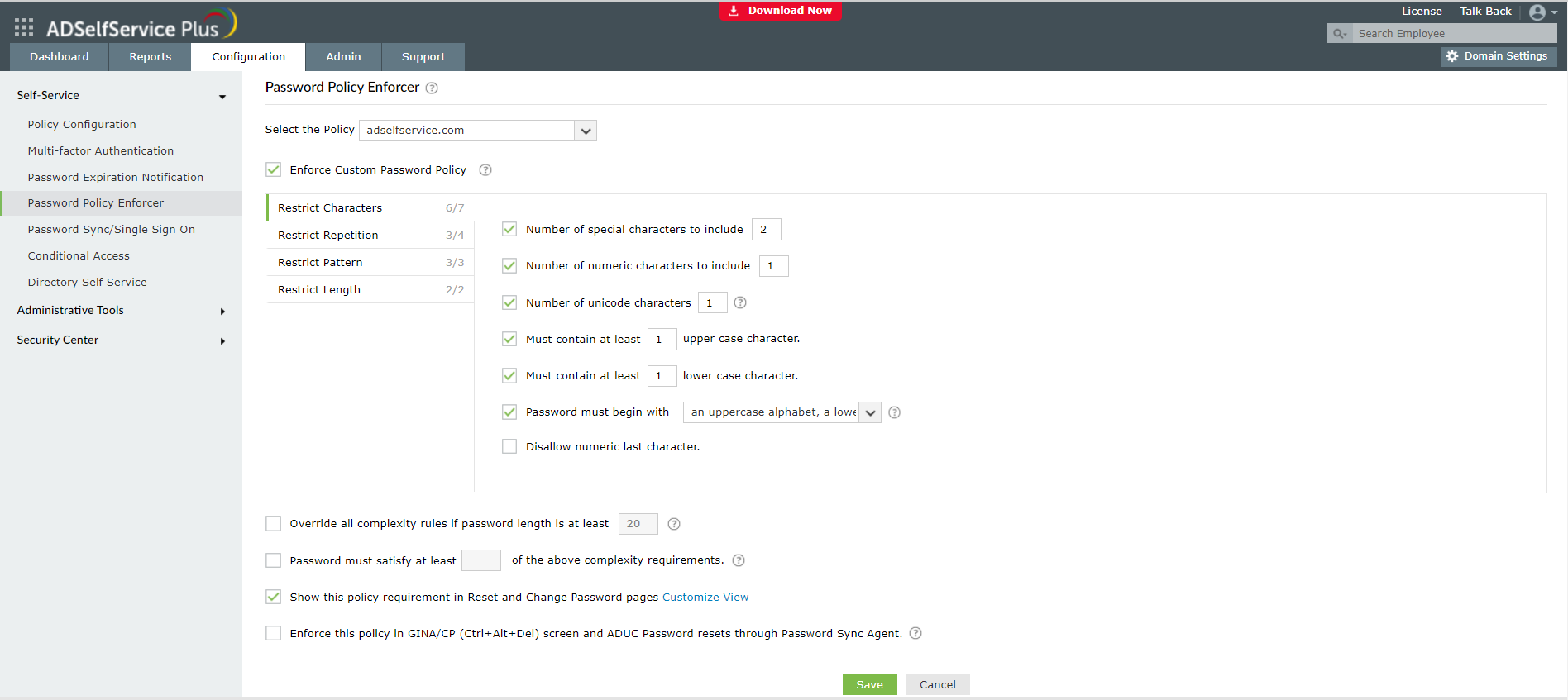

ADSelfService Plus – Parfait pour la surveillance en temps réel

ADSelfService Plus simplifie le processus de surveillance de l’Active Directory en fournissant une plateforme centralisée pour surveiller et gérer divers aspects d’AD.

ADSelfService Plus simplifie le processus de surveillance de l’Active Directory en fournissant une plateforme centralisée pour surveiller et gérer divers aspects d’AD.

Cela inclut la surveillance en temps réel des activités de connexion et de déconnexion des utilisateurs, le suivi des changements de comptes d’utilisateurs et la réinitialisation de mots de passe, et la génération de rapports détaillés sur les informations des utilisateurs et des groupes AD.

De plus, il fournit des alertes et des notifications automatisées pour des événements spécifiques, tels que les tentatives de connexion échouées ou l’expiration de mots de passe, ce qui peut aider les administrateurs IT à identifier rapidement et résoudre les problèmes.

Dans l’ensemble, ADSelfService Plus contribue à rationaliser le processus de surveillance de l’AD en fournissant un ensemble complet d’outils et de fonctionnalités qui permettent aux administrateurs IT de surveiller et de gérer facilement les utilisateurs et les groupes AD. En savoir plus sur ce sujet

- Ancien Hotmail : Comment accéder facilement à votre compte classique

- Microsoft a dépensé jusqu’à 50 millions de dollars pour des accords individuels de Game Pass, révèle un ancien directeur

- Microsoft remplace JScript par JScript9Legacy pour une meilleure sécurité dans Windows 11

- Windows 11 Build 27898 ajoute de petites icônes de barre des tâches, une récupération rapide, un partage plus intelligent

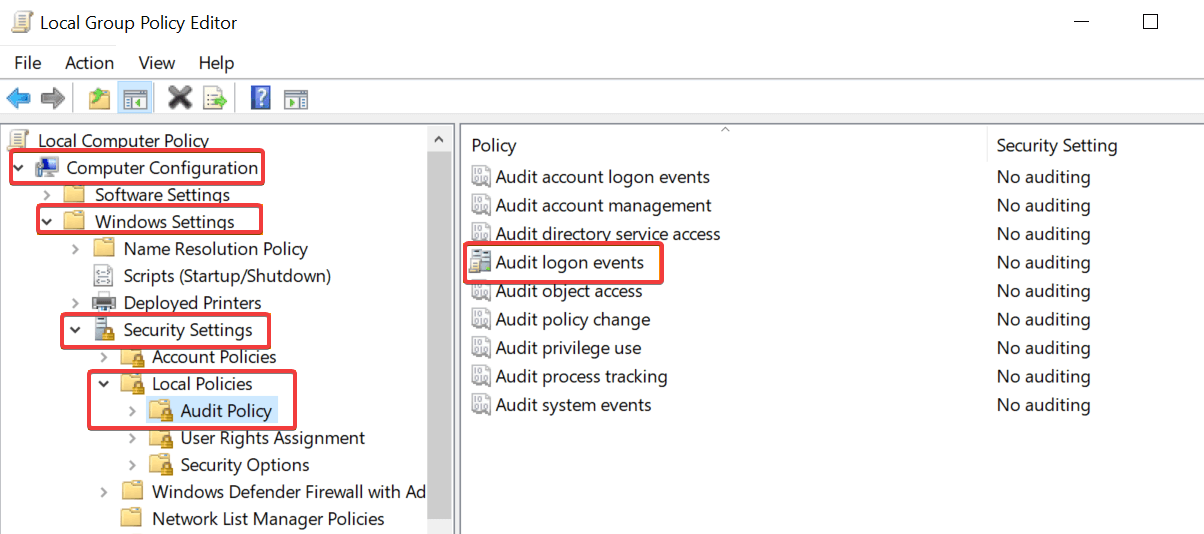

2. Pour l’audit des politiques Windows

2.1 Réviser et mettre à jour régulièrement les politiques d’audit

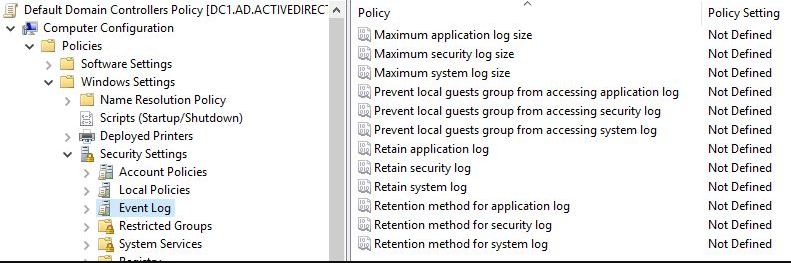

L’audit des politiques Windows est un processus continu, et il est essentiel de réviser et de mettre à jour périodiquement les politiques d’audit pour garantir qu’elles restent pertinentes et appropriées.

Cela inclut l’identification de nouvelles menaces et vulnérabilités et la détermination des événements qui devraient être audités en fonction des besoins de sécurité actuels de l’organisation.

2.2 Utiliser des politiques d’audit intégrées

Windows dispose de plusieurs politiques d’audit intégrées qui surveillent de nombreux événements, y compris les événements de connexion/déconnexion, l’accès aux objets, les événements système, etc.

Ces politiques sont conçues pour être complètes et fournir un bon point de départ pour la plupart des organisations.

2.3 Activer l’audit pour les zones sensibles

Il est essentiel d’activer l’audit pour des zones sensibles, telles que le registre système, les journaux d’événements de sécurité et les comptes d’utilisateurs privilégiés.

Car cela vous permettra de surveiller et de suivre les activités liées à ces zones, ce qui peut aider à détecter et à répondre plus rapidement aux incidents de sécurité.

2.4 Utiliser la gestion centralisée des journaux

La gestion centralisée des journaux est une bonne pratique pour l’audit des politiques Windows.

Cela vous permet de collecter, stocker et analyser tous les journaux dans un seul endroit, ce qui facilite l’identification et la réponse aux incidents de sécurité. C’est l’une des meilleures pratiques fondamentales de la politique d’audit Windows.

Cela vous permet de collecter, stocker et analyser tous les journaux dans un seul endroit, ce qui facilite l’identification et la réponse aux incidents de sécurité. C’est l’une des meilleures pratiques fondamentales de la politique d’audit Windows.

2.5 Tester vos politiques d’audit

Tester régulièrement vos politiques peut aider à garantir qu’elles sont configurées correctement et capturent les événements et informations nécessaires pour détecter et répondre aux incidents de sécurité.

Cela peut inclure le test des politiques dans un environnement de laboratoire ou la simulation de différents incidents de sécurité pour voir comment les politiques d’audit réagissent.

2.6 Surveiller et revoir les journaux

Surveiller et examiner régulièrement les journaux générés par les politiques d’audit est essentiel. Cela peut aider à identifier tôt de potentiels incidents de sécurité et permettre aux administrateurs IT de répondre rapidement et efficacement pour minimiser l’impact de l’incident.

2.7 Sauvegarder régulièrement les données d’audit

Sauvegarder régulièrement les données d’audit aide l’audit des politiques Windows de plusieurs manières. Tout d’abord, il fournit un enregistrement historique des événements qui peut être utilisé pour enquêter sur de précédentes violations de sécurité ou d’autres problèmes.

De plus, cela peut aider à identifier des motifs ou des liens entre différents événements, ce qui peut aider à déterminer la cause d’un incident de sécurité.

En outre, des sauvegardes régulières peuvent garantir que les données ne soient pas perdues en cas de défaillance système ou d’autres problèmes inattendus. Enfin, cela peut être critique pour maintenir un enregistrement précis des événements et peut être nécessaire pour les rapports de conformité.

2.8 Garder le logiciel à jour

Enfin, garder le logiciel à jour aide l’audit des politiques Windows en réduisant le risque de violations de sécurité et d’autres problèmes.

Les mises à jour logicielles incluent généralement des correctifs de sécurité qui traitent des vulnérabilités ou des bogues connus que les attaquants peuvent exploiter. En mettant à jour le logiciel, les organisations peuvent réduire le risque de ces vulnérabilités et minimiser le potentiel d’un incident de sécurité.

De plus, les mises à jour logicielles peuvent inclure de nouvelles fonctionnalités et améliorations qui peuvent aider à renforcer la sécurité du système. De plus, cela ajoutera de nouvelles capacités d’audit ou de fonctionnalité de journalisation améliorée.

En conclusion, les meilleures pratiques de la politique d’audit Windows sont essentielles pour garantir la sécurité et l’intégrité des systèmes informatiques d’une organisation.

Ainsi, en mettant en œuvre ces meilleures pratiques, les organisations peuvent s’assurer qu’elles capturent les informations nécessaires pour détecter et répondre aux violations de sécurité. De plus, elles se conforment aux normes et réglementations de l’industrie.

Enfin, adopter ces meilleures pratiques peut aider les organisations à simplifier le processus de politique d’audit Windows et à améliorer leur posture de sécurité globale.