Politica di Audit di Windows: Migliori Pratiche per Sistemi IT Sicuri

Audire le risorse della rete e avere informazioni accurate sui dispositivi è essenziale. ADAudit Plus è uno strumento che offre funzionalità a livello professionale per fornire:

Audire le risorse della rete e avere informazioni accurate sui dispositivi è essenziale. ADAudit Plus è uno strumento che offre funzionalità a livello professionale per fornire:

- Monitoraggio e tracciamento delle modifiche ai documenti

- Panoramica dettagliata delle attività di accesso e disconnessione

- Conformità a SOX, PCI, HIPAA, GDPR

- Implementazione semplice e rapida

Acquista ora il miglior strumento di auditing di rete per la tua infrastruttura. Prova ADAudit Plus ora! Vuoi saperne di più sulle migliori pratiche per la politica di audit di Windows? Ecco tutto ciò che devi sapere. Un elemento essenziale dell’auditing di Windows è il cosiddetto servizio di monitoraggio dell’integrità dei file, noto anche come auditing delle modifiche di Windows.

Accesso rapido alle migliori pratiche per una politica di audit di Windows fa la differenza a lungo termine. Quindi, leggi questa guida.

Cos’è una Politica di Audit?

Questo processo gestisce una varietà di cambiamenti di valore attraverso più domini. Alcuni includono Active Directory, Exchange, SQL e i file system presenti nella tua rete.

Coprirli e analizzare eventi di sicurezza e di sistema consente alle aziende di ridurre la possibilità di accessi non autorizzati ai dati. Migliora anche la capacità complessiva dell’azienda di affrontare minacce alla sicurezza e alla gestione dei sistemi.

Cosa abilita la Politica di Audit?

Un processo di auditing di Windows approfondito assicura che qualsiasi organizzazione possa rispettare l’intero insieme di requisiti di protezione dei dati. Inoltre reagiranno proattivamente a potenziali minacce e attenuano l’impatto di una violazione dei dati.

Come nel caso di altri processi complessi, alcuni elementi chiave assicureranno che il processo vada liscio e che le implementazioni/cambiamenti scelti siano gestiti da un centro di comando centrale.

La guida di oggi svelerà tutti i segreti per ottenere una Politica di Audit di Windows ben definita senza troppi problemi. Semplifichiamo anche il processo notevolmente utilizzando software specializzati.

In quale ordine dovremmo abilitare l’auditing?

L’ordine in cui il processo di auditing dovrebbe essere attivato dipenderà dal tipo esatto di minaccia. Non esiste quindi una risposta unica a questa domanda.

È essenziale notare che il processo di auditing ha due aree critiche da coprire:

- Auditing di Active Directory – Questa funzionalità consente agli utenti di avere accesso a informazioni specifiche, argomenti, cartelle, file e dati in base alla loro identità. Active Directory sarà il target preferito per attacchi informatici e terze parti malevole.

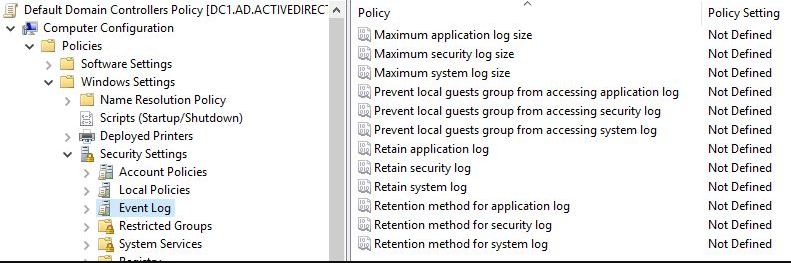

- Auditing delle Politiche di Windows – Il monitoraggio di questa funzionalità copre principalmente le modifiche alle politiche di Windows utilizzando Oggetti di Criteri di Gruppo. Questi possono essere configurati e utilizzati a seconda delle circostanze. Una panoramica di tutti i punti di accesso e privilegi da parte di utenti specifici aiuta a focalizzarsi sul problema ed eliminarlo.

In generale, Microsoft ha creato un insieme di 10 leggi di amministrazione della sicurezza, che dovrebbero essere rispettate completamente per una copertura aziendale di qualsiasi minaccia esterna.

Quali sono le migliori pratiche per la Politica di Audit di Windows?

1. Per Active Directory

1.1 Gestisci e modifica i Gruppi di Sicurezza di Active Directory

Gli attacchi più comuni prendono di mira i membri di Domain Admins, Administrator Groups e Enterprise Admins in Active Directory. Tuttavia, ciò è dovuto a un account di dominio con accesso a livello amministrativo che può persino modificare l’accesso di account VIP.

Pertanto, dovresti limitare l’accesso a questi gruppi per evitare problemi.

1.2 Rimuovi eventuali utenti inattivi in AD

Se ci sono utenti inattivi che hanno ancora accesso all’ambiente di Active Directory, è meglio rimuoverli il prima possibile. Questo è un metodo comune che le terze parti malevole usano per accedere a dati critici senza suscitare sospetti.

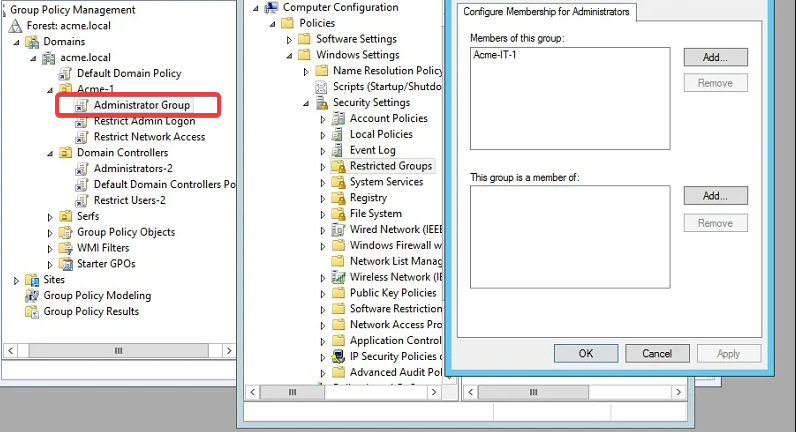

1.3 Tieni traccia degli Amministratori Locali

Gli utenti con diritti di amministratore hanno accesso a una parte significativa della tua organizzazione. Pertanto, tenere traccia del loro livello di accesso e gestirlo di conseguenza può avere un impatto notevole.

- Account di dominio che hanno accesso a livello amministrativo a diversi computer – Anche se a volte questi account potrebbero non avere accesso a gruppi di alto livello su Active Directory, potrebbero avere accesso amministrativo a molti server all’interno dell’infrastruttura Windows.

- Account di dominio VIP – Questi hanno accesso a varie proprietà intellettuali e altre informazioni sensibili da parte degli utenti della rete. Qualsiasi account che consente all’attaccante di accedere a grandi quantità di dati può essere considerato un account di dominio VIP. Alcuni esempi includono account esecutivi con accesso ampio e accountdi dipendenti del supporto, staff legale, pianificatori di prodotto o ricercatori.

1.4 Evita di usare i GPO per impostare le password

Gli Oggetti di Criteri di Gruppo possono creare account e impostare password per utenti normali e Amministratori Locali all’interno di Active Directory.

Inoltre, gli attaccanti possono usarli per ottenere accesso ai dati trovati all’interno di Active Directory, causando una violazione su larga scala dei dati.

È di fondamentale importanza che gli amministratori di sistema abbiano la capacità di individuare e segnalare queste situazioni.

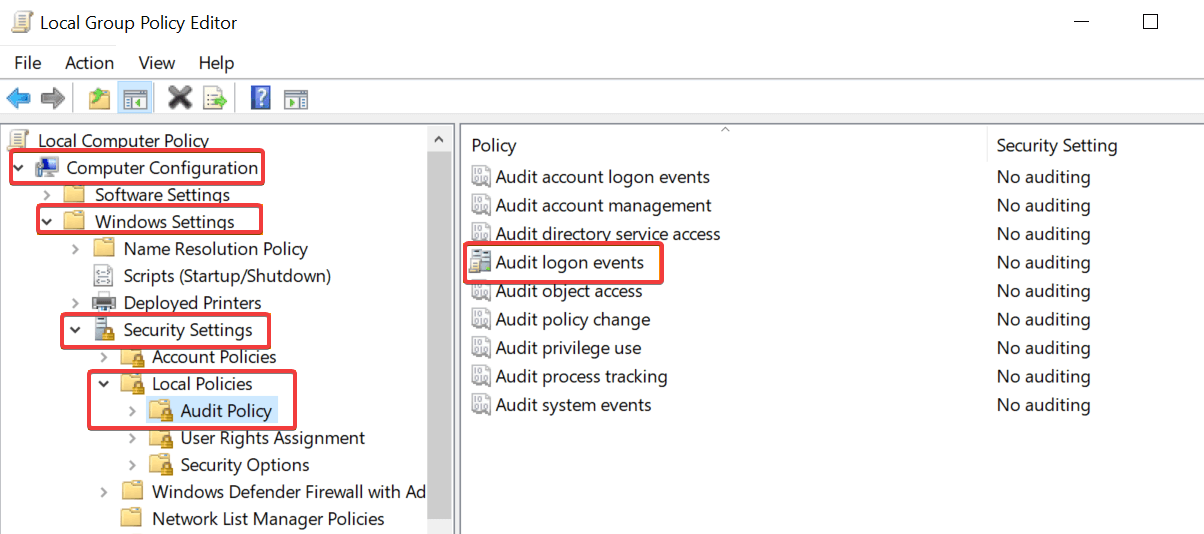

1.5 Audit dei logon del DC (Domain Controller)

Come accennato nel passo precedente, avere amministratori di sistema che possono avere una visione d’insieme sulla struttura dell’intero domain controller è di fondamentale importanza.

Infine, la maggior parte delle organizzazioni si concentra su amministratori di imprese e di dominio, ma avere accesso ad altri gruppi attraverso il DC è anche una grande minaccia.

Infine, la maggior parte delle organizzazioni si concentra su amministratori di imprese e di dominio, ma avere accesso ad altri gruppi attraverso il DC è anche una grande minaccia.

1.6 Usa protezioni per il LSASS

Poiché gli attaccanti possono utilizzare vari strumenti di hacking per mirare al Servizio del Sottosistema di Sicurezza Locale (LSASS) per rubare le credenziali degli utenti, è consigliato adottare misure di sicurezza in merito.

1.7 Gestisci con cura la tua politica sulle password

Una rigorosa politica delle password per i tuoi utenti garantirà che gli hacker non abbiano il tempo di ottenere accesso.

Elementi essenziali riguardanti le politiche sulle password:

- Necessità di cambiare frequentemente le password

- Utilizzare un sistema automatizzato che consenta l’espirazione delle password

- Utilizzare un software di promemoria per l’espirazione delle password

- Usare frasi passaporto facili da ricordare invece di password complesse (che rappresentano una minaccia per la sicurezza quando vengono memorizzate su HDD o carta)

1.8 Gestisci con attenzione qualsiasi Gruppo Annidato

Gli amministratori tendono a creare gruppi annidati in altri gruppi per controllare rapidamente i livelli di accesso degli utenti, ma questo può comportare una varietà di rischi per la sicurezza.

Una struttura ad albero di sicurezza complessa può confondere gli amministratori e quindi potrebbe portare a violazioni dei dati.

Infine, per gestire con successo questo elemento, è cruciale tenere sempre traccia di quanti gruppi ci sono e quanti gruppi sono annidati al loro interno.

1.9 Rimuovi Accessi Aperti per gli utenti

Se vengono utilizzati identificatori di accesso aperto come Everyone, Domain Users o Authenticated Users durante la creazione delle politiche di gruppo, ciò può portare a privilegi aggiunti agli utenti senza che lo si intenda, da elementi come la condivisione di file.

Gli hacker possono utilizzare questi identificatori di sicurezza per concentrarsi sull’utente specifico con il livello di accesso più significativo e quindi aumentare la possibilità di una violazione della sicurezza.

1.10 Audit dei diritti di logon ai server

Poiché le Politiche di Sicurezza Locali sono sotto il controllo dei Criteri di Gruppo, è essenziale gestire i diritti degli utenti di conseguenza.

Quindi, questo principio si applica direttamente alle situazioni in cui i non amministratori possono accedere a una funzione che gli amministratori dovrebbero coprire.

Se queste funzioni non vengono monitorate e gestite costantemente, gli hacker possono utilizzarle per ottenere accesso a informazioni sensibili all’interno dell’organizzazione.

Se queste funzioni non vengono monitorate e gestite costantemente, gli hacker possono utilizzarle per ottenere accesso a informazioni sensibili all’interno dell’organizzazione.

1.11 Adotta il principio del Minimo Privilegio per la Sicurezza di AD

Per applicare correttamente questo principio, devi configurare la tua Sicurezza di AD in modo da consentire agli utenti solo la minima quantità di accesso al database e ad altre funzioni essenziali.

1.12 Utilizza un backup per la tua directory AD

Un processo di backup stabile e robusto è fondamentale per evitare qualsiasi perdita di dati che potrebbe mettere in pericolo l’intera organizzazione.

1.13 Abilita il monitoraggio della sicurezza per AD

Tenere d’occhio proattivamente eventuali cambiamenti che appaiono nella tua configurazione di Active Directory è estremamente importante.

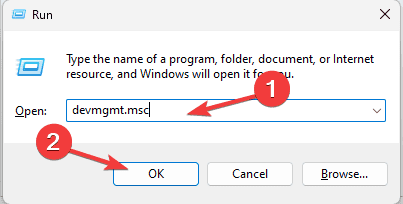

Per farlo nel modo più efficiente, sarà necessario utilizzare alcuni strumenti utili, che tratteremo nella sezione successiva:

Quali strumenti software posso usare per semplificare il processo di monitoraggio dell’Active Directory?

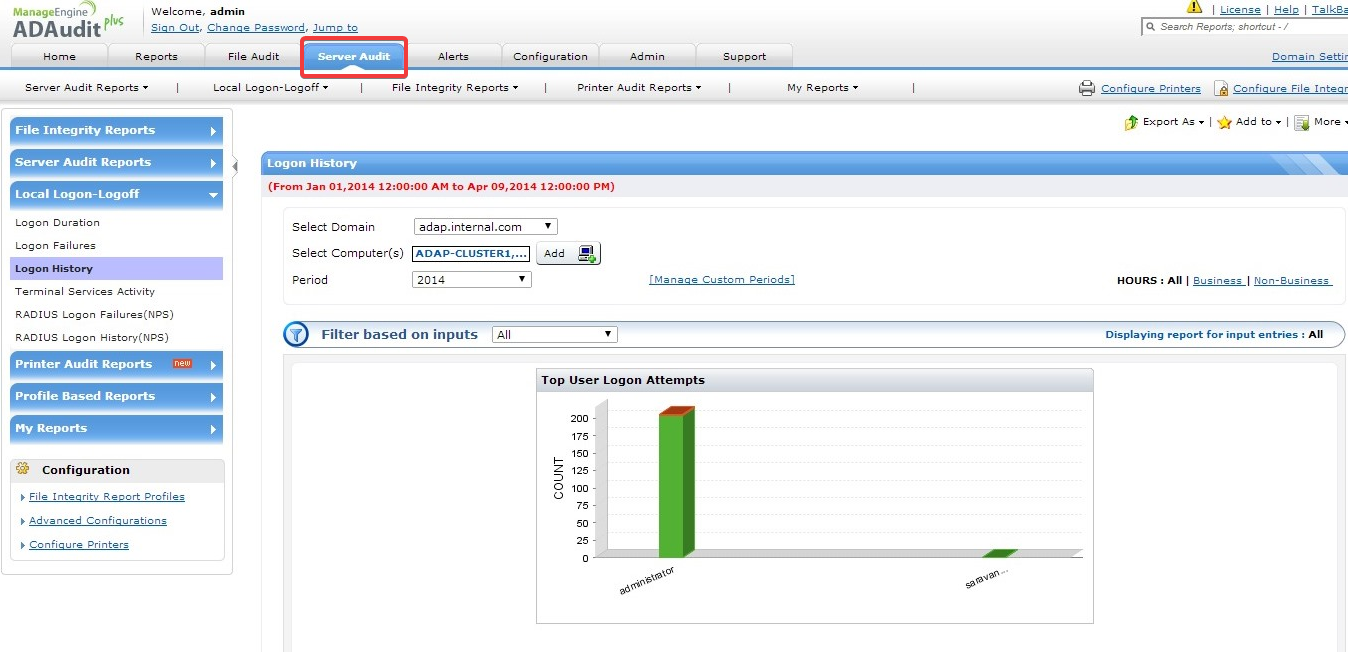

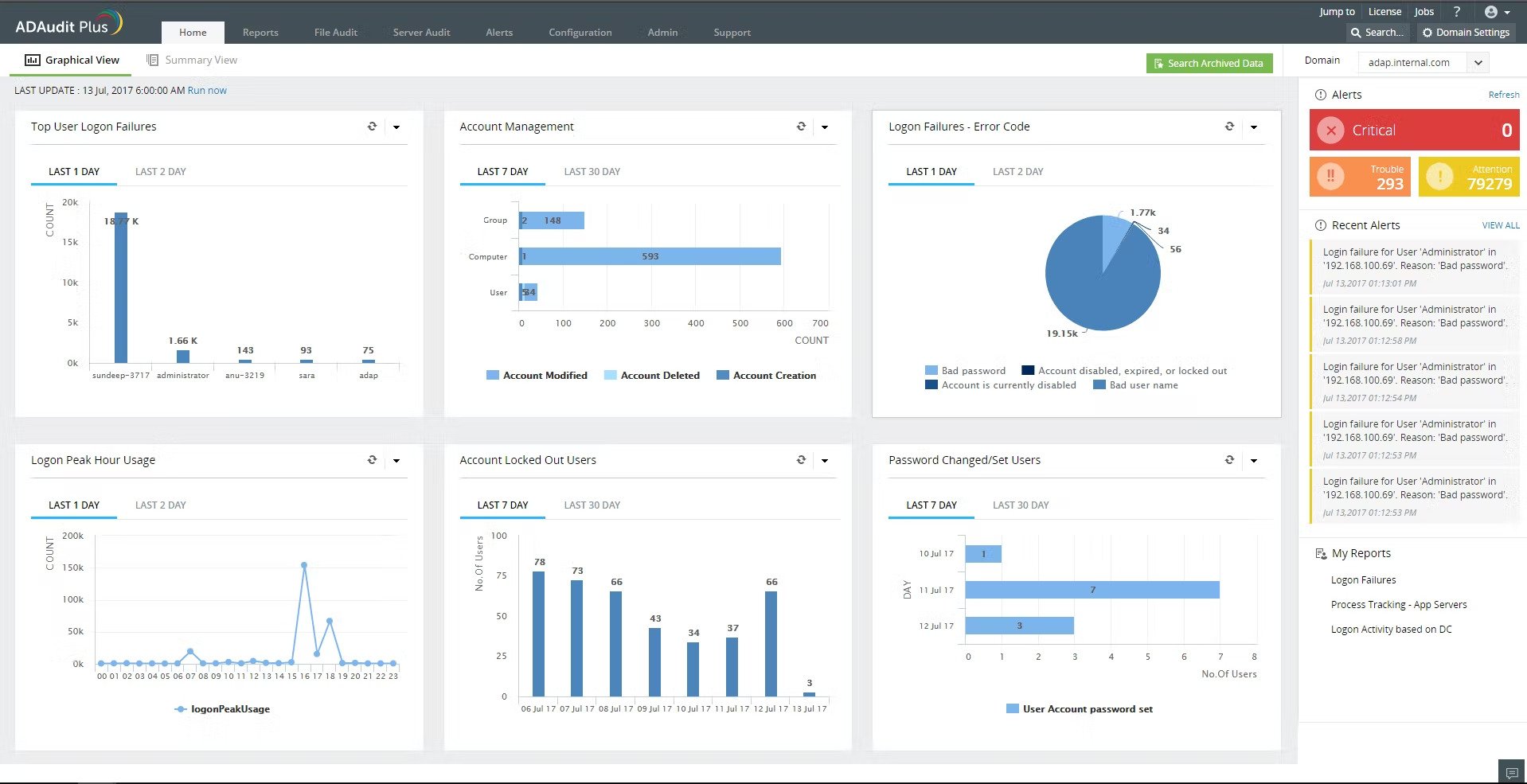

ADAudit Plus – Eccellenti opzioni di monitoraggio AD tutto-in-uno

ADAudit Plus semplifica il processo di monitoraggio di Active Directory fornendo una piattaforma centralizzata e automatizzata per il tracciamento e la segnalazione delle attività degli utenti e dei gruppi, delle modifiche di sicurezza e dell’accesso alle risorse.

ADAudit Plus semplifica il processo di monitoraggio di Active Directory fornendo una piattaforma centralizzata e automatizzata per il tracciamento e la segnalazione delle attività degli utenti e dei gruppi, delle modifiche di sicurezza e dell’accesso alle risorse.

Elimina la necessità di revisioni manuali dei log e di più strumenti per raggiungere lo stesso obiettivo. Con ADAudit Plus, gli amministratori possono visualizzare dati in tempo reale e storici su accessi utente, appartenenze a gruppi, permessi e modifiche GPO e ricevere avvisi su attività sospette.

Inoltre, il software offre un’interfaccia facile da usare con report dettagliati e personalizzabili e la possibilità di esportare dati in vari formati.

Permette anche di monitorare più domini e foreste da un’unica console, rendendo più semplice gestire e monitorare ambienti AD su larga scala.

In generale, ADAudit Plus semplifica il processo di monitoraggio dell’Active Directory fornendo una soluzione completa e facile da usare che consente agli amministratori di identificare e rispondere facilmente a potenziali minacce alla sicurezza.

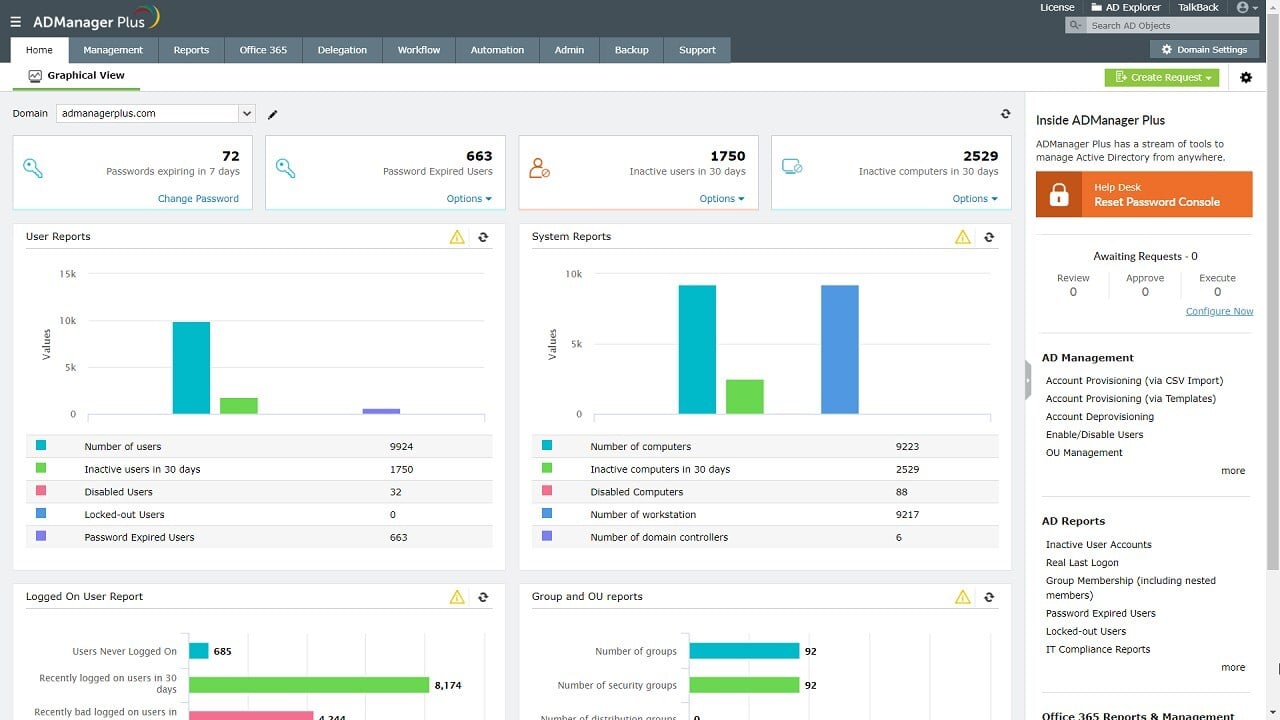

ADManager Plus – Grande gestione AD tutto-in-uno

AD Manager Plus è uno strumento che semplifica il processo di monitoraggio di Active Directory fornendo una piattaforma centralizzata per gestire e monitorare gli ambienti AD.

AD Manager Plus è uno strumento che semplifica il processo di monitoraggio di Active Directory fornendo una piattaforma centralizzata per gestire e monitorare gli ambienti AD.

Consente agli amministratori di visualizzare e gestire facilmente account utente, gruppi e altri oggetti AD e di monitorare e tracciare le modifiche all’ambiente AD.

Inoltre, fornisce varie capacità di reporting e auditing per aiutare nel rispetto delle normative e della sicurezza.

Con ADManager Plus, gli amministratori possono eseguire attività quotidiane di AD come creare e gestire utenti e gruppi, ripristinare password e delegare permessi con pochi clic. Consente anche azioni in blocco, risparmiando tempo per compiti ripetitivi.

In generale, ADManager Plus punta a rendere il processo di monitoraggio e gestione di Active Directory più efficiente e semplificato.

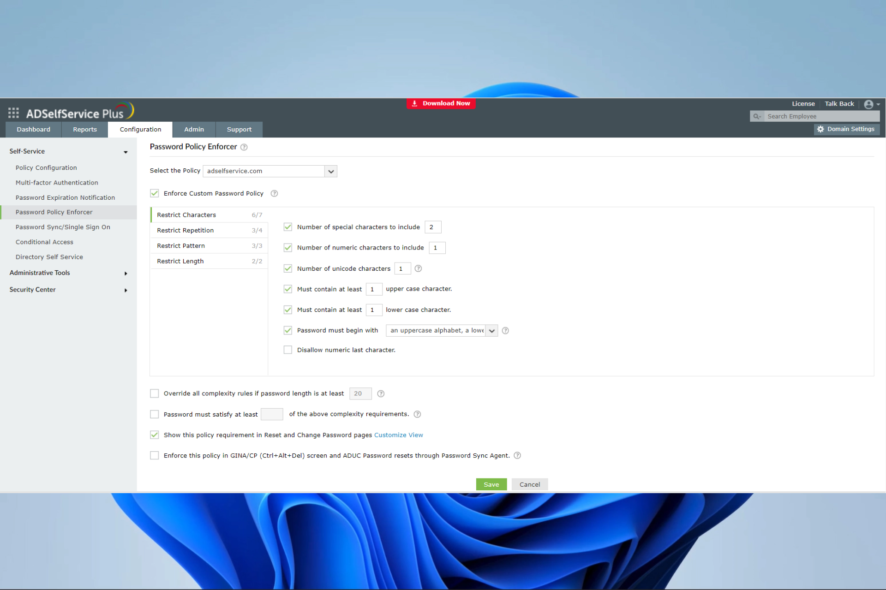

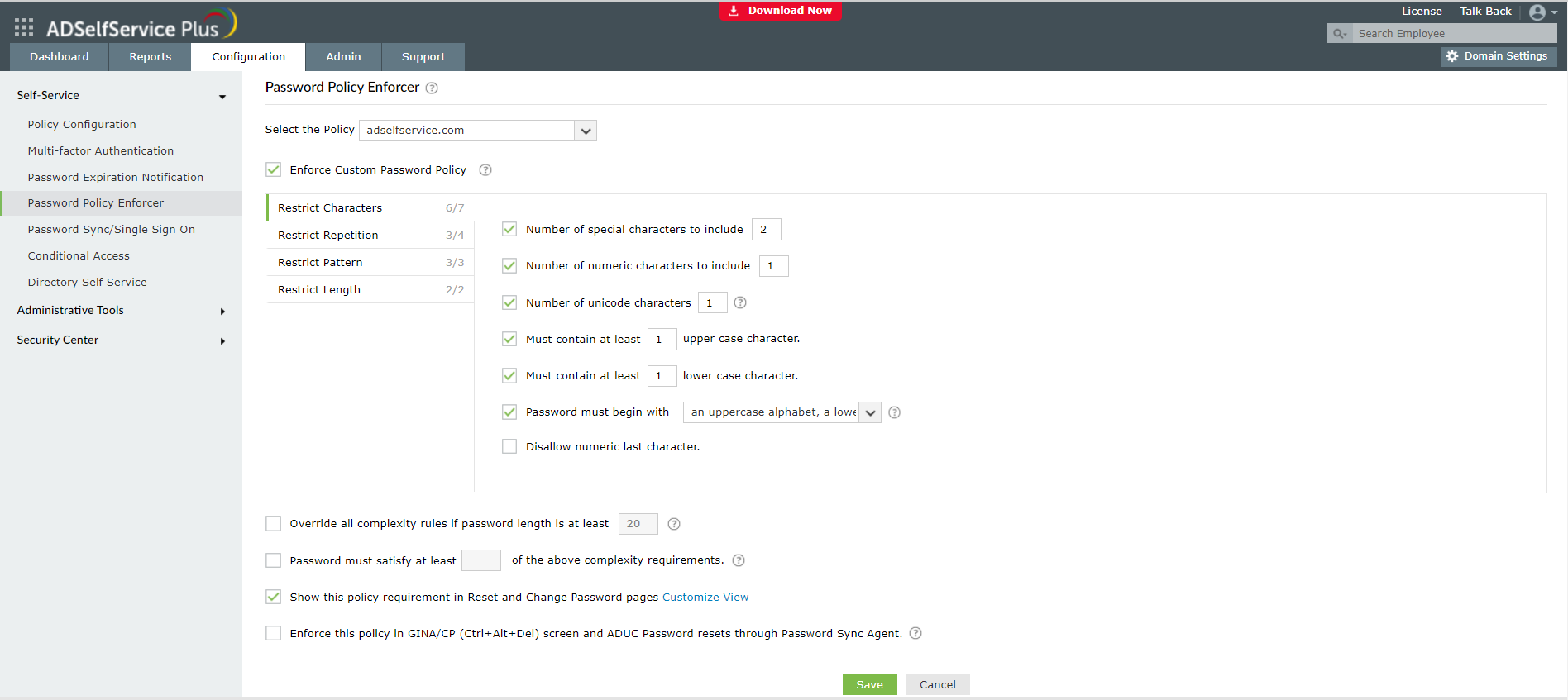

ADSelfService Plus – Perfetto per il monitoraggio in tempo reale

ADSelfService Plus semplifica il processo di monitoraggio di Active Directory fornendo una piattaforma centralizzata per monitorare e gestire vari aspetti di AD.

ADSelfService Plus semplifica il processo di monitoraggio di Active Directory fornendo una piattaforma centralizzata per monitorare e gestire vari aspetti di AD.

Ciò include il monitoraggio in tempo reale delle attività di accesso e disconnessione degli utenti, il tracciamento delle modifiche agli account utente e il ripristino delle password, e la generazione di report dettagliati sulle informazioni degli utenti e dei gruppi di AD.

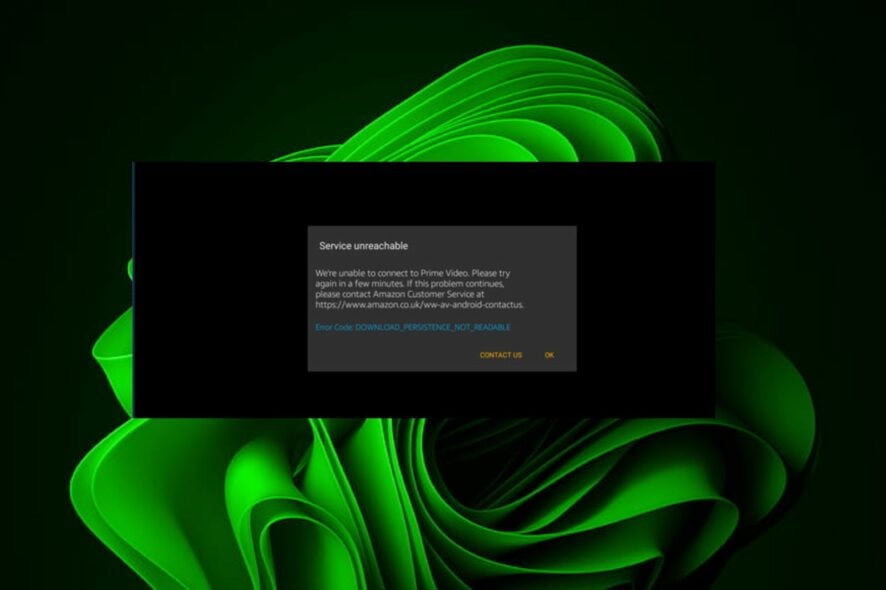

Inoltre, fornisce avvisi e notifiche automatizzate per eventi specifici, come tentativi di accesso falliti o scadenza di password, che possono aiutare gli amministratori IT a identificare e risolvere rapidamente i problemi.

In generale, ADSelfService Plus aiuta a semplificare il processo di monitoraggio di AD fornendo un set completo di strumenti e funzionalità che consentono agli amministratori IT di monitorare e gestire facilmente gli utenti e i gruppi AD. Scopri di più su questo argomento

- Accesso a Hotmail: come accedere facilmente al tuo account classico

- Microsoft ha speso fino a 50 milioni di dollari in singoli accordi con Game Pass, rivela l’ex manager

- Microsoft sostituisce JScript con JScript9Legacy per una maggiore sicurezza in Windows 11

- Windows 11 Build 27898 aggiunge icone della barra delle applicazioni più piccole, recupero rapido, condivisione più intelligente

2. Per l’Auditing delle Politiche di Windows

2.1 Rivedi e aggiorna regolarmente le politiche di audit

L’Auditing delle Politiche di Windows è un processo in corso, ed è essenziale rivedere periodicamente le politiche di audit e aggiornarle per garantire che siano ancora rilevanti e appropriate.

Ciò include l’identificazione di nuove minacce e vulnerabilità e la determinazione di quali eventi dovrebbero essere auditi in base alle attuali esigenze di sicurezza dell’organizzazione.

2.2 Usa le politiche di audit integrate

Windows ha diverse politiche di audit integrate che monitorano molti eventi, tra cui eventi di accesso/disconnessione, accesso agli oggetti, eventi di sistema, ecc.

Queste politiche sono progettate per essere complete e forniscono un buon punto di partenza per la maggior parte delle organizzazioni.

2.3 Abilita l’auditing per aree sensibili

È essenziale abilitare l’auditing per aree sensibili, come il registro di sistema, i log degli eventi di sicurezza e gli account utente privilegiati.

Perché questo ti consentirà di monitorare e tracciare le attività relative a queste aree, il che può aiutare a rilevare e rispondere più rapidamente agli incidenti di sicurezza.

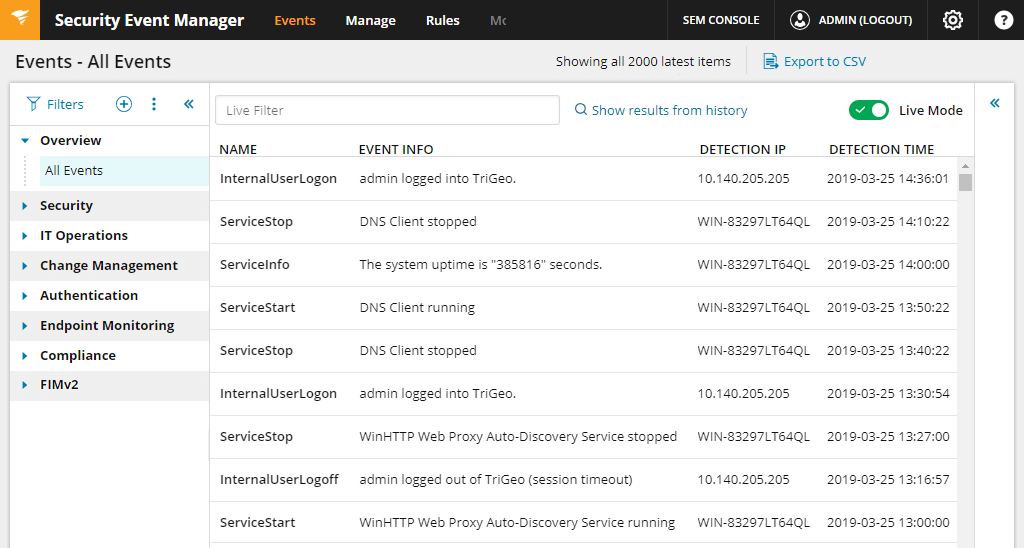

2.4 Usa la gestione centralizzata dei log

La gestione centralizzata dei log è una buona pratica per l’Auditing delle Politiche di Windows.

La gestione centralizzata dei log è una buona pratica per l’Auditing delle Politiche di Windows.

Questo ti consente di raccogliere, archiviare e analizzare tutti i log in un’unica posizione, il che rende più facile identificare e rispondere agli incidenti di sicurezza. Questa è una delle pratiche fondamentali per la Politica di Audit di Windows.

2.5 Testa le tue politiche di audit

Testare regolarmente le tue politiche può aiutare a garantire che siano configurate correttamente e catturino gli eventi e le informazioni necessari per rilevare e rispondere agli incidenti di sicurezza.

Ciò può includere testare le politiche in un ambiente di laboratorio o simulare diversi incidenti di sicurezza per vedere come rispondono le politiche di audit.

2.6 Monitora e rivedi i log

È essenziale monitorare e rivedere regolarmente i log generati dalle politiche di audit. Questo può aiutare a identificare potenziali incidenti di sicurezza in modo precoce e consentire agli amministratori IT di rispondere rapidamente ed efficacemente per minimizzare l’impatto dell’incidente.

2.7 Esegui regolarmente il backup dei dati di audit

Eseguire regolarmente il backup dei dati di audit aiuta l’Auditing delle Politiche di Windows in diversi modi. Prima di tutto, fornisce un record storico di eventi che può essere utilizzato per indagare su violazioni di sicurezza passate o altri problemi.

Inoltre, ciò può aiutare a identificare schemi o connessioni tra diversi eventi, il che può aiutare a determinare la causa di un incidente di sicurezza.

In aggiunta, backup regolari possono garantire che i dati non vengano persi in caso di guasto del sistema o di altri problemi imprevisti. Infine, questo può essere fondamentale per mantenere un registro accurato degli eventi e può essere necessario per la segnalazione di conformità.

2.8 Mantieni il software aggiornato

Infine, mantenere il software aggiornato aiuta l’Auditing delle Politiche di Windows riducendo il rischio di violazioni della sicurezza e altri problemi.

Gli aggiornamenti del software di solito includono patch di sicurezza che affrontano vulnerabilità o bug conosciuti che gli attaccanti possono sfruttare. Aggiornando il software, le organizzazioni possono ridurre il rischio di queste vulnerabilità e minimizzare il potenziale per un incidente di sicurezza.

Inoltre, gli aggiornamenti del software possono includere nuove funzionalità e miglioramenti che possono aiutare a potenziare la sicurezza del sistema. Inoltre, aggiungeranno nuove capacità di auditing o miglioramenti nella funzionalità di logging.

In conclusione, le migliori pratiche per la Politica di Audit di Windows sono essenziali per garantire la sicurezza e l’integrità dei sistemi IT di un’organizzazione.

Pertanto, attuando queste migliori pratiche, le organizzazioni possono garantire di catturare le informazioni necessarie per rilevare e rispondere alle violazioni di sicurezza. Inoltre, si stanno conformando agli standard e alle normative di settore.

Infine, adottare queste migliori pratiche può aiutare le organizzazioni a semplificare il processo della Politica di Audit di Windows e migliorare la loro postura di sicurezza complessiva.