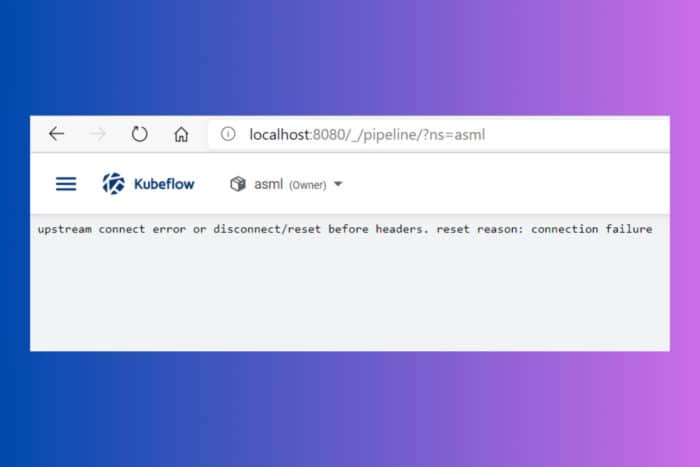

修正: アップストリーム接続エラーまたはヘッダーの前の切断/リセット

アップストリーム接続エラーまたはヘッダーの前の切断/リセットの問題に対処するのは非常に苛立たしいことがあります。このメッセージは、クライアントとサーバーの接続が、サーバーが応答を送信する前に閉じられたことを示しています。この問題はさまざまなシナリオで発生する可能性がありますが、通常はプログラミングの状況に適用されます。

アップストリーム接続エラーまたはヘッダーの前の切断/リセットを修正するにはどうすればよいですか?

1. ファイアウォール設定を確認する

- クラウドプラットフォームのファイアウォール設定を開く:

- Azureの場合、ネットワークセキュリティの下にあります。

- GCPの場合、通常はVPCネットワーク > ファイアウォールルールの下にあります。

- AWSの場合、セキュリティグループ設定に移動します。

- コンテナまたはVMのファイアウォールルールを見つける:

- トラフィックを許可するインバウンドルールを探します。

- 正しいポートが開いていることを確認する:

- 通常、80(HTTP)、443(HTTPS)、またはアプリが使用するカスタムポート(例:Kestrel用の6001など)を開く必要があります。

- 必要に応じてルールを追加する:

- 必要なポートでのインバウンドトラフィックを許可するルールを追加し、適切なネットワークインターフェイスに割り当てます。

この解決策により、適切なファイアウォールルールが構成されているおかげで、アプリが外部からのトラフィックを受け取ることができるようになります。

2. Istio GatewayとVirtualServiceの設定を更新する

- GatewayとVirtualServiceの設定を確認する:

- Istioの設定ファイル(gateway.yaml、virtualservice.yaml)を開きます。

- ポート設定を確認する:

- Gatewayで定義されたポートが、サービスが公開しているポートと一致していることを確認します。

-

Gatewayの例:

apiVersion: networking.istio.io/v1alpha3 kind: Gateway metadata: name: my-gateway namespace: istio-system spec: selector: istio: ingressgateway servers: - port: number: 443 name: https protocol: HTTPS tls: mode: SIMPLE credentialName: "my-credential" hosts: - "my-host.example.com"

- VirtualServiceのルートを確認する:

- VirtualServiceが正しいルート設定を持っていることを確認します。

-

VirtualServiceの例:

apiVersion: networking.istio.io/v1alpha3 kind: VirtualService metadata: name: my-service spec: hosts: - "my-host.example.com" gateways: - my-gateway http: - route: - destination: host: my-service port: number: 443

GatewayとVirtualServiceの設定が正しく、サービスの要件に一致していることを確認することで、接続の問題を回避できます。また、正しいyamlファイルを使用していることを確認してください。

3. Podとサービスの名前付けおよびポート設定を確認する

- Kubernetesサービス設定を確認する:

- サービスで定義されたポートが、アプリケーションが公開するポートと一致していることを確認します。

-

例:

apiVersion: v1 kind: Service metadata: name: my-service spec: selector: app: my-app ports: - protocol: TCP port: 443 targetPort: 8080 name: https

- デプロイメントのコンテナポートを更新する:

- デプロイメントYAMLのコンテナ定義で正しいポートを公開していることを確認します。

-

例:

apiVersion: apps/v1 kind: Deployment metadata: name: my-app spec: replicas: 1 selector: matchLabels: app: my-app template: metadata: labels: app: my-app spec: containers: - name: my-container image: my-image ports: - containerPort: 8080

サービスとデプロイメントを正しく構成することで、Istioがトラフィックをポッドに正しくルーティングでき、接続エラーを回避します。

4. リソース割り当てとノードの健康を確認する

- ノードのリソース割り当てを確認する:

- Kubernetesノードに十分なリソース(CPU、メモリ)が割り当てられていることを確認します。

- kubectl top nodes と kubectl describe node <node-name> を使用してノードのリソース使用状況を確認できます。

- もしノードが重負荷の状態にある場合は、ノードを追加するか、既存のノードのリソースを増やします。

- 影響を受けたポッドを再起動する:

- メモリリークやリソース割り当ての問題をクリアするためにアプリケーションポッドを再起動します。

kubectl rollout restart deployment <deployment-name>を使用します。

- クラウドプロバイダーの監視ツール(AWSのCloudWatch、GCPのCloud Monitoring、またはAzure Monitor)を通じてノードの健康を監視します。

ノードに十分なリソースがあり、健康状態が良好であることを確認することで、リソース制約によるダウンタイムや接続エラーを防ぐことができます。

5. 正しいプロトコルとセキュリティ設定を使用する

- プロトコル設定を確認する:

- 構成で正しいプロトコル(HTTP/HTTPS)を使用していることを確認します。

- Dockerfileや環境変数を更新して正しいポートを公開します。

- 環境変数を正しく設定する:

-

Dockerfileの例:

FROM mcr.microsoft.com/dotnet/aspnet:5.0 EXPOSE 80 ENV ASPNETCORE_URLS=http://+:80

- ASP.NET Core/Kestrel設定を調整する:

- Kestrelが正しいポートをリッスンするように設定されていることを確認します。

Program.cs:public class Program { public static void Main(string[] args) { CreateHostBuilder(args).Build().Run(); } public static IHostBuilder CreateHostBuilder(string[] args) => Host.CreateDefaultBuilder(args) .ConfigureWebHostDefaults(webBuilder => { webBuilder.UseStartup<Startup>() .UseUrls("http://+:80"); }); }の例。

正しいプロトコルとポートの構成により、アプリケーションが期待どおりにアクセス可能になり、切断/リセットエラーを回避できます。

これらの解決策に従うことで、KubernetesおよびIstio環境におけるアップストリーム接続エラーまたはヘッダーの前の切断/リセットエラーをトラブルシューティングおよび解決できます。今後の問題を防ぐために、常に構成とリソースの割り当てを監視することを忘れないでください。

他の質問や提案がある場合は、コメントセクションにスクロールしてください。