Windows監査ポリシー:安全なITシステムのためのベストプラクティス

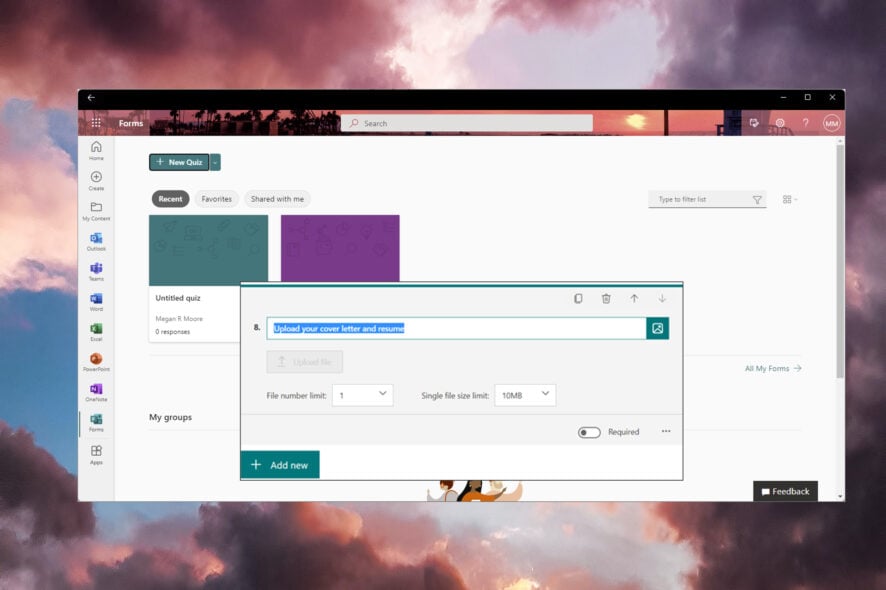

ネットワークリソースの監査とデバイスに関する正確な情報を持つことは不可欠です。ADAudit Plusは、以下のようなプロフェッショナルレベルの機能を提供するツールです:

ネットワークリソースの監査とデバイスに関する正確な情報を持つことは不可欠です。ADAudit Plusは、以下のようなプロフェッショナルレベルの機能を提供するツールです:

- 変更の追跡と監視

- ログインとログオフの活動の詳細な概要

- SOX、PCI、HIPAA、GDPRコンプライアンス

- 簡単で迅速な実装

今すぐ、インフラストラクチャのための最高のネットワーク監査ツールを手に入れましょう。 今すぐADAudit Plusをお試しください! Windows監査ポリシーのベストプラクティスについて学びたいですか?知っておくべきことは以下の通りです。Windows監査の重要な要素は、いわゆるファイルインテグリティモニタリングサービス、別名Windows変更監査です。

Windows監査ポリシーのベストプラクティスへの迅速なアクセスは、長期的には大きな違いを生むでしょう。このガイドをぜひお読みください。

監査ポリシーとは何ですか?

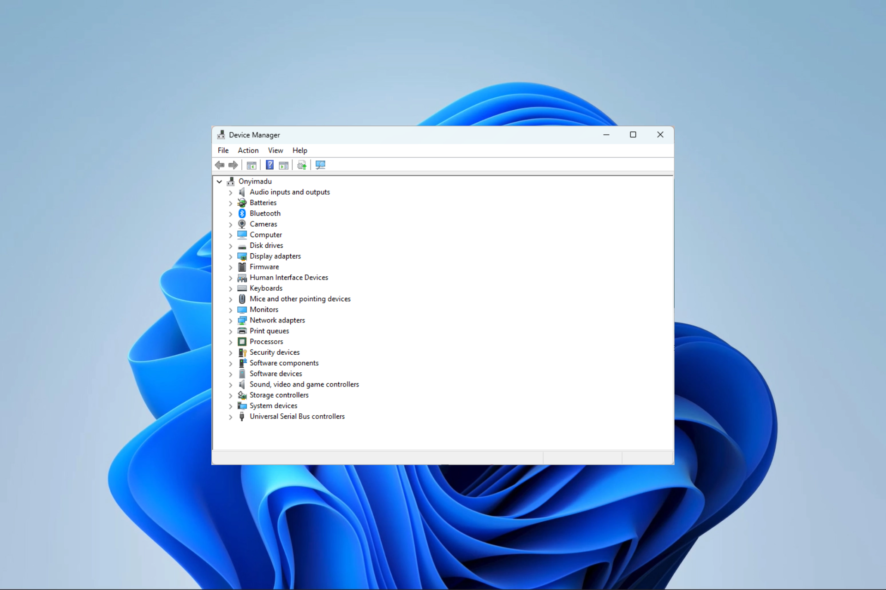

このプロセスは、複数のドメインにまたがるさまざまな値の変更を管理します。含まれるものには、Active Directory、Exchange、SQL、およびネットワーク上のファイルシステムがあります。

これらの側面をカバーし、セキュリティおよびシステムイベントを分析することで、会社はデータへの不正アクセスの可能性を低減できます。また、会社のシステムセキュリティおよび管理の脅威に対応する全体的な能力を向上させます。

監査ポリシーは何を可能にしますか?

徹底したWindows監査プロセスにより、あらゆる組織がデータ保護要件の全セットを遵守できるようになります。また、潜在的な脅威に事前に反応し、データ漏洩の影響を軽減します。

他の複雑なプロセスの場合と同様に、スムーズにプロセスを進め、選択した実装や変更を一元的に管理するためには、いくつかの重要な要素があります。

今日のガイドでは、あまり手間をかけずに充実したWindows監査ポリシーを実現するための秘密を明らかにします。また、専門のソフトウェアを使用してプロセスを大幅に簡素化します。

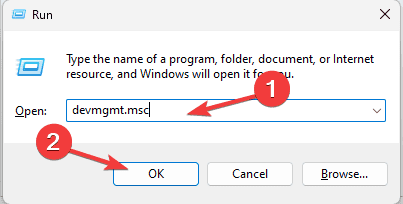

監査を有効にする順序は?

監査プロセスを有効にする順序は、正確な脅威のタイプに依存します。したがって、この質問に対する単一の答えはありません。

監査プロセスは、2つの重要な領域をカバーすることに注意することが重要です。

- Active Directory監査 – この機能により、ユーザーはユーザーの身分に基づいて特定の情報、トピック、フォルダ、ファイル、データにアクセスできます。Active Directoryは、サイバー攻撃や悪意のある第三者による攻撃の主要なターゲットとなります。

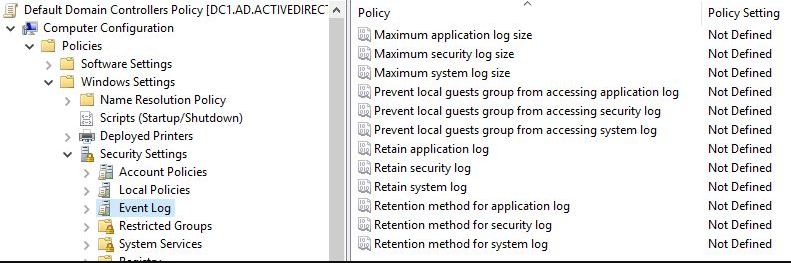

- Windowsポリシー監査 – この機能の追跡は、主にグループポリシーオブジェクトを使用してWindowsポリシーの変更をカバーします。これらは、状況に応じて設定および使用できます。特定のユーザーによるすべてのアクセスポイントと権限の概要は、問題を特定して排除するのに役立ちます。

一般的に、Microsoftは10項目のセキュリティ管理の法則を作成しており、これは外部脅威のビジネス全体の範囲をカバーするために完全に尊重されるべきです。

Windows監査ポリシーのベストプラクティスとは?

1. Active Directory向け

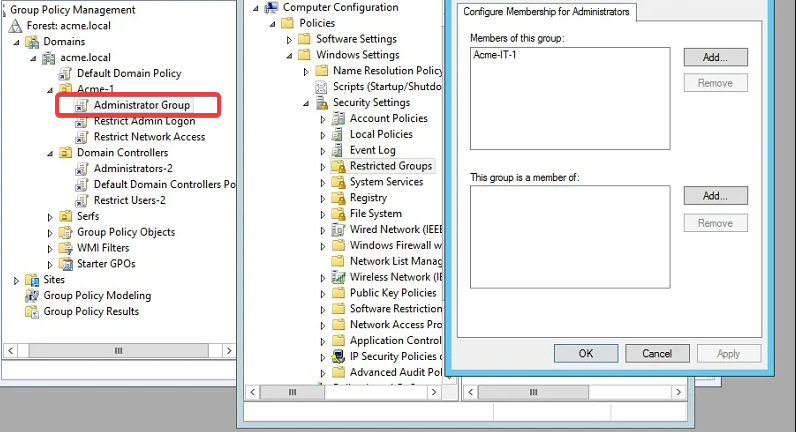

1.1 Active Directoryセキュリティグループを管理および編集する

最も一般的な攻撃は、ドメイン管理者、管理者グループ、Enterprise Adminsのメンバーをターゲットにしています。ただし、これは、管理者レベルのアクセス権を持つドメインアカウントがVIPアカウントのアクセスを変更できるためです。

したがって、問題を避けるためにこれらのグループへのアクセスを制限する必要があります。

1.2 AD内の非アクティブなユーザーを削除する

非アクティブなユーザーがActive Directory環境にアクセスできる場合は、できるだけ早く削除するのが最善です。これは、悪意のある第三者が疑いを抱かれることなく重要なデータにアクセスするために使用する一般的な方法です。

1.3 ローカル管理者を追跡する

管理者権限を持つユーザーは、あなたの組織の大部分にアクセスできます。したがって、彼らのアクセスレベルを追跡し、それに応じて管理することは大きな影響を与える可能性があります。

- さまざまなコンピューターに対して管理者レベルのアクセスを持つドメインアカウント – 場合によっては、これらのアカウントがActive Directoryで高権限のグループへのアクセス権を持たないこともありますが、Windowsインフラストラクチャ内の多くのサーバーへの管理者アクセスを持つことがあります。

- VIPドメインアカウント – これらは、ネットワークユーザーからのさまざまな知的財産や他の機密情報にアクセスします。攻撃者が大量のデータにアクセスするのを可能にするアカウントは、VIPドメインアカウントと見なされる可能性があります。一部の例には、広範なアクセスを持つエグゼクティブアカウントやヘルプデスク従業員、法務スタッフ、製品プランナー、研究者のアカウントが含まれます。

1.4 GPOを使用してパスワードを設定しない

グループポリシーオブジェクトは、Active Directory内の通常のユーザーおよびローカル管理者のアカウントを作成し、パスワードを設定できます。

また、攻撃者はこれらを使用してActive Directory内のデータにアクセスし、大規模なデータ漏洩を引き起こす可能性があります。

システム管理者がこれらの状況を特定して報告する能力を持つことは非常に重要です。

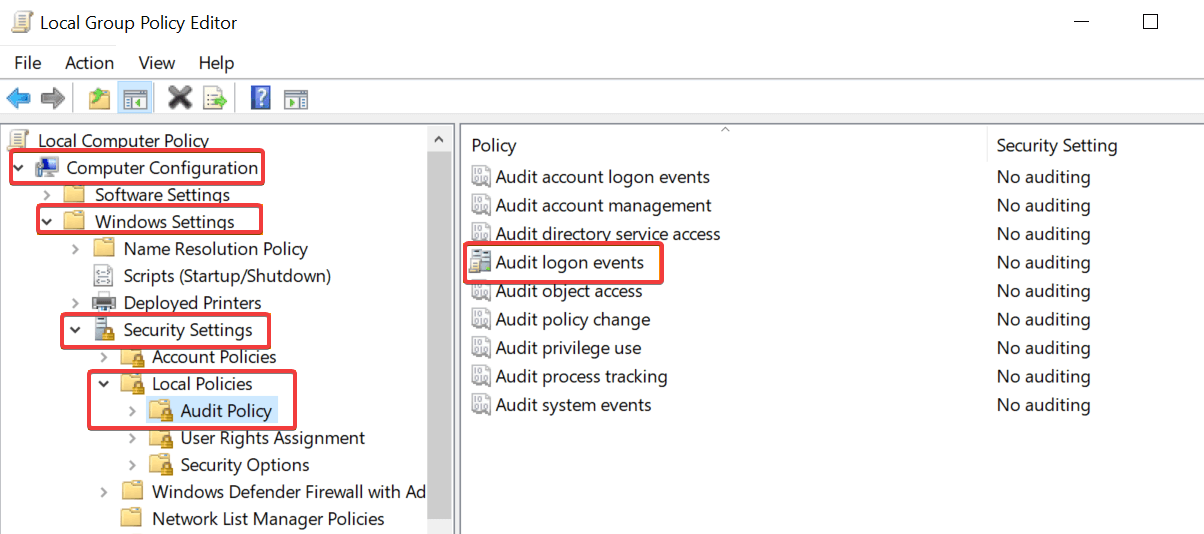

1.5 DC(ドメインコントローラ)ログオンを監査する

前のステップで述べたように、システム管理者がドメインコントローラ全体を見渡すことができることは非常に重要です。

最後に、ほとんどの組織はEnterpriseおよびドメイン管理者に焦点を当てますが、DCを介して他のグループにアクセスできることも大きな脅威です。

最後に、ほとんどの組織はEnterpriseおよびドメイン管理者に焦点を当てますが、DCを介して他のグループにアクセスできることも大きな脅威です。

1.6 LSASSの保護を使用する

攻撃者は、さまざまなハッキングツールを使用してローカルセキュリティ機関サブシステムサービス(LSASS)をターゲットにし、ユーザーの資格情報を盗む可能性があるため、これに関してはセキュリティ対策を講じることをお勧めします。

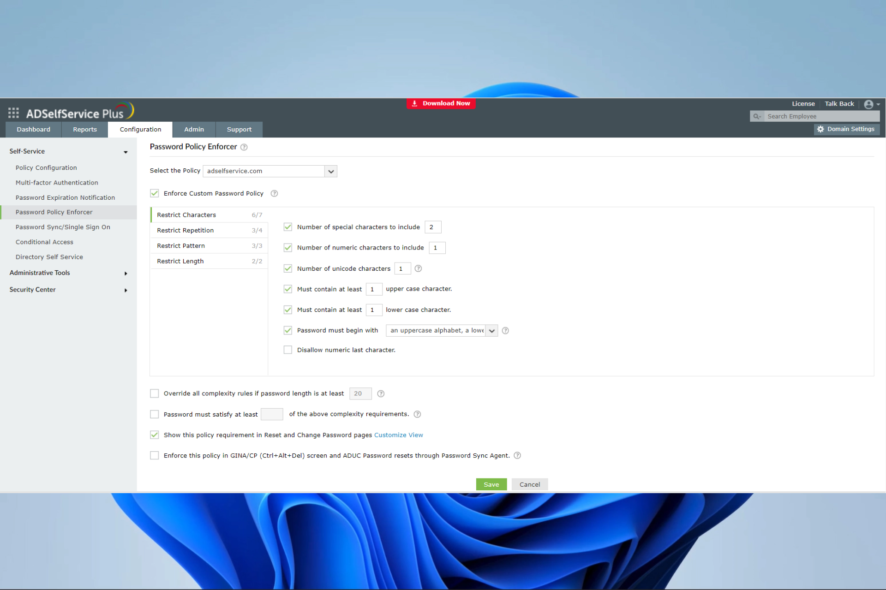

1.7 パスワードポリシーを注意深く管理する

ユーザー向けに堅固なパスワードポリシーを設定することで、ハッカーがアクセスを得る時間を与えないようになります。

パスワードポリシーに関する重要な要素:

- パスワードを頻繁に変更する必要があります

- パスワードが期限切れとなる自動システムを使用します

- パスワードの期限切れリマインダーソフトウェアを導入します

- 複雑なパスワードではなく、覚えやすいパスフレーズを使用します(HDDや紙に保存するとセキュリティ上の脅威となります)

1.8 ネストされたグループを注意深く管理する

管理者は、ユーザーのアクセスレベルを迅速に制御するために他のグループにネストされたグループを作成する傾向がありますが、これがさまざまなセキュリティリスクを引き起こす可能性があります。

複雑なセキュリティツリー構造は、管理者を混乱させ、データ漏洩につながる可能性があります。

最後に、この要素を成功裏に管理するためには、常にグループの数とそれらのグループの中にネストされているグループの数を追跡することが重要です。

1.9 ユーザーのためにオープンアクセスを削除する

例えば、Everyone、Domain Users、またはAuthenticated Usersのようなオープンアクセス識別子を使用してグループポリシーを作成する場合、これはファイル共有などによって意図せずユーザーに権限が追加される可能性があります。

ハッカーはこれらのセキュリティ識別子を利用して、最も高いアクセスレベルを持つ特定のユーザーに狙いを定めることができ、その結果、セキュリティ侵害の可能性が生じます。

1.10 サーバーロゴン権限を監査する

ローカルセキュリティポリシーはグループポリシーの制御下にあるため、ユーザー権利を適切に管理することが重要です。

この原則は、非管理者が管理者がカバーすべき機能にアクセスできる状況に直接適用されます。

これらの機能が常に監視および管理されていない場合、ハッカーはそれらを利用して組織全体の機密情報にアクセスすることができます。

これらの機能が常に監視および管理されていない場合、ハッカーはそれらを利用して組織全体の機密情報にアクセスすることができます。

1.11 ADセキュリティに対して最小権限の原則を適用する

この原則を正しく適用するためには、ユーザーがデータベースや他の重要な機能への最低限のアクセス権しか持たないようにADセキュリティを構成する必要があります。

1.12 ADディレクトリのバックアップを使用する

安定した堅牢なバックアッププロセスは、組織全体を危険にさらすデータの損失を避けるために重要です。

1.13 ADのセキュリティ監視を有効にする

Active Directoryの設定における変更に積極的に目を光らせることは非常に重要です。

これを最も効率的に行うためには、次のセクションで取り上げるいくつかの便利なツールを使用する必要があります:

Active Directoryを監視するプロセスを簡素化するために使用できるソフトウェアツールは?

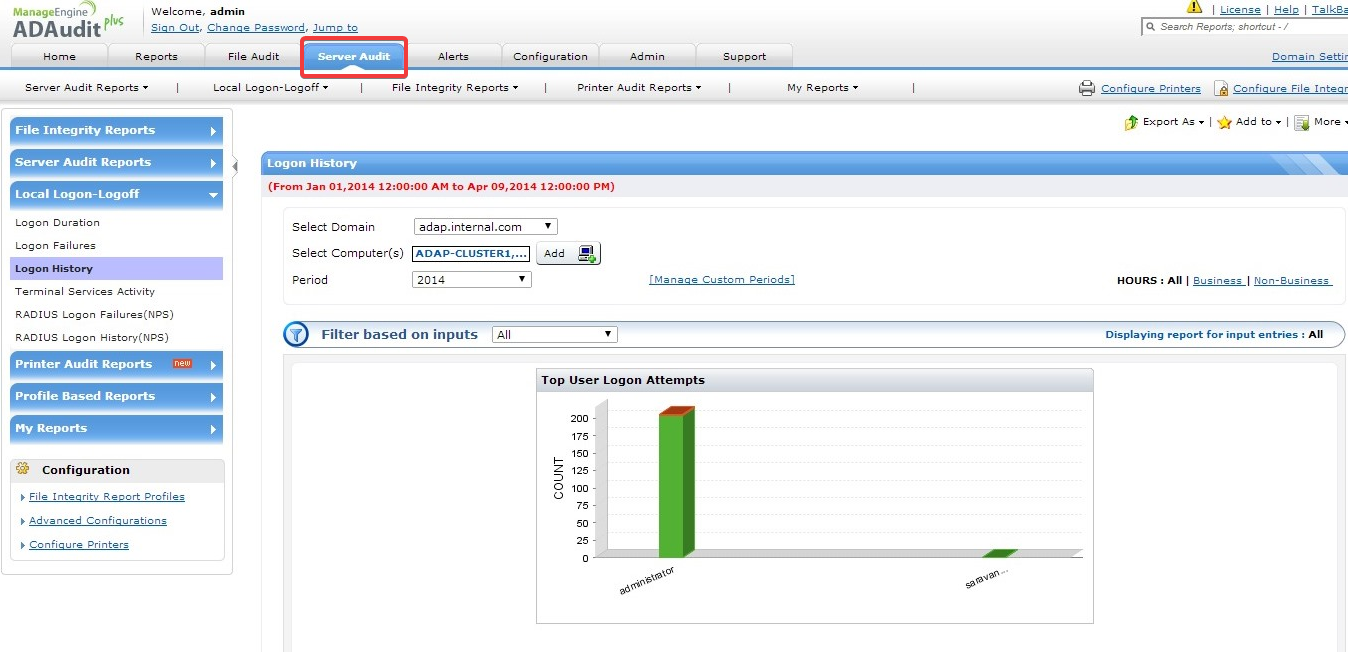

ADAudit Plus – 優れたオールラウンドAD監視オプション

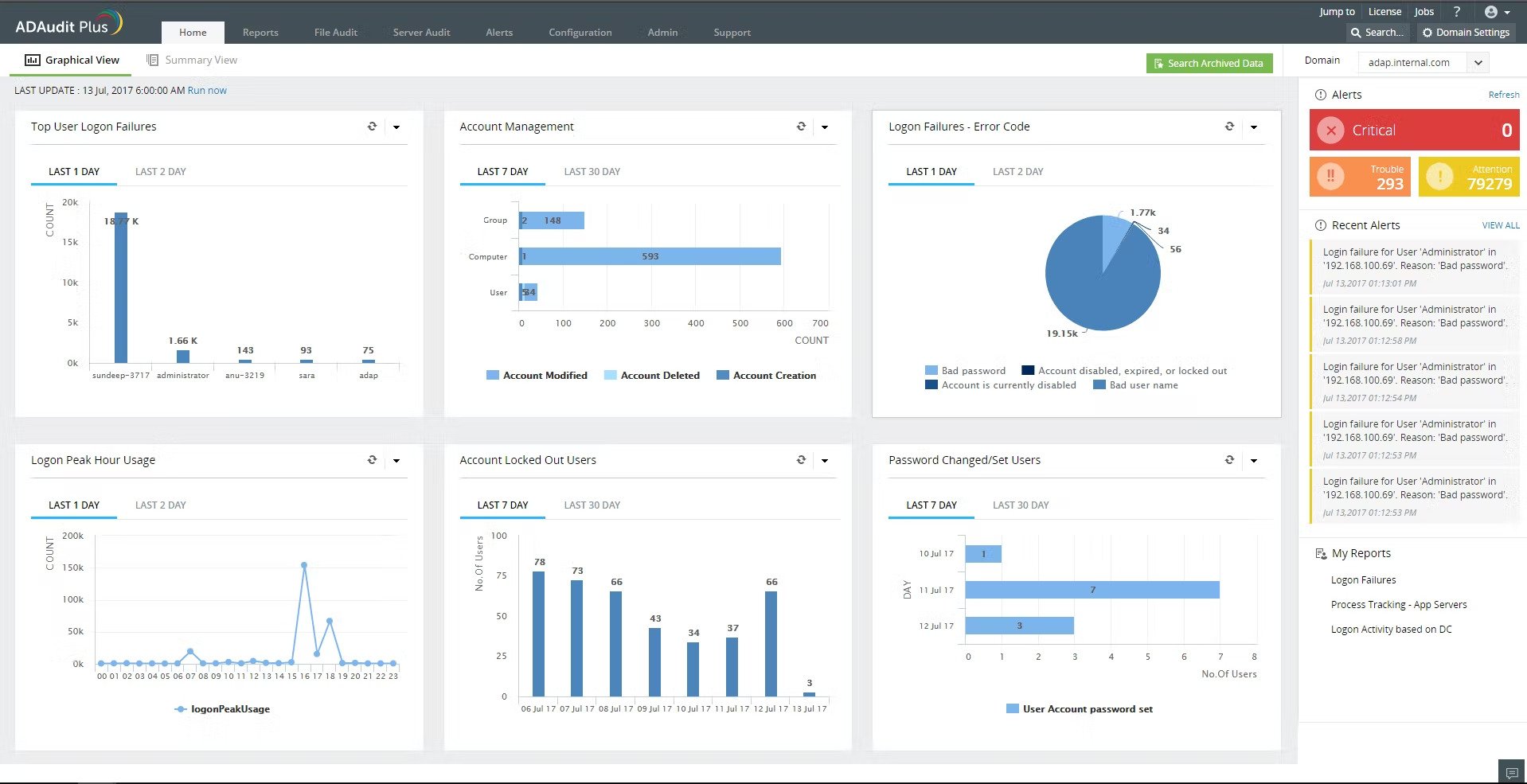

ADAudit Plusは、ユーザーとグループの活動、セキュリティの変更、およびリソースへのアクセスの追跡と報告を行うための集中化された自動プラットフォームを提供することで、Active Directoryの監視プロセスを簡素化します。

ADAudit Plusは、ユーザーとグループの活動、セキュリティの変更、およびリソースへのアクセスの追跡と報告を行うための集中化された自動プラットフォームを提供することで、Active Directoryの監視プロセスを簡素化します。

手動でのログレビューや同じタスクを実行するための複数のツールを必要とせずに済みます。ADAudit Plusを使用すると、管理者はユーーログイン、グループメンバーシップ、権限、GPOの変更に関するリアルタイムおよび過去のデータを表示し、疑わしい活動に関するアラートを受信できます。

さらに、このソフトウェアは使いやすいインターフェースを提供し、詳細でカスタマイズ可能なレポートを作成し、データをさまざまな形式でエクスポートする機能を提供します。

単一のコンソールから複数のドメインとフォレストを監視することも可能であり、大規模なAD環境を管理しやすくします。

総合的に、ADAudit Plusは、管理者が潜在的なセキュリティの脅威を特定して対応するための包括的でユーザーフレンドリーなソリューションを提供することにより、Active Directoryの監視プロセスを合理化します。

ADManager Plus – 効率的なオールインワンAD管理

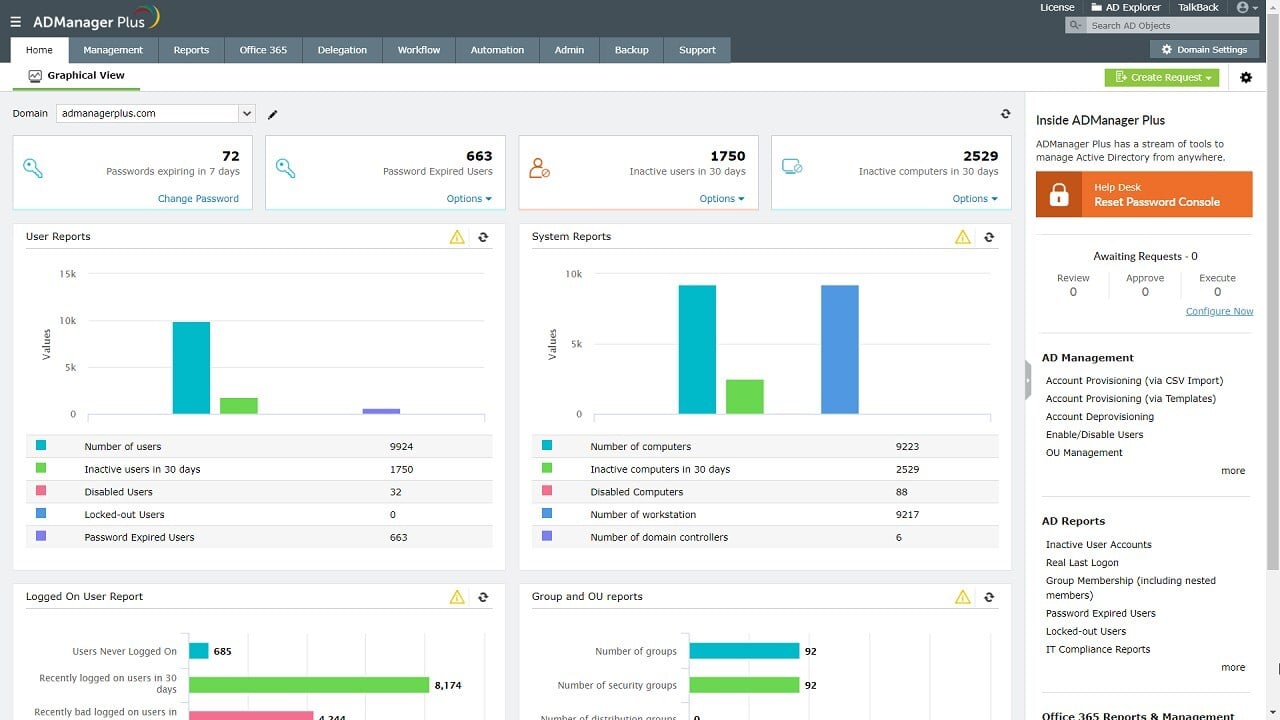

AD Manager Plusは、Active Directory環境を管理および監視するための集中化されたプラットフォームを提供することで、Active Directoryの監視プロセスを簡素化するツールです。

AD Manager Plusは、Active Directory環境を管理および監視するための集中化されたプラットフォームを提供することで、Active Directoryの監視プロセスを簡素化するツールです。

管理者は、ユーザーアカウント、グループ、その他のADオブジェクトを簡単に表示および管理し、AD環境の変更を監視および追跡できます。

さらに、コンプライアンスとセキュリティを支援するためのさまざまな報告および監査機能を提供します。

ADManager Plusを使用すると、ユーザーやグループの作成と管理、パスワードのリセット、および権限の委任などの日常的なADタスクを数回のクリックで実行できます。これにより、反復的なタスクの時間を節約するための一括操作も可能です。

全体として、ADManager Plusは、Active Directoryの監視および管理プロセスをより効率的で合理化されたものにすることを目的としています。

ADSelfService Plus – リアルタイム監視に最適

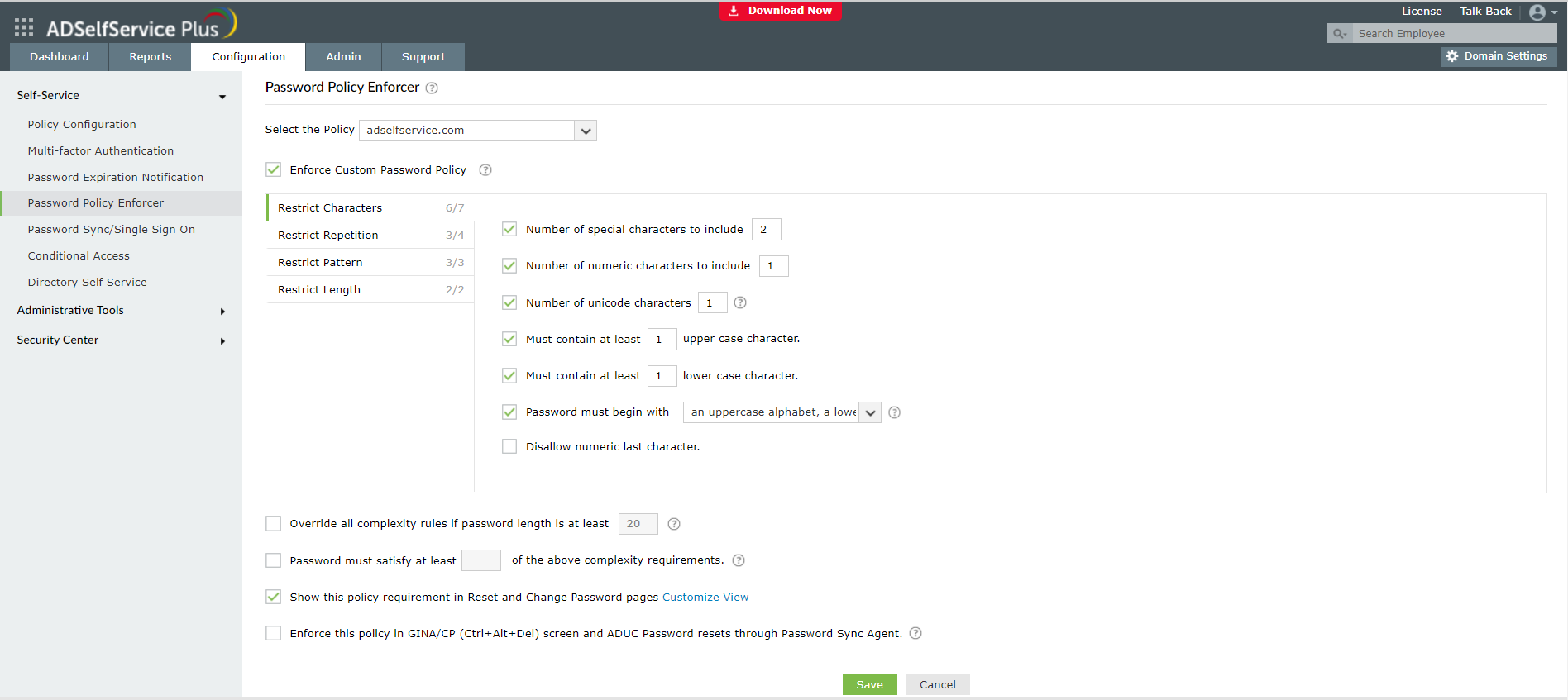

ADSelfService Plusは、Active Directoryのさまざまな側面を監視および管理するための集中化されたプラットフォームを提供することで、Active Directoryの監視プロセスを簡素化します。

ADSelfService Plusは、Active Directoryのさまざまな側面を監視および管理するための集中化されたプラットフォームを提供することで、Active Directoryの監視プロセスを簡素化します。

これには、ユーーログインとログオフ活動のリアルタイム監視、ユーザーアカウントの変更やパスワードリセットの追跡、およびADユーザーおよびグループ情報に関する詳細なレポートの生成が含まれます。

さらに、失敗したログイン試行やパスワードの期限切れなど、特定のイベントに対して自動アラートや通知を提供し、IT管理者が迅速に問題を特定し解決できるようにします。

全体として、ADSelfService Plusは、IT管理者がADユーザーおよびグループを簡単に監視および管理できる包括的なツールと機能のセットを提供することにより、ADの監視プロセスを簡素化します。 このトピックの詳細を読む

- 古いHotmailサインイン:クラシックアカウントへのアクセス方法

- マイクロソフトは個々のゲームパス契約に最大5000万ドルを費やした、元マネージャーが明らかに

- マイクロソフトはWindows 11のセキュリティ向上のためにJScriptをJScript9Legacyに置き換えた

- Windows 11ビルド27898は小さなタスクバーアイコン、迅速なリカバリー、スマートな共有を追加

2. Windowsポリシー監査向け

2.1 監査ポリシーを定期的にレビューし更新する

Windowsポリシー監査は継続的なプロセスであり、監査ポリシーが依然として関連性があり適切であることを確認するために、定期的にレビューおよび更新することが重要です。

これには、新しい脅威や脆弱性を特定し、組織の現在のセキュリティニーズに基づいて監査する必要があるイベントを決定することが含まれます。

2.2 組み込みの監査ポリシーを使用する

Windowsには、ログオン/ログオフイベント、オブジェクトアクセス、システムイベントなど、多くのイベントを監視するいくつかの組み込み監査ポリシーがあります。

これらのポリシーは包括的であり、ほとんどの組織にとって良い出発点となるように設計されています。

2.3 脆弱な領域の監査を有効にする

システムレジストリ、セキュリティイベントログ、特権ユーザーアカウントなど、脆弱な領域の監査を有効にすることが重要です。

これにより、これらの領域に関連する活動を監視および追跡でき、セキュリティインシデントに迅速に対応できます。

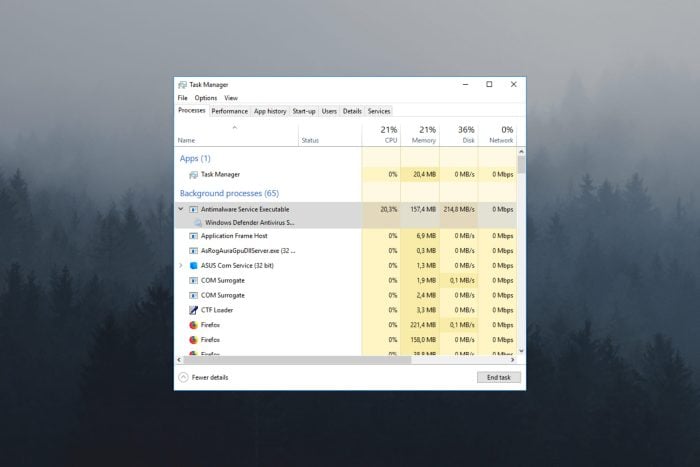

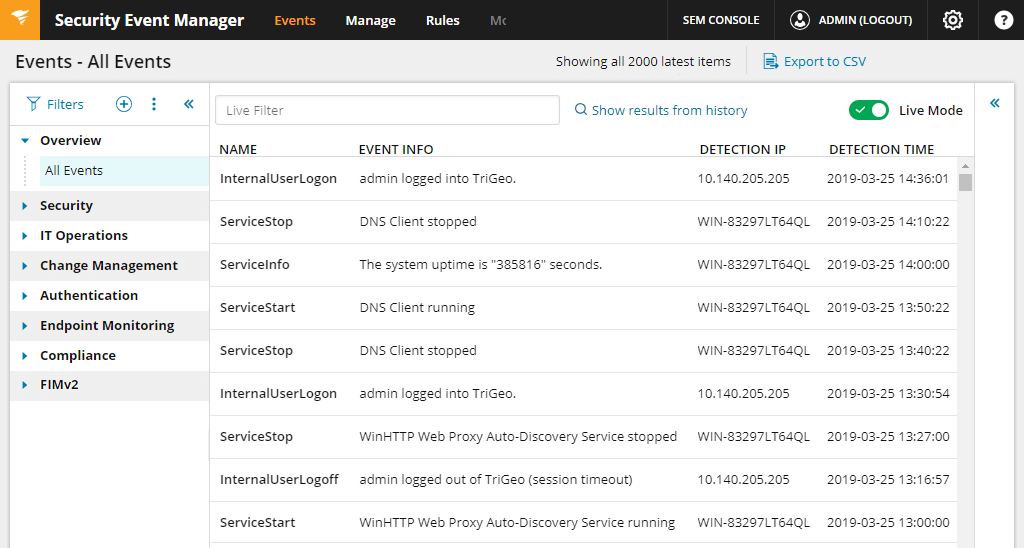

2.4 中央集約ログ管理を使用する

中央集約ログ管理はWindowsポリシー監査のベストプラクティスです。

中央集約ログ管理はWindowsポリシー監査のベストプラクティスです。

これにより、すべてのログを単一の場所に収集、保存、および分析でき、セキュリティインシデントを特定し対応するのが容易になります。これは、基本的なWindows監査ポリシーのベストプラクティスの1つです。

2.5 監査ポリシーをテストする

ポリシーを定期的にテストすることで、設定が正しく行われているか、セキュリティインシデントを検出し対応するのに必要なイベントや情報をキャプチャできているかを確認できます。

これには、実験室環境でポリシーをテストしたり、さまざまなセキュリティインシデントをシミュレートして監査ポリシーがどのように反応するかを確認することが含まれます。

2.6 ログを監視およびレビューする

監査ポリシーによって生成されたログを定期的に監視およびレビューすることが重要です。これにより、潜在的なセキュリティインシデントを早期に特定し、IT管理者が迅速かつ効果的に対応して、インシデントの影響を最小限に抑えることができます。

2.7 監査データを定期的にバックアップする

監査データの定期的なバックアップは、Windowsポリシー監査にさまざまな方法で役立ちます。まず、過去のセキュリティ違反やその他の問題を調査するために使用できるイベントの歴史的記録を提供します。

さらに、これにより、さまざまなイベント間のパターンや関連性が特定されることができ、セキュリティインシデントの原因を特定するのに役立ちます。

また、定期的なバックアップは、システム障害やその他の予期しない問題が発生した場合にデータが失われないようにするために重要です。最終的には、イベントの正確な記録を維持するために重要であり、コンプライアンスレポートに必要です。

2.8 ソフトウェアを常に更新する

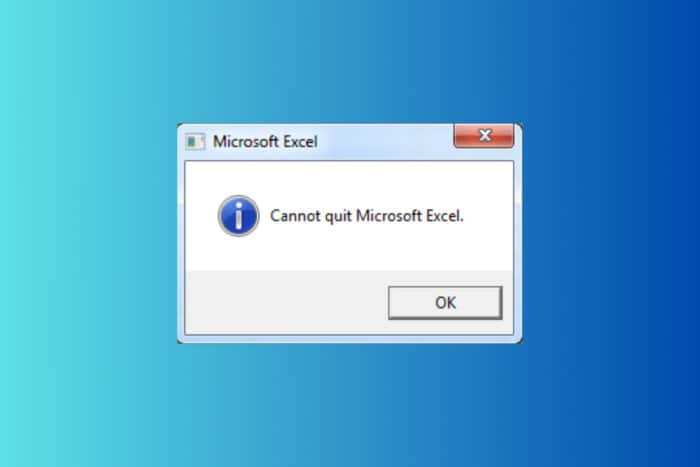

最後に、ソフトウェアを常に更新することで、Windowsポリシー監査のリスクを低減し、セキュリティ侵害やその他の問題を防ぐことができます。

ソフトウェアの更新には通常、攻撃者が悪用できる既知の脆弱性やバグに対処するセキュリティパッチが含まれています。ソフトウェアを更新することで、組織はこれらの脆弱性のリスクを減少させ、セキュリティインシデントの可能性を最小限に抑えることができます。

さらに、ソフトウェアの更新には、システムのセキュリティを強化する新機能や改善が含まれることがあります。また、新しい監査機能や改善されたログ機能を追加することもあります。

結論として、Windows監査ポリシーのベストプラクティスは、組織のITシステムのセキュリティと完全性を確保するために不可欠です。

したがって、これらのベストプラクティスを実装することにより、組織はセキュリティ違反を検出し対応するために必要な情報を確保し、業界基準や規制を遵守できます。

最後に、これらのベストプラクティスを採用することで、組織はWindows監査ポリシーのプロセスを簡素化し、全体的なセキュリティ姿勢を向上させることができます。