Política de Auditoria do Windows: Melhores Práticas para Sistemas de TI Seguros

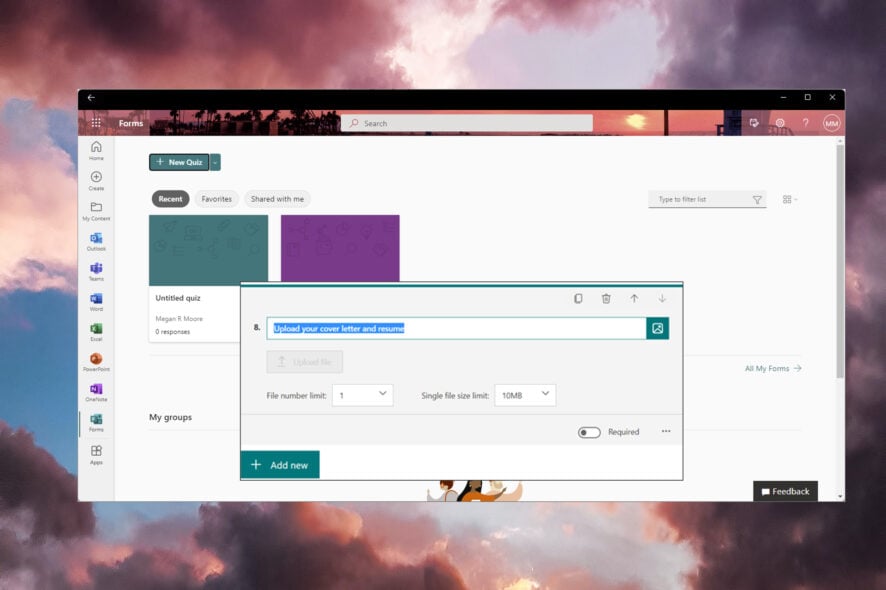

Auditar seus recursos de rede e ter informações precisas sobre seus dispositivos é essencial. ADAudit Plus é uma ferramenta que vem com recursos de nível profissional para fornecer:

Auditar seus recursos de rede e ter informações precisas sobre seus dispositivos é essencial. ADAudit Plus é uma ferramenta que vem com recursos de nível profissional para fornecer:

- Rastreamento e monitoramento de alterações em documentos

- Visão detalhada das atividades de login e logout

- Conformidade com SOX, PCI, HIPAA, GDPR

- Implementação simples e rápida

Adquira agora a melhor ferramenta de auditoria de rede para sua infraestrutura. Experimente o ADAudit Plus agora! Quer aprender sobre as melhores práticas da Política de Auditoria do Windows? Aqui está tudo que você precisa saber. Um elemento essencial da auditoria do Windows é o chamado serviço de monitoramento de integridade de arquivos, também chamado de auditoria de mudanças do Windows.

O acesso rápido às melhores práticas para a Política de Auditoria do Windows faz a diferença a longo prazo. Portanto, leia este guia.

O que é uma Política de Auditoria?

Esse processo gerencia uma variedade de mudanças de valor em múltiplos domínios. Alguns incluem Active Directory, Exchange, SQL e os sistemas de arquivos encontrados em sua rede.

Abranger esses aspectos e analisar eventos de segurança e sistema permite que as empresas reduzam a possibilidade de acesso não autorizado a dados. Também melhora a capacidade geral da empresa de lidar com ameaças de segurança e gerenciamento de sistemas.

O que a Política de Auditoria permite?

Um processo de auditoria do Windows minucioso garante que qualquer organização possa respeitar todo o conjunto de requisitos de proteção de dados. Eles também reagirão de forma preventiva a possíveis ameaças e reduzirão o impacto de uma violação de dados.

Como em outros processos complexos, alguns elementos-chave garantirão que o processo ocorra sem problemas e que as implementações/mudanças escolhidas sejam geridas a partir de um hub central.

O guia de hoje irá revelar todos os segredos para alcançar uma Política de Auditoria do Windows bem equilibrada sem muito esforço. Também simplificamos consideravelmente o processo usando software especializado.

Em que ordem devemos habilitar a auditoria?

A ordem em que o processo de auditoria deve ser habilitado dependerá do tipo exato de ameaça. Assim, não há uma única resposta para essa pergunta.

É essencial notar que o processo de auditoria tem duas áreas críticas a serem cobertas:

- Auditoria do Active Directory – Este recurso permite que os usuários acessem informações específicas, tópicos, pastas, arquivos e dados com base em sua identidade. O Active Directory será o alvo preferido para ataques cibernéticos e terceiros maliciosos.

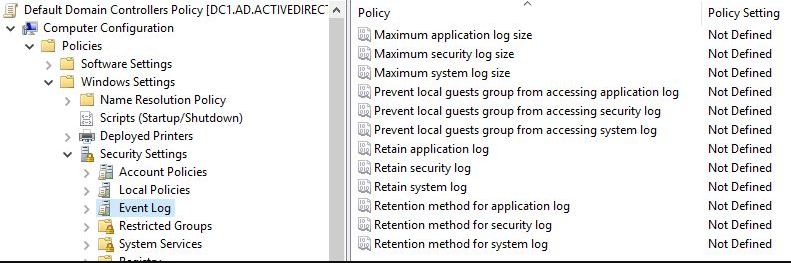

- Auditoria da Política do Windows – Rastrear este recurso cobre principalmente as mudanças de Política do Windows usando Objetos de Política de Grupo. Esses podem ser configurados e utilizados dependendo das circunstâncias. Uma visão geral de todos os pontos de acesso e privilégios por usuários específicos ajuda a focar no problema e eliminá-lo.

Em geral, a Microsoft criou um conjunto de 10 leis de administração de segurança, que devem ser respeitadas integralmente para a cobertura de toda a empresa contra quaisquer ameaças externas.

Quais são as melhores práticas da Política de Auditoria do Windows?

1. Para Active Directory

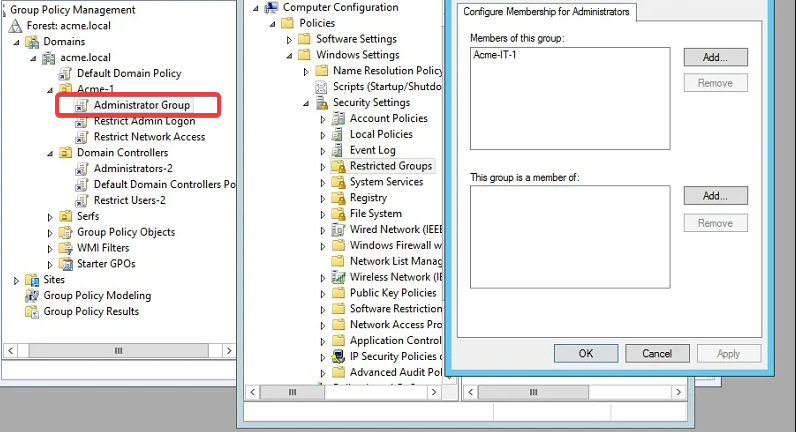

1.1 Gerenciar e editar os Grupos de Segurança do Active Directory

Os ataques mais comuns visam membros de Domain Admins, Administrator Groups e Enterprise Admins no Active Directory. No entanto, isso ocorre porque uma conta de domínio com acesso a nível de administrador pode até modificar o acesso de contas VIP.

Portanto, você deve limitar o acesso a esses grupos para evitar quaisquer problemas.

1.2 Remover quaisquer usuários inativos no AD

Se houver usuários inativos que ainda tenham acesso ao seu ambiente do Active Directory, é melhor removê-los o mais rápido possível. Este é um método padrão que terceiros maliciosos usam para acessar dados críticos sem causar suspeitas.

1.3 Manter controle dos Administradores Locais

Usuários com direitos de administrador têm acesso a uma parte significativa de sua organização. Portanto, manter controle sobre seu nível de acesso e gerenciá-lo adequadamente pode ter um impacto considerável.

- Contas de domínio que têm acesso de nível de administrador a uma variedade de computadores – Embora às vezes essas contas podem não ter acesso a grupos de alto privilégio no Active Directory, elas podem ter acesso de administrador a muitos servidores dentro da infraestrutura Windows.

- Contas de domínio VIP – Essas têm acesso a várias propriedades intelectuais e outras informações sensíveis dos usuários da rede. Qualquer conta que permita ao invasor acessar vastos dados pode ser considerada uma conta de domínio VIP. Alguns exemplos incluem contas executivas com amplo acesso e contasde funcionários de help-desk, pessoal jurídico, planejadores de produtos ou pesquisadores.

1.4 Evitar usar GPOs para definir senhas

Os Objetos de Política de Grupo podem criar contas e definir senhas para usuários regulares e Administradores Locais dentro do Active Directory.

Além disso, invasores podem usá-los para obter acesso aos dados encontrados dentro do Active Directory, causando uma violação de dados em grande escala.

É de suma importância que os administradores de sistema tenham a capacidade de identificar e relatar essas situações.

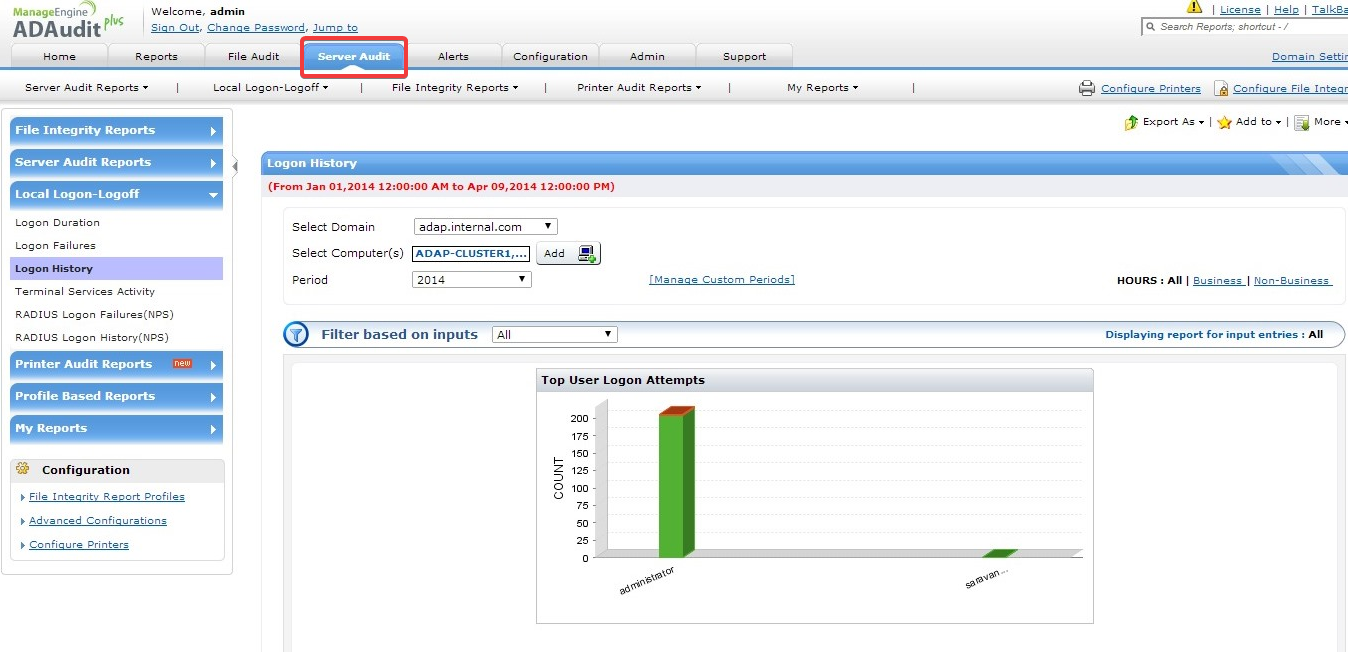

1.5 Auditar logons do DC (Controlador de Domínio)

Como mencionado no passo anterior, é de suma importância ter administradores de sistema que possam ter uma visão geral sobre toda a estrutura do controlador de domínio.

Por fim, a maioria das organizações se concentra em administradores da Empresa e do Domínio, mas ter acesso a outros grupos através do DC também é uma grande ameaça.

Por fim, a maioria das organizações se concentra em administradores da Empresa e do Domínio, mas ter acesso a outros grupos através do DC também é uma grande ameaça.

1.6 Usar proteção para o LSASS

Como os invasores podem usar várias ferramentas de hacking para direcionar o Serviço de Subsistema de Autoridade de Segurança Local (LSASS) para roubar as credenciais dos usuários, é recomendado que medidas de segurança sejam tomadas a respeito disso.

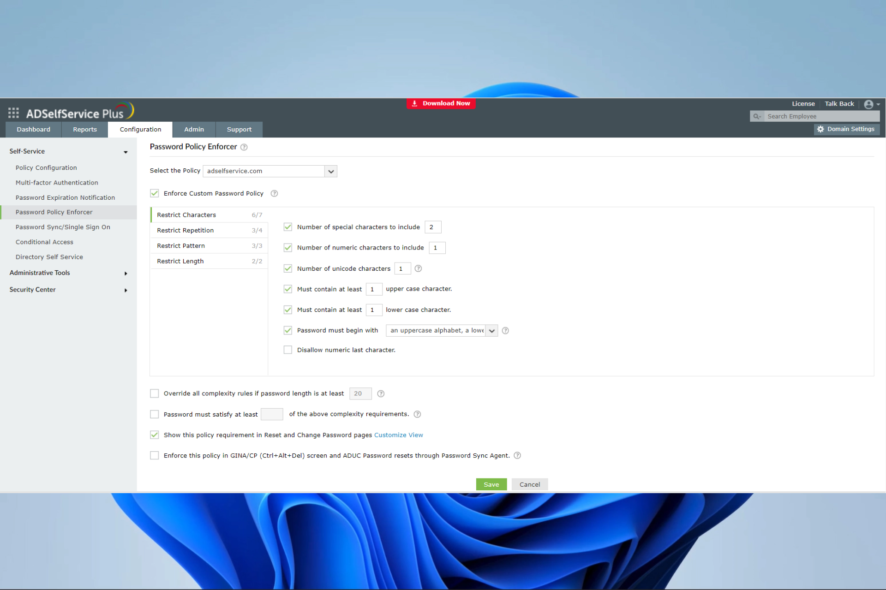

1.7 Gerenciar sua política de senhas com cuidado

Uma política de senhas firme para seus usuários garantirá que os hackers não tenham tempo para obter acesso.

Elementos essenciais relacionados às políticas de senhas:

- Necessidade de mudar as senhas com frequência

- Usar um sistema automatizado que permita que as senhas expirem

- Usar um software de lembrete de expiração de senhas

- Usar frases-senha fáceis de lembrar em vez de senhas complexas (que representam uma ameaça à segurança quando armazenadas no HDD ou em papel)

1.8 Gerenciar cuidadosamente quaisquer Grupos Aninhados

Administradores tendem a criar grupos aninhados em outros grupos para controlar rapidamente os níveis de acesso dos usuários, mas isso pode causar uma variedade de riscos de segurança.

Uma estrutura de árvore de segurança complicada pode confundir os administradores e, assim, pode levar a violações de dados.

Por fim, para gerenciar este elemento com sucesso, é crucial sempre acompanhar quantos grupos existem e quantos grupos estão aninhados dentro deles.

1.9 Remover Acesso Aberto para usuários

Se identificadores de acesso aberto, como Everyone, Domain Users ou Authenticated Users, forem utilizados ao criar políticas de grupo, isso pode levar a privilégios sendo adicionados a usuários sem intenção por elementos como compartilhamento de arquivos.

Hackers podem usar esses identificadores de segurança para focar no usuário exato com o nível de acesso mais significativo e, assim, causar a possibilidade de uma violação de segurança.

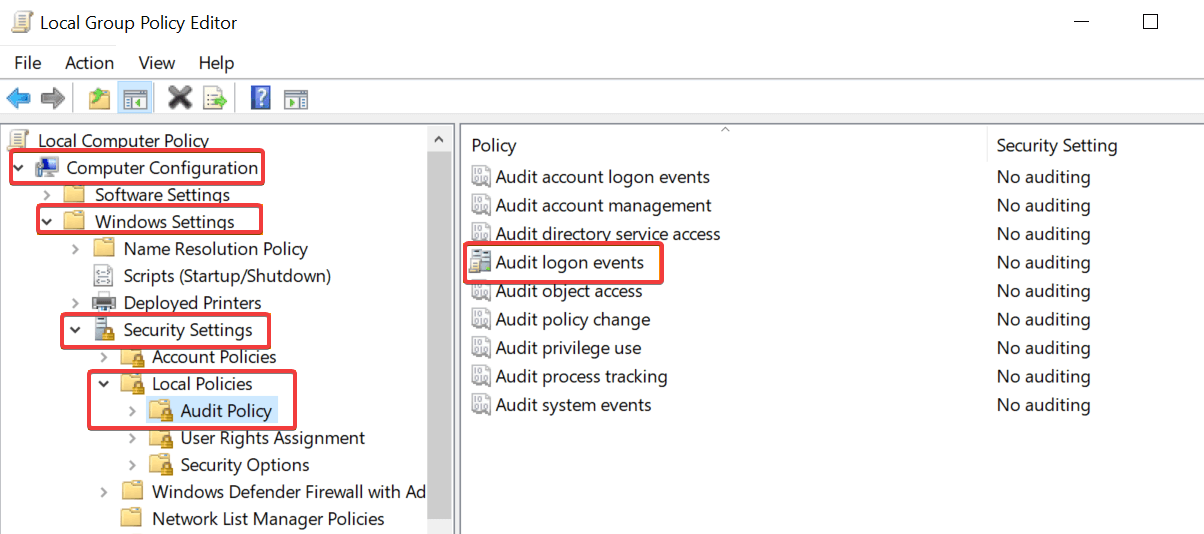

1.10 Auditar direitos de logon de servidor

Como as Políticas de Segurança Locais estão sob o controle da Política de Grupo, é essencial gerenciar os direitos dos usuários adequadamente.

Portanto, esse princípio se aplica diretamente a situações em que não-administradores podem acessar uma função que os administradores deveriam cobrir.

Se essas funções não forem monitoradas e geridas constantemente, hackers podem usá-las para obter acesso a informações sensíveis em toda a organização.

Se essas funções não forem monitoradas e geridas constantemente, hackers podem usá-las para obter acesso a informações sensíveis em toda a organização.

1.11 Empregar o princípio do Mínimo Privilégio para a Segurança do AD

Para empregar esse princípio corretamente, você deve configurar sua Segurança do AD para permitir que os usuários tenham apenas a quantidade mínima de acesso ao banco de dados e outras funções essenciais.

1.12 Usar um backup para o seu diretório AD

Um processo de backup estável e robusto é crítico para evitar qualquer perda de dados que possa ameaçar toda a sua organização.

1.13 Habilitar monitoramento de segurança para o AD

Proativamente, estar de olho em quaisquer mudanças que apareçam na sua configuração do Active Directory é extremamente importante.

Para fazer isso da maneira mais eficiente, precisaremos empregar algumas ferramentas úteis, que vamos cobrir na próxima seção:

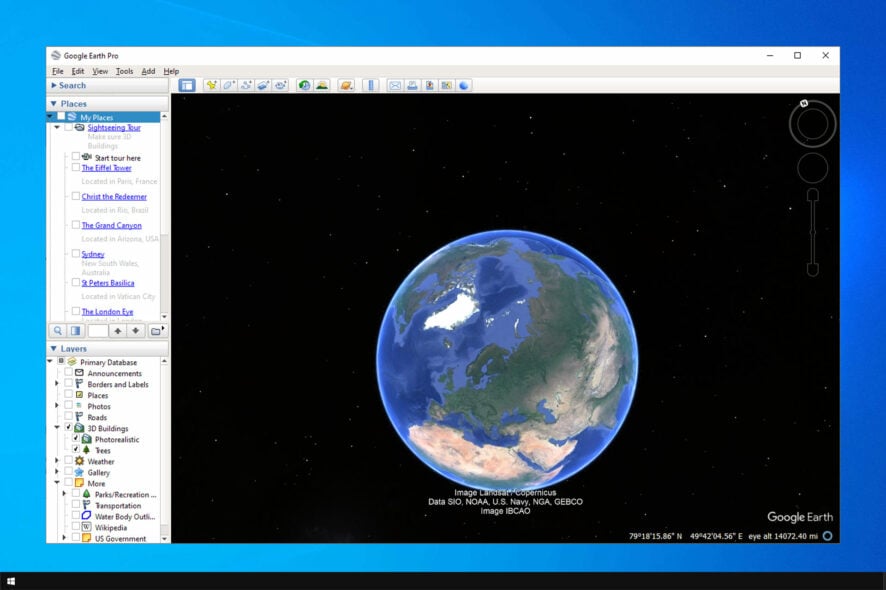

Quais ferramentas de software posso usar para simplificar o processo de monitoramento do Active Directory?

ADAudit Plus – Excelentes opções de monitoramento de AD

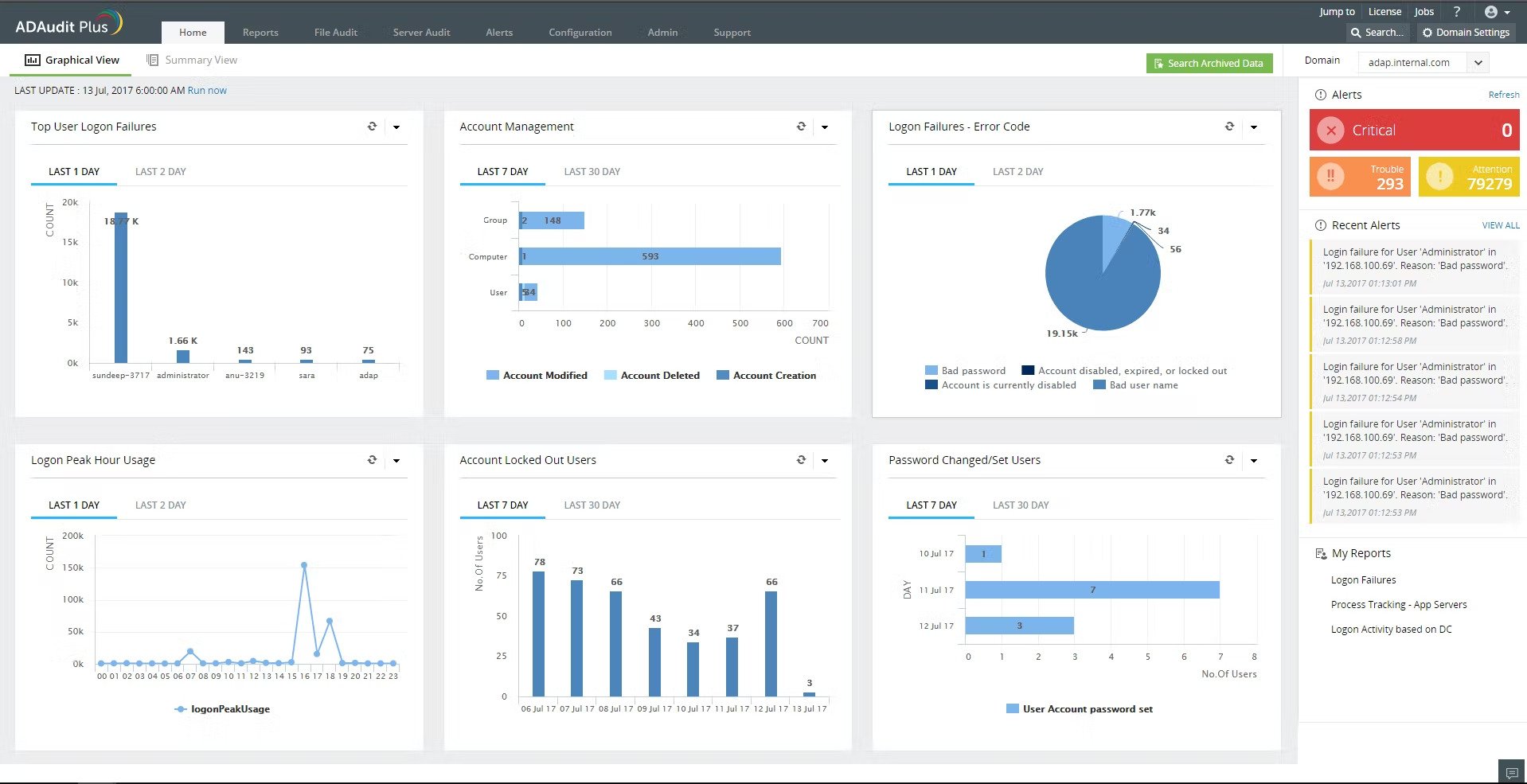

ADAudit Plus simplifica o processo de monitoramento do Active Directory, fornecendo uma plataforma centralizada e automatizada para rastrear e relatar a atividade de usuários e grupos, mudanças de segurança e acesso a recursos.

ADAudit Plus simplifica o processo de monitoramento do Active Directory, fornecendo uma plataforma centralizada e automatizada para rastrear e relatar a atividade de usuários e grupos, mudanças de segurança e acesso a recursos.

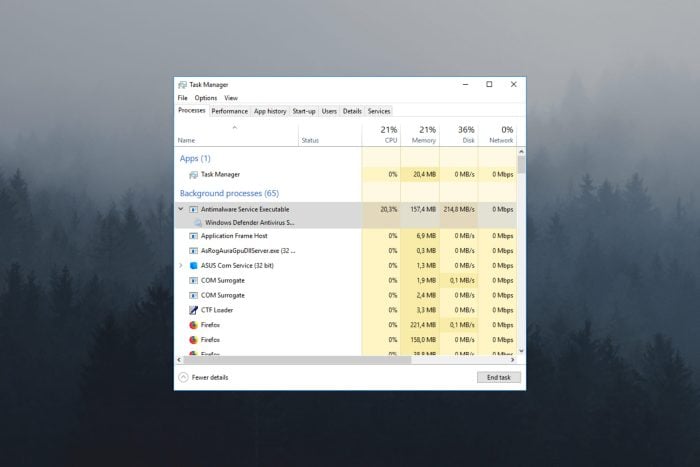

Isso elimina a necessidade de revisões manuais de logs e múltiplas ferramentas para realizar a mesma tarefa. Com o ADAudit Plus, os administradores podem visualizar dados em tempo real e históricos sobre logins de usuários, membresias de grupo, permissões e mudanças de GPO, além de receber alertas sobre atividades suspeitas.

Além disso, o software oferece uma interface fácil de usar com relatórios detalhados e personalizáveis, além da capacidade de exportar dados para vários formatos.

Ele também permite monitorar vários domínios e florestas a partir de um único console, facilitando o gerenciamento e monitoramento de ambientes AD em grande escala.

No geral, o ADAudit Plus simplifica o processo de monitoramento do Active Directory, fornecendo uma solução abrangente e amigável que permite que os administradores identifiquem e respondam facilmente a potenciais ameaças de segurança.

ADManager Plus – Ótima gestão de AD tudo-em-um

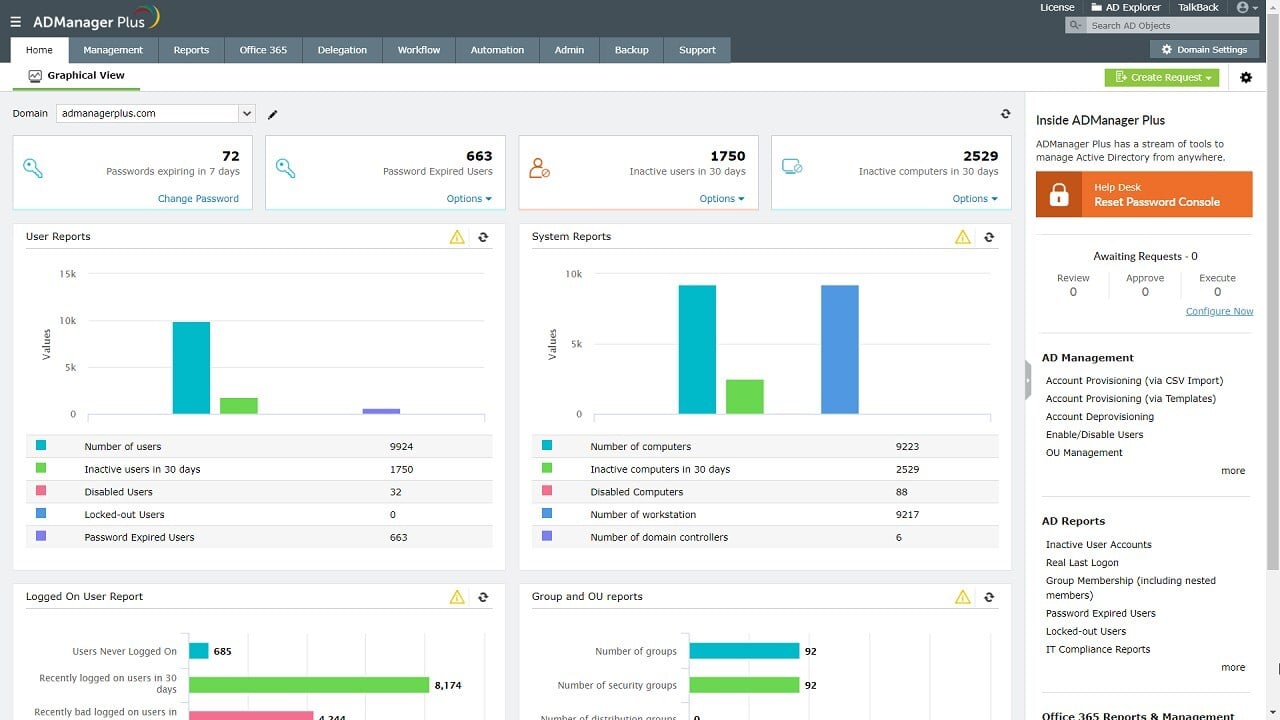

AD Manager Plus é uma ferramenta que simplifica o processo de monitoramento do Active Directory, fornecendo uma plataforma centralizada para gerenciar e monitorar ambientes de AD.

AD Manager Plus é uma ferramenta que simplifica o processo de monitoramento do Active Directory, fornecendo uma plataforma centralizada para gerenciar e monitorar ambientes de AD.

Ela permite que os administradores visualizem e gerenciem facilmente contas de usuários, grupos e outros objetos de AD e monitorem e rastreiem mudanças no ambiente de AD.

Além disso, fornece várias capacidades de relatórios e auditoria para auxiliar na conformidade e segurança.

Com o ADManager Plus, os administradores podem realizar tarefas diárias de AD, como criar e gerenciar usuários e grupos, redefinir senhas e delegar permissões com apenas alguns cliques. Ele também permite ações em massa, economizando tempo em tarefas repetitivas.

No geral, o ADManager Plus tem como objetivo tornar o processo de monitoramento e gerenciamento do Active Directory mais eficiente e simplificado.

ADSelfService Plus – Perfeito para monitoramento em tempo real

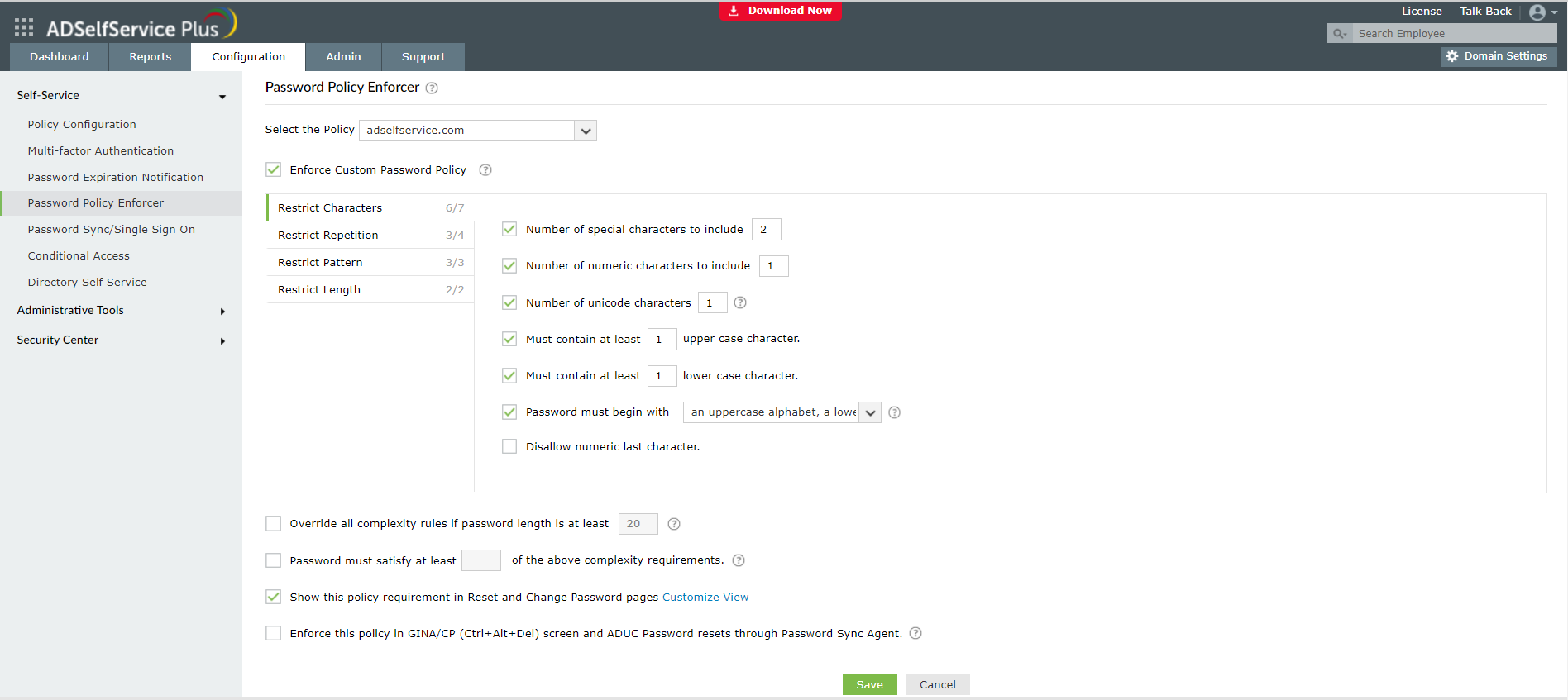

ADSelfService Plus simplifica o processo de monitoramento do Active Directory ao fornecer uma plataforma centralizada para monitorar e gerenciar vários aspectos do AD.

ADSelfService Plus simplifica o processo de monitoramento do Active Directory ao fornecer uma plataforma centralizada para monitorar e gerenciar vários aspectos do AD.

Isso inclui monitoramento em tempo real das atividades de login e logout de usuários, rastreamento de mudanças nas contas de usuário e redefinições de senha, além de gerar relatórios detalhados sobre informações de usuários e grupos do AD.

Além disso, fornece alertas e notificações automatizadas para eventos específicos, como tentativas de login falhas ou expiração de senhas, que podem ajudar os administradores de TI a identificar e resolver rapidamente problemas.

No geral, o ADSelfService Plus ajuda a simplificar o processo de monitoramento do AD, fornecendo um conjunto abrangente de ferramentas e recursos que permitem que os administradores de TI monitorem e gerenciem facilmente usuários e grupos do AD. Leia mais sobre este tópico

- Antigo Login do Hotmail: Como Acessar Sua Conta Clássica Facilmente

- Microsoft Gastou até $50M em Negócios Individuais do Game Pass, Revela Ex-Gerente

- Microsoft Substitui JScript pelo JScript9Legacy para Melhor Segurança no Windows 11

- Windows 11 Build 27898 Adiciona Ícones de Barra de Tarefas Pequenos, Recuperação Rápida, Compartilhamento Mais Inteligente

2. Para Auditoria da Política do Windows

2.1 Revisar e atualizar regularmente políticas de auditoria

A Auditoria da Política do Windows é um processo contínuo, e é essencial revisar e atualizar periodicamente as políticas de auditoria para garantir que ainda sejam relevantes e apropriadas.

Isso inclui identificar novas ameaças e vulnerabilidades e determinar quais eventos devem ser auditados com base nas necessidades de segurança atuais da organização.

2.2 Usar políticas de auditoria integradas

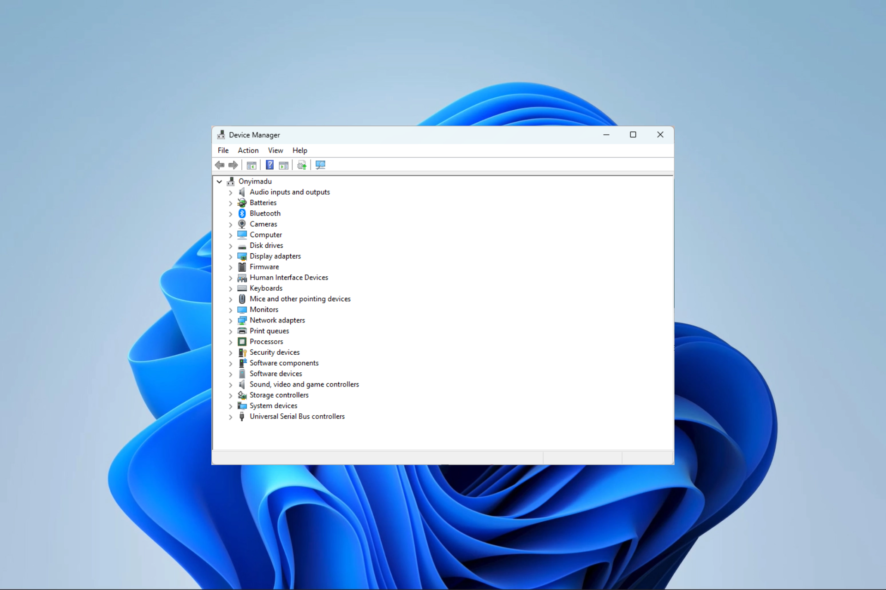

O Windows tem várias políticas de auditoria integradas que monitoram muitos eventos, incluindo eventos de login/logout, acesso a objetos, eventos do sistema, etc.

Essas políticas são projetadas para serem abrangentes e fornecer um bom ponto de partida para a maioria das organizações.

2.3 Habilitar auditoria para áreas sensíveis

É essencial habilitar auditoria para áreas sensíveis, como o registro do sistema, logs de eventos de segurança e contas de usuários privilegiados.

Porque isso permitirá que você monitore e rastreie atividades relacionadas a essas áreas, o que pode ajudar a detectar e responder a incidentes de segurança mais rapidamente.

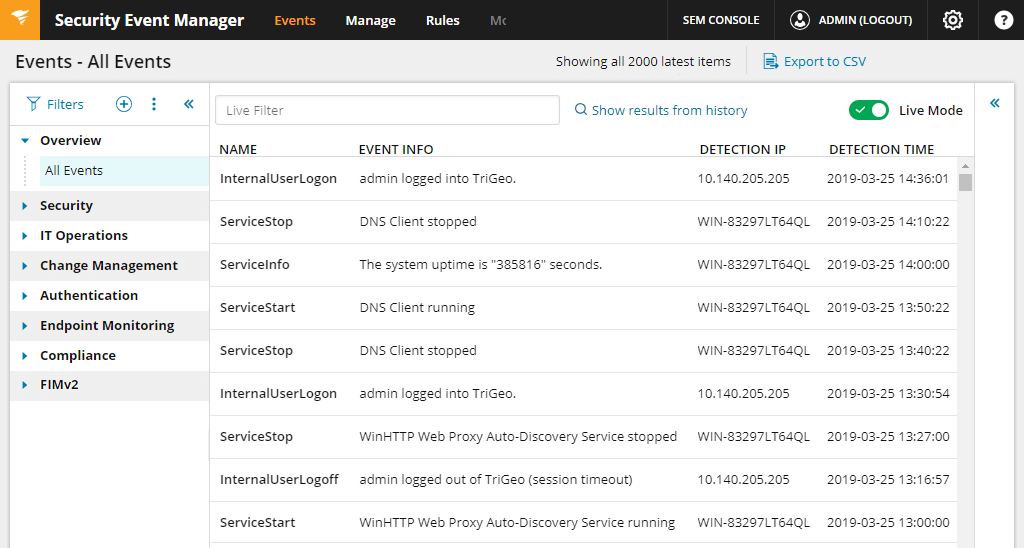

2.4 Usar gerenciamento de logs centralizado

O gerenciamento centralizado de logs é uma melhor prática para a Auditoria da Política do Windows.

Isso permite que você colete, armazene e analise todos os logs em um único local, o que facilita a identificação e resposta a incidentes de segurança. Esta é uma das práticas recomendadas fundamentais da Política de Auditoria do Windows.

Isso permite que você colete, armazene e analise todos os logs em um único local, o que facilita a identificação e resposta a incidentes de segurança. Esta é uma das práticas recomendadas fundamentais da Política de Auditoria do Windows.

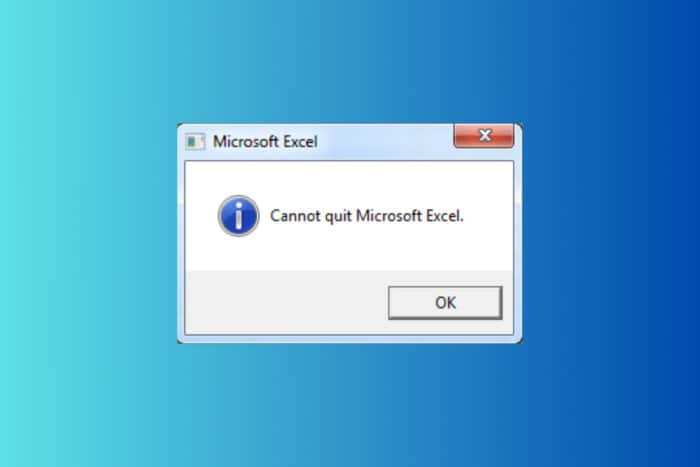

2.5 Testar suas políticas de auditoria

Testar regularmente suas políticas pode ajudar a garantir que estejam configuradas corretamente e capturem os eventos e informações necessários para detectar e responder a incidentes de segurança.

Isso pode incluir testar as políticas em um ambiente de laboratório ou simular diferentes incidentes de segurança para ver como as políticas de auditoria respondem.

2.6 Monitorar e revisar logs

Monitorar e revisar os logs gerados pelas políticas de auditoria regularmente é essencial. Isso pode ajudar a identificar potenciais incidentes de segurança precocemente e permitir que os administradores de TI respondam de maneira rápida e eficaz para minimizar o impacto do incidente.

2.7 Fazer backup regularmente dos dados de auditoria

Fazer backup regularmente dos dados de auditoria ajuda a Auditoria da Política do Windows de várias maneiras. Primeiro, fornece um registro histórico de eventos que pode ser usado para investigar violações de segurança passadas ou outros problemas.

Além disso, isso pode ajudar a identificar padrões ou conexões entre diferentes eventos, o que pode auxiliar na determinação da causa de um incidente de segurança.

Além disso, backups regulares podem garantir que os dados não sejam perdidos em caso de falha do sistema ou outros problemas inesperados. E, finalmente, isso pode ser crítico para manter um registro preciso de eventos e pode ser necessário para relatórios de conformidade.

2.8 Manter o software atualizado

Por fim, manter o software atualizado ajuda a Auditoria da Política do Windows, reduzindo o risco de violações de segurança e outros problemas.

Atualizações de software geralmente incluem patches de segurança que abordam vulnerabilidades ou bugs conhecidos que os invasores podem explorar. Ao atualizar o software, as organizações podem reduzir o risco dessas vulnerabilidades e minimizar o potencial de um incidente de segurança.

Além disso, atualizações de software podem incluir novos recursos e melhorias que podem ajudar a aumentar a segurança do sistema. Além disso, adicionará novas capacidades de auditoria ou funcionalidades de logging melhoradas.

Em conclusão, as melhores práticas da Política de Auditoria do Windows são essenciais para garantir a segurança e integridade dos sistemas de TI de uma organização.

Portanto, ao implementar essas melhores práticas, as organizações podem garantir que estão capturando as informações necessárias para detectar e responder a violações de segurança. Além disso, estão em conformidade com padrões e regulamentações do setor.

Por fim, adotar essas melhores práticas pode ajudar as organizações a simplificar o processo da Política de Auditoria do Windows e melhorar sua postura geral de segurança.