Политика аудита Windows: Лучшие практики для безопасных ИТ-систем

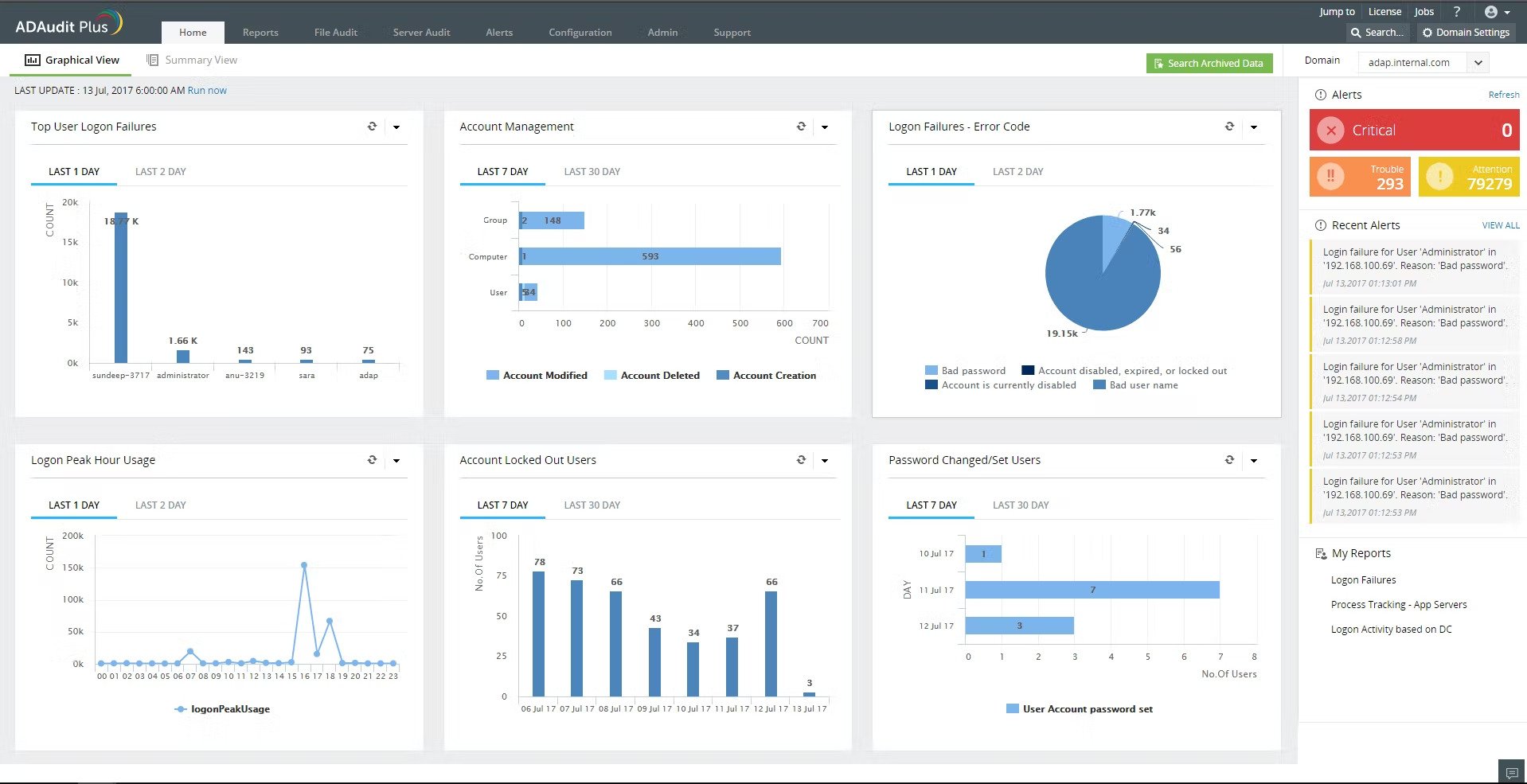

Аудит ваших сетевых ресурсов и наличие точной информации о ваших устройствах имеет важное значение. ADAudit Plus — это инструмент, который обладает профессиональными функциями для обеспечения:

Аудит ваших сетевых ресурсов и наличие точной информации о ваших устройствах имеет важное значение. ADAudit Plus — это инструмент, который обладает профессиональными функциями для обеспечения:

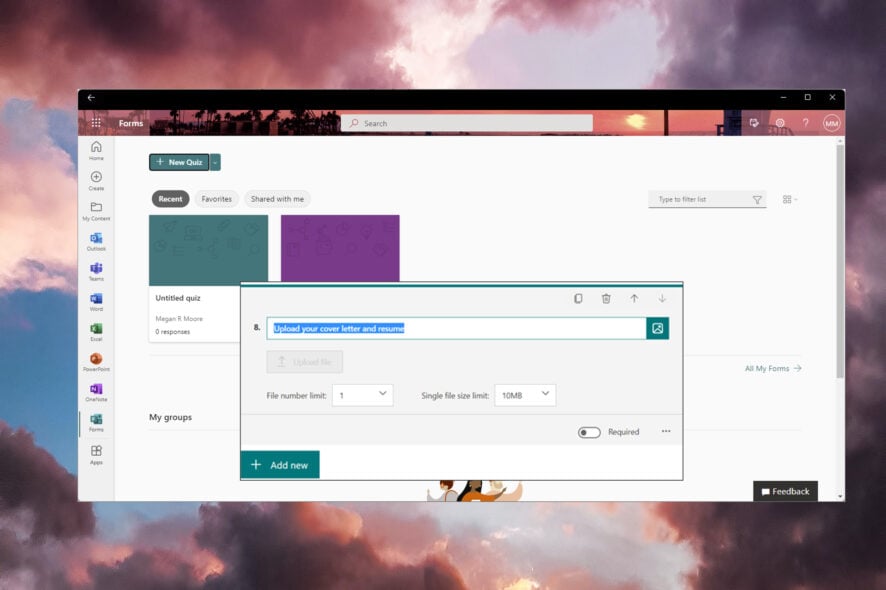

- Отслеживания и мониторинга изменений документов

- Подробного обзора активности входа и выхода

- Соответствия требованиям SOX, PCI, HIPAA, GDPR

- Простоты и быстроты внедрения

Получите сейчас лучший инструмент аудита сети для вашей инфраструктуры. Попробуйте ADAudit Plus прямо сейчас! Хотите узнать лучшие практики политики аудита Windows? Вот всё, что вам нужно знать. Основным элементом аудита Windows является так называемая служба мониторинга целостности файлов, также называемая аудитом изменений Windows.

Быстрый доступ к лучшим практикам для политики аудита Windows имеет значение в долгосрочной перспективе. Поэтому, пожалуйста, ознакомьтесь с этим руководством.

Что такое Политика Аудита?

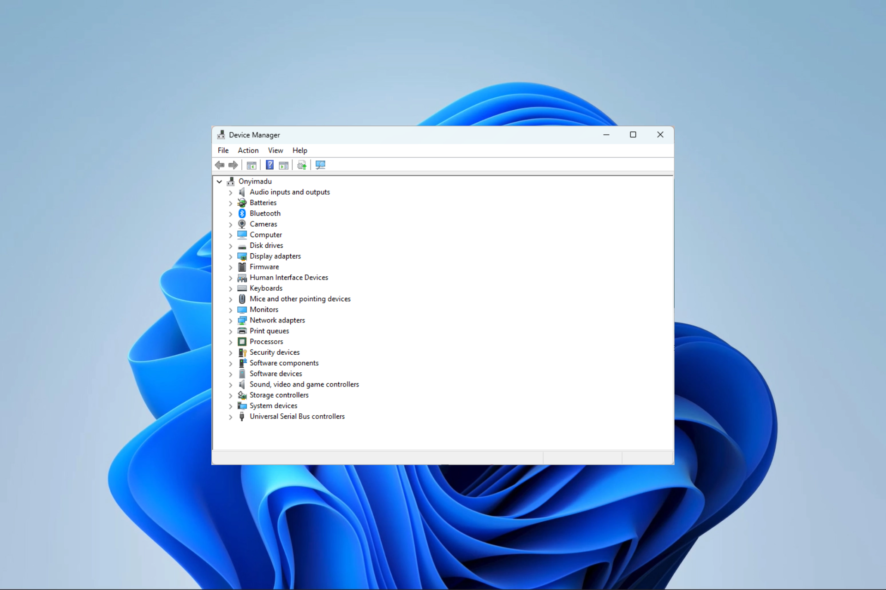

Этот процесс управляет различными изменениями значений в нескольких доменах. Некоторые включают в себя Active Directory, Exchange, SQL и файловые системы, которые находятся в вашей сети.

Освещение этих аспектов и анализ событий безопасности и системы позволяет компаниям сократить возможность несанкционированного доступа к данным. Это также улучшает общую способность компании справляться с угрозами безопасности и управления системой.

Что позволяет Политика Аудита?

Тщательный процесс аудита Windows обеспечивает выполнение всеми организациями полного набора требований к защите данных. Они также проактивно реагируют на возможные угрозы и снижают влияние утечек данных.

Как и в случае с другими сложными процессами, несколько ключевых элементов обеспечивают гладкое прохождение процесса и управление выбранными реализациями/изменениями из одного центрального узла.

Сегодняшнее руководство раскроет все секреты достижения комплексной Политики Аудита Windows без особых проблем. Мы также значительно упрощаем процесс с помощью специализированного программного обеспечения.

В каком порядке мы должны включать аудит?

Порядок, в котором должен быть включен процесс аудита, будет зависеть от конкретного типа угрозы. Таким образом, на этот вопрос нет единого ответа.

Важно отметить, что процесс аудита охватывает две важных области:

- Аудит Active Directory – Эта функция позволяет пользователям получать доступ к конкретной информации, темам, папкам, файлам и данным в зависимости от их идентичности. Active Directory будет предпочтительной целью для кибератак и злонамеренных третьих лиц.

- Аудит Политики Windows – Отслеживание этой функции в основном охватывает изменения политики Windows с использованием объектов групповой политики. Их можно настроить и использовать в зависимости от обстоятельств. Обзор всех точек доступа и привилегий определенных пользователей помогает сосредоточиться на проблеме и устранить её.

В целом, Microsoft создала набор из 10 законов управления безопасностью, которые должны полностью соблюдаться для обеспечения защиты бизнеса от любых внешних угроз.

Каковы лучшие практики Политики Аудита Windows?

1. Для Active Directory

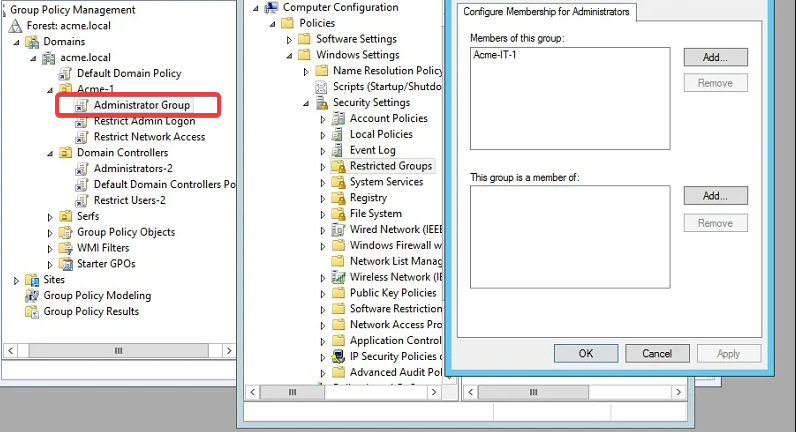

1.1 Управление и редактирование групп безопасности Active Directory

Наиболее распространенные атаки нацелены на членов Domain Admins, групп администраторов и Enterprise Admins в Active Directory. Однако это происходит потому, что доменная учетная запись с доступом на уровне администратора может даже изменить доступ VIP-учетных записей.

Таким образом, следует ограничить доступ к этим группам, чтобы избежать любых проблем.

1.2 Удаление неактивных пользователей в AD

Если какие-либо неактивные пользователи все еще имеют доступ к вашей среде Active Directory, лучше всего удалить их как можно скорее. Это стандартный метод, который используют злонамеренные третьи лица для доступа к критическим данным, не вызывая подозрений.

1.3 Отслеживание локальных администраторов

Пользователи с правами администратора имеют доступ к значительной части вашей организации. Поэтому отслеживание их уровня доступа и соответствующее управление могут иметь значительное влияние.

- Доменные учетные записи, имеющие доступ на уровне администратора к различным компьютерам – Хотя иногда эти учетные записи могут не иметь доступа к высокопривилегированным группам в Active Directory, у них может быть администраторский доступ ко многим серверам внутри инфраструктуры Windows.

- VIP-доменные учетные записи – У этих учетных записей есть доступ к различной интеллектуальной собственности и другой чувствительной информации от пользователей сети. Любая учетная запись, позволяющая атакующему получить доступ к большим объемам данных, может считаться VIP-доменной учетной записью. Примеры включают учетные записи руководителей с широким доступом и учетные записи сотрудников службы поддержки, юридического отдела, планировщиков продуктов или исследователей.

1.4 Избегайте использования GPO для установки паролей

Объекты групповой политики могут создавать учетные записи и устанавливать пароли для обычных пользователей и локальных администраторов в Active Directory.

Кроме того, злоумышленники могут использовать их для получения доступа к данным внутри Active Directory, что может привести к крупномасштабным утечкам данных.

Крайне важно, чтобы системные администраторы имели возможность обнаруживать и сообщать о таких ситуациях.

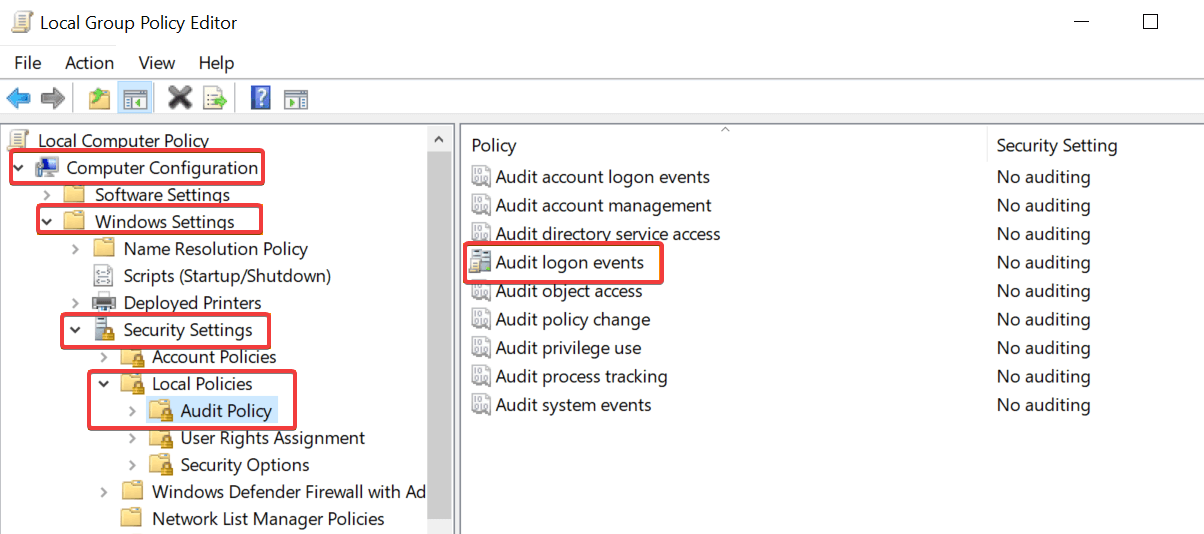

1.5 Аудит входов DC (Domain Controller)

Как упоминалось на предыдущем этапе, наличие системных администраторов, которые могут просматривать всю структуру контроллеров домена, крайне важно.

Наконец, большинство организаций сосредотачиваются на администраторах предприятий и доменов, но доступ к другим группам через DC также представляет собой большую угрозу.

Наконец, большинство организаций сосредотачиваются на администраторах предприятий и доменов, но доступ к другим группам через DC также представляет собой большую угрозу.

1.6 Используйте защиту для LSASS

Поскольку злоумышленники могут использовать различные инструменты взлома для нацеливания на Службу подчиненного локального органа безопасности (LSASS) с целью кражи учетных данных пользователей, рекомендуется предпринять меры безопасности в отношении этого.

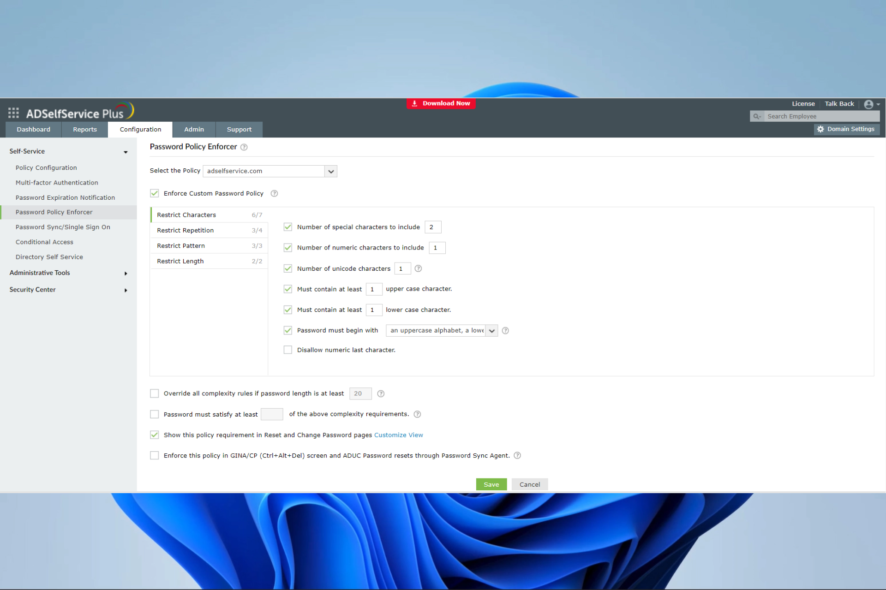

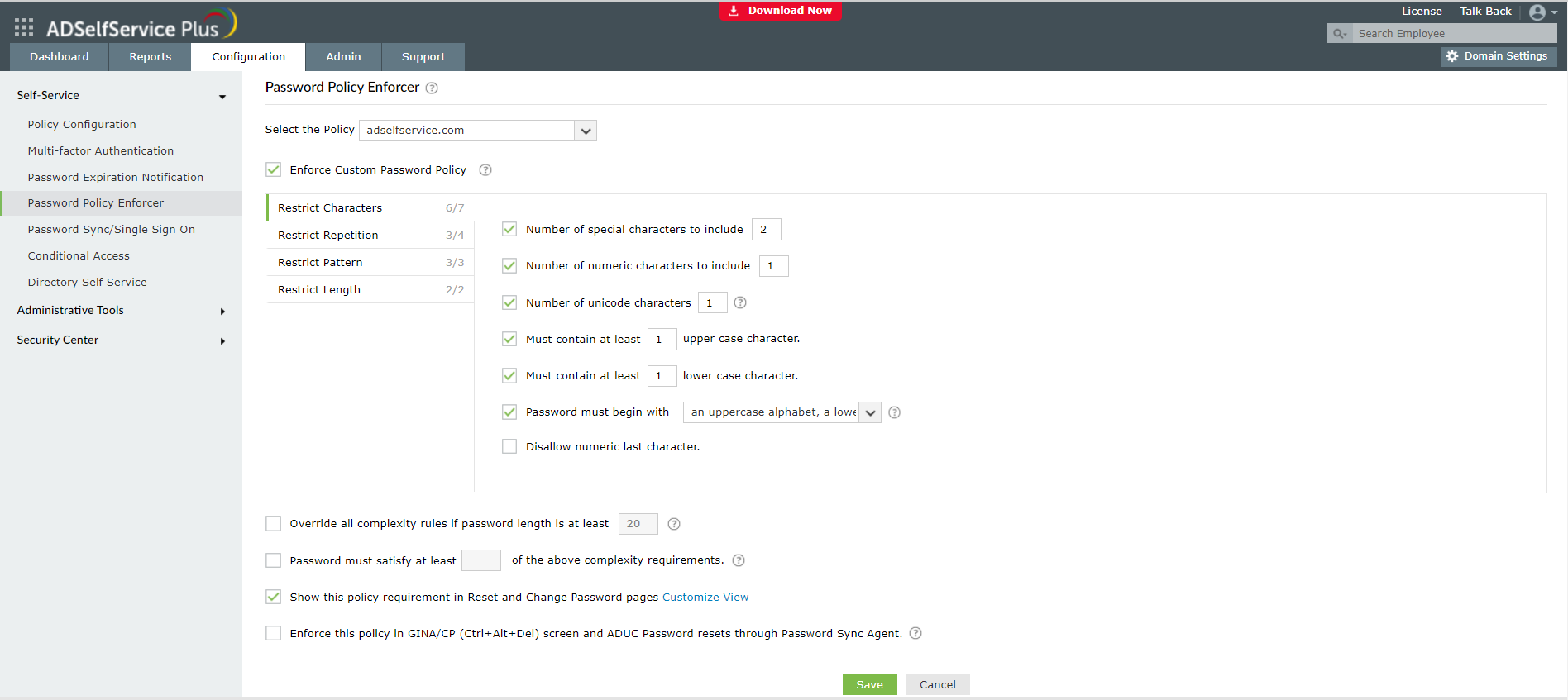

1.7 Управляйте своей политикой паролей с осторожностью

Строгая политика паролей для ваших пользователей обеспечит то, что хакеры не смогут получить доступ вовремя.

Основные элементы политики паролей:

- Необходимо часто менять пароли

- Используйте автоматизированную систему, которая позволяет паролям истекать

- Внедряйте программное обеспечение напоминаний о сроке действия пароля

- Используйте легко запоминаемые фразы вместо сложных паролей (которые представляют угрозу безопасности при хранении на HDD или бумаге)

1.8 Осторожно управляйте любыми вложенными группами

Администраторы склонны создавать группы, вложенные в другие группы, чтобы быстро контролировать уровни доступа пользователей, но это может вызвать различные риски безопасности.

Сложная структура дерева безопасности может запутать администраторов и, таким образом, привести к утечкам данных.

Наконец, для успешного управления этим элементом крайне важно всегда отслеживать, сколько групп существует и сколько групп вложены в них.

1.9 Удалите открытый доступ для пользователей

Если открытые идентификаторы доступа, такие как Everyone, Domain Users или Authenticated Users, используются при создании групповых политик, это может привести к добавлению привилегий пользователям без намерения со стороны таких элементов, как обмен файлами.

Хакеры могут использовать эти идентификаторы безопасности, чтобы сосредоточиться на конкретном пользователе с наибольшим уровнем доступа и, таким образом, создать возможность утечки безопасности.

1.10 Аудит прав входа на сервер

Поскольку локальные политики безопасности находятся под контролем групповой политики, крайне важно соответствующим образом управлять правами пользователей.

Таким образом, этот принцип непосредственно применяется к ситуациям, где неадминистраторы могут получить доступ к функции, которую должны покрывать администраторы.

Если эти функции не контролируются и не управляются постоянно, хакеры могут использовать их для получения доступа к конфиденциальной информации в организации.

Если эти функции не контролируются и не управляются постоянно, хакеры могут использовать их для получения доступа к конфиденциальной информации в организации.

1.11 Применяйте принцип наименьших привилегий для безопасности AD

Чтобы правильно применить этот принцип, вы должны настроить безопасность AD таким образом, чтобы разрешить пользователям только минимальный доступ к базе данных и другим важным функциям.

1.12 Используйте резервную копию для своего каталога AD

Надежный и стабильный процесс резервного копирования критически важен для предотвращения потери данных, которая может поставить под угрозу всю вашу организацию.

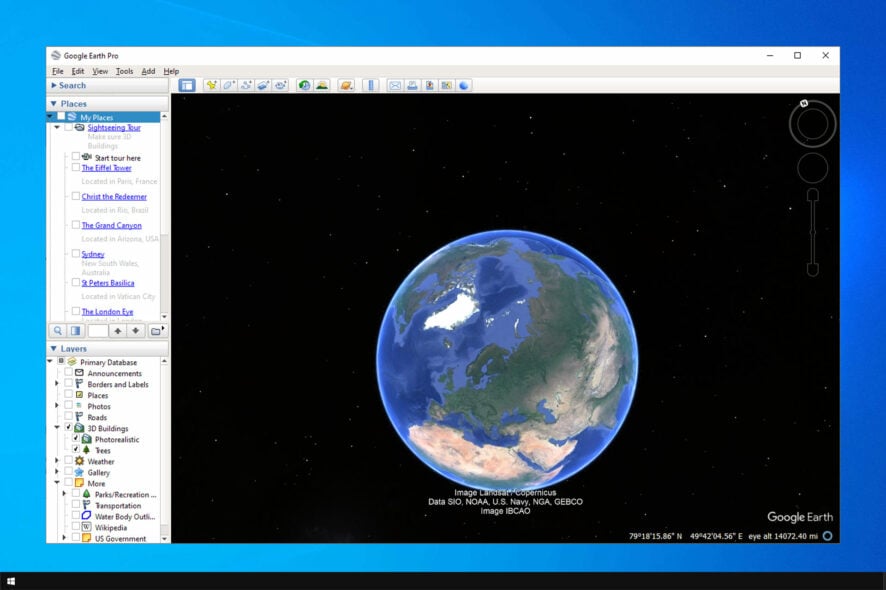

1.13 Включите мониторинг безопасности для AD

Проактивное отслеживание изменений, которые происходят в вашей настройке Active Directory, крайне важно.

Для этого наиболее эффективно нужно будет использовать некоторые полезные инструменты, которые мы рассмотрим в следующем разделе:

Какие программные инструменты я могу использовать для упрощения процесса мониторинга Active Directory?

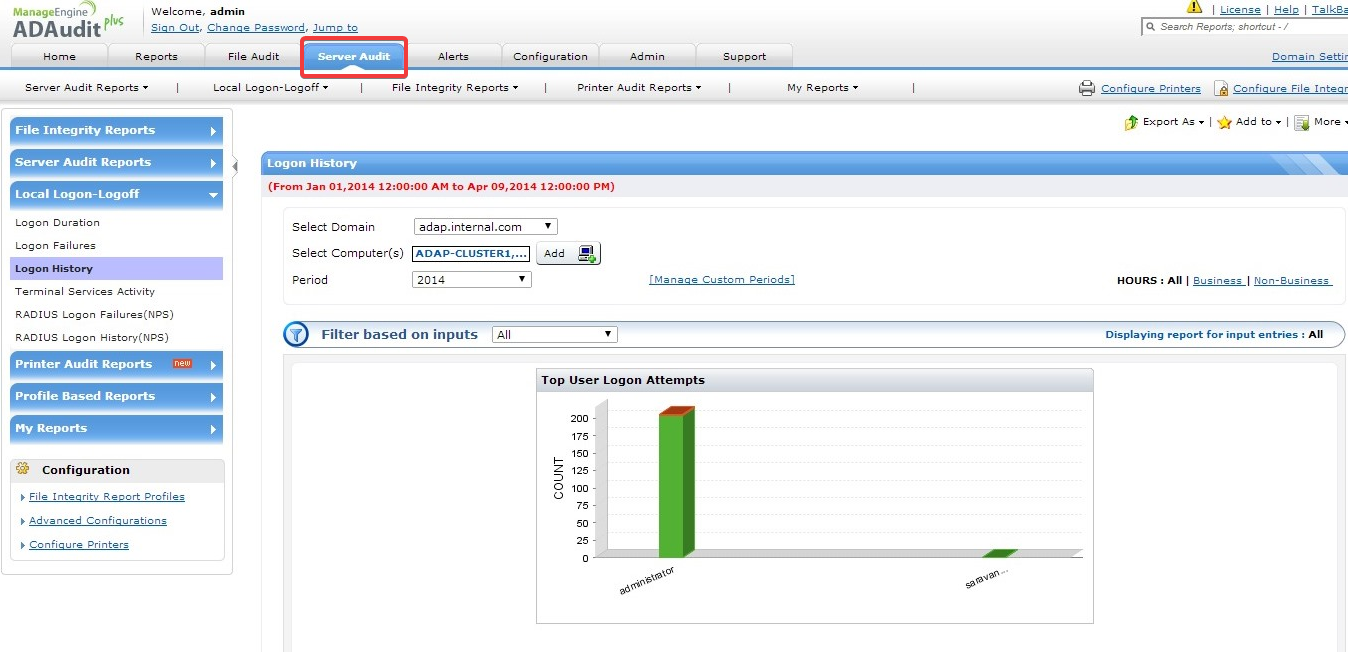

ADAudit Plus – Отличные универсальные варианты мониторинга AD

ADAudit Plus упрощает процесс мониторинга Active Directory, предоставляя централизованную и автоматизированную платформу для отслеживания и отчетности о действиях пользователей и групп, изменениях безопасности и доступе к ресурсам.

ADAudit Plus упрощает процесс мониторинга Active Directory, предоставляя централизованную и автоматизированную платформу для отслеживания и отчетности о действиях пользователей и групп, изменениях безопасности и доступе к ресурсам.

Он исключает необходимость ручного просмотра журналов и использования нескольких инструментов для выполнения одной и той же задачи. С ADAudit Plus администраторы могут просматривать реальные и исторические данные о входах пользователей, членстве в группах, разрешениях и изменениях GPO, а также получать оповещения о подозрительной активности.

Кроме того, программное обеспечение предлагает простой в использовании интерфейс с подробными и настраиваемыми отчетами и возможностью экспортирования данных в различные форматы.

Также оно позволяет мониторить несколько доменов и лесов из одной консоли, что упрощает управление и мониторинг крупных сред AD.

В целом, ADAudit Plus упрощает процесс мониторинга Active Directory, предоставляя комплексное и удобное решение, которое позволяет администраторам легко выявлять и реагировать на потенциальные угрозы безопасности.

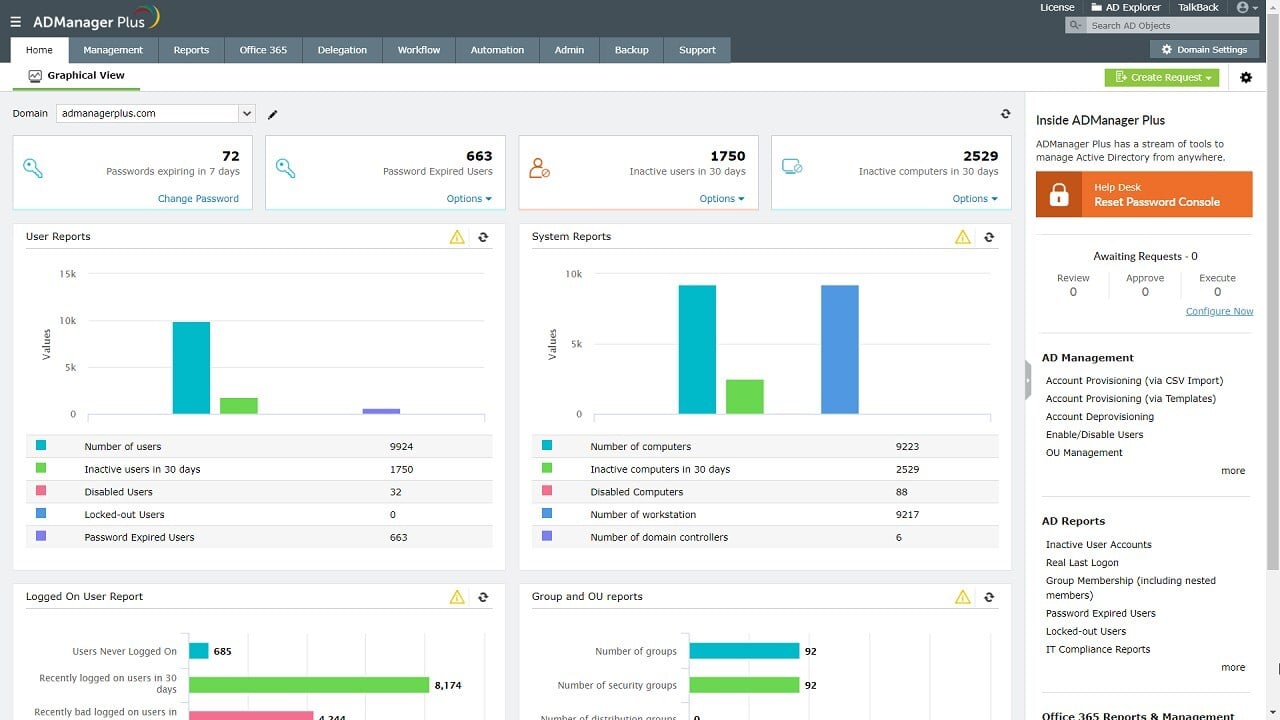

ADManager Plus – Отличное всевозможное управление AD

AD Manager Plus — это инструмент, который упрощает процесс мониторинга Active Directory, предоставляя централизованную платформу для управления и мониторинга сред AD.

AD Manager Plus — это инструмент, который упрощает процесс мониторинга Active Directory, предоставляя централизованную платформу для управления и мониторинга сред AD.

Он позволяет администраторам легко просматривать и управлять учетными записями пользователей, группами и другими объектами AD, а также мониторить и отслеживать изменения в среде AD.

Кроме того, он предоставляет различные возможности отчетности и аудита для обеспечения соблюдения требований и безопасности.

С ADManager Plus администраторы могут выполнять повседневные задачи AD, такие как создание и управление пользователями и группами, сброс паролей и делегирование разрешений всего за несколько кликов. Он также позволяет выполнять массовые действия, экономя время для повторяющихся задач.

В целом, ADManager Plus направлен на то, чтобы сделать процесс мониторинга и управления Active Directory более эффективным и упорядоченным.

ADSelfService Plus – Идеально для мониторинга в реальном времени

ADSelfService Plus упрощает процесс мониторинга Active Directory, предоставляя централизованную платформу для мониторинга и управления различными аспектами AD.

ADSelfService Plus упрощает процесс мониторинга Active Directory, предоставляя централизованную платформу для мониторинга и управления различными аспектами AD.

Это включает в себя мониторинг в реальном времени активности входа и выхода пользователей, отслеживание изменений учетных записей пользователей и сбросов паролей, а также генерацию подробных отчетов о пользователях и группах AD.

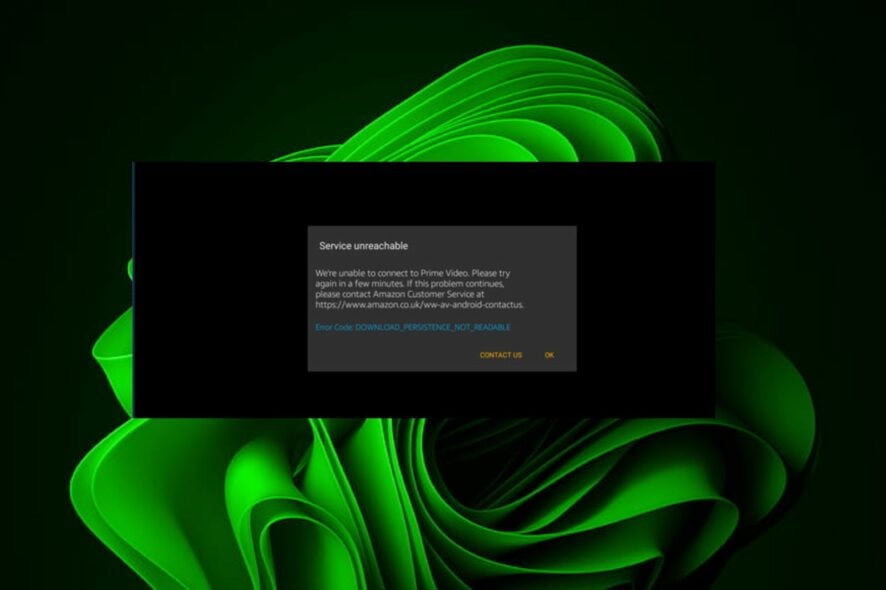

Кроме того, он предоставляет автоматизированные оповещения и уведомления для конкретных событий, таких как неудачные попытки входа или истечение срока пароля, что может помочь ИТ-администраторам быстро выявлять и устранять проблемы.

В целом, ADSelfService Plus помогает упростить процесс мониторинга AD, предоставляя комплексный набор инструментов и функций, которые позволяют ИТ-администраторам легко мониторить и управлять пользователями и группами AD. Читать далее по этой теме

- Старый вход в Hotmail: Как легко получить доступ к вашему классическому аккаунту

- Microsoft потратила до 50 миллионов долларов на индивидуальные сделки по Game Pass, сообщает бывший менеджер

- Microsoft заменяет JScript на JScript9Legacy для лучшей безопасности в Windows 11

- Windows 11 Build 27898 добавляет маленькие значки на панели задач, быструю восстановление, умное совместное использование

2. Для Аудита Политики Windows

2.1 Регулярно пересматривайте и обновляйте политики аудита

Аудит политик Windows — это непрерывный процесс, и важно периодически пересматривать и обновлять политики аудита, чтобы убедиться, что они все еще актуальны и соответствуют требованиям.

Это включает в себя выявление новых угроз и уязвимостей, а также определение, какие события должны быть зафиксированы на основе текущих потребностей в безопасности организации.

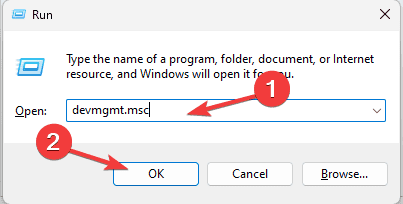

2.2 Используйте встроенные политики аудита

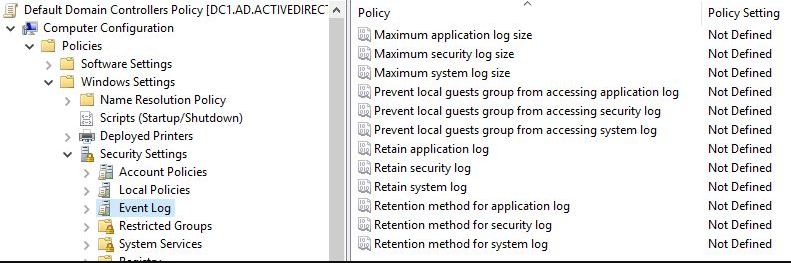

Windows имеет несколько встроенных политик аудита, которые отслеживают множество событий, включая события входа/выхода, доступ к объектам, системные события и т. д.

Эти политики созданы для обеспечения комплексного покрытия и могут стать хорошим отправной точкой для большинства организаций.

2.3 Включите аудит для чувствительных областей

Крайне важно включить аудит для чувствительных областей, таких как системный реестр, журналы событий безопасности и учетные записи привилегированных пользователей.

Поскольку это позволит вам отслеживать и контролировать действия, связанные с этими областями, что поможет быстрее выявлять и реагировать на инциденты безопасности.

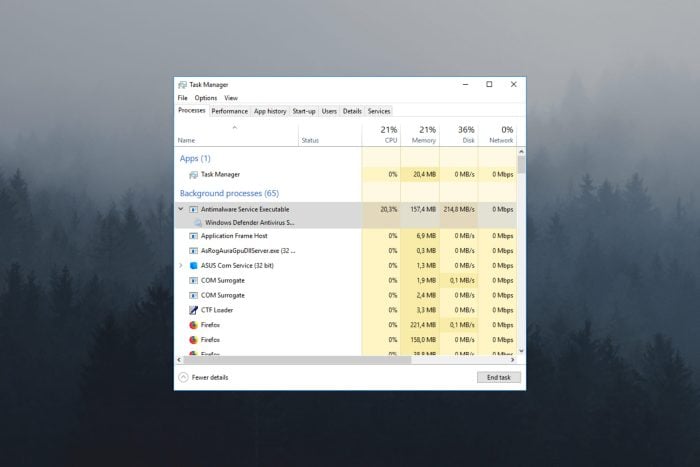

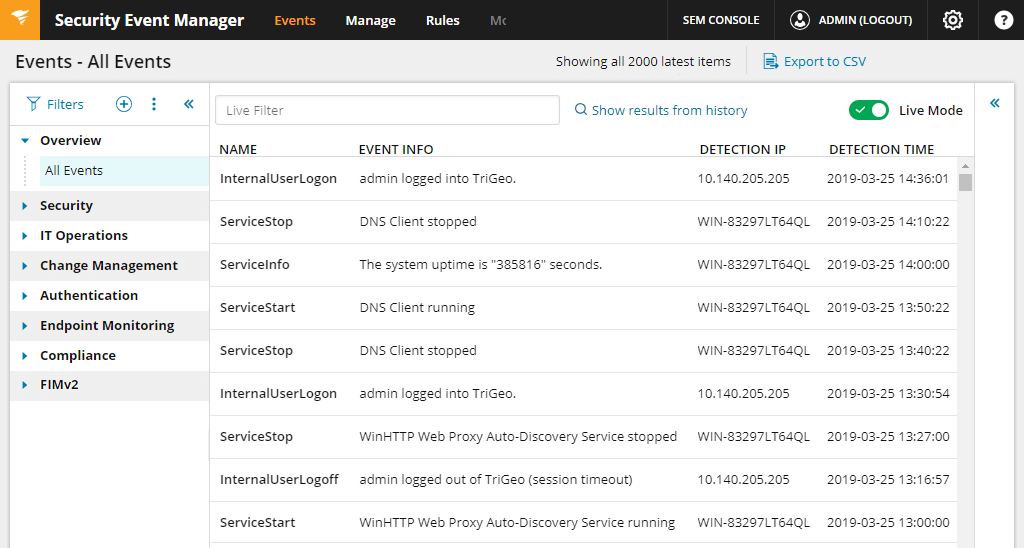

2.4 Используйте централизованное управление журналами

Централизованное управление журналами является наилучшей практикой для аудита политик Windows.

Централизованное управление журналами является наилучшей практикой для аудита политик Windows.

Это позволяет вам собрать, хранить и анализировать все журналы в одном месте, что облегчает выявление и реагирование на инциденты безопасности. Это одно из основных лучших практик политики аудита Windows.

2.5 Тестируйте свои политики аудита

Регулярное тестирование ваших политик может помочь убедиться в том, что они настроены правильно и фиксируют события и информацию, необходимые для выявления и реагирования на инциденты безопасности.

Это может включать в себя тестирование политик в лабораторной среде или моделирование различных инцидентов безопасности, чтобы проверить, как политики аудита реагируют.

2.6 Мониторьте и просматривайте журналы

Регулярный мониторинг и просмотр журналов, создаваемыхpolitics audit policies, имеет важное значение. Это может помочь в раннем выявлении потенциальных инцидентов безопасности и позволить ИТ-администраторам быстро и эффективно реагировать, чтобы минимизировать последствия инцидента.

2.7 Регулярно создавайте резервные копии данных аудита

Регулярное создание резервных копий данных аудита помогает политике аудита Windows несколькими способами. Во-первых, это обеспечивает историческую запись событий, которые могут быть использованы для расследования прошлых инцидентов безопасности или других проблем.

Кроме того, это может помочь выявить закономерности или связи между различными событиями, что может помочь в определении причины инцидента безопасности.

Кроме того, регулярные резервные копии могут гарантировать, что данные не будут потеряны в случае сбоя системы или других непредвиденных проблем. И, наконец, это может быть критически важно для поддержания точного учета событий и может быть необходимо для отчетности о соблюдении требований.

2.8 Держите программное обеспечение обновленным

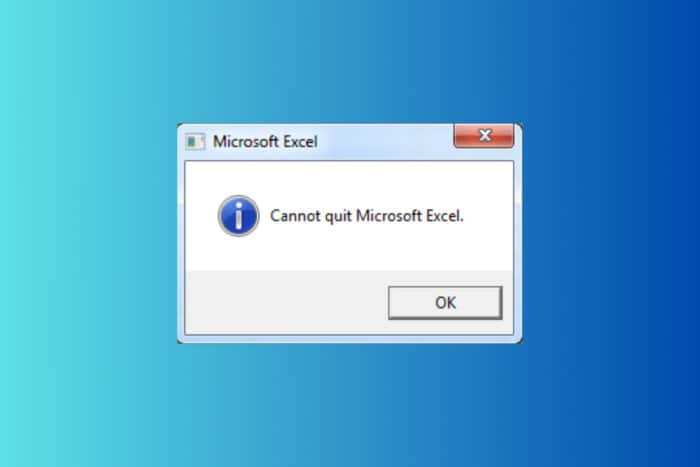

Наконец, обновление программного обеспечения помогает политике аудита Windows, снижая риск инцидентов безопасности и других проблем.

Обновления программного обеспечения обычно включают в себя патчи безопасности, которые устраняют известные уязвимости или ошибки, которые злоумышленники могут эксплуатировать. Обновляя программное обеспечение, организации могут снизить риск этих уязвимостей и минимизировать потенциальные инциденты безопасности.

Кроме того, обновления программного обеспечения могут включать новые функции и улучшения, которые помогут повысить безопасность системы. Более того, это добавит новые возможности аудита или улучшенную функциональность ведения журналов.

В заключение, лучшие практики политики аудита Windows крайне важны для обеспечения безопасности и целостности ИТ-систем вашей организации.

Таким образом, внедряя эти лучшие практики, организации могут убедиться, что они фиксируют необходимую информацию для выявления и реагирования на инциденты безопасности. Кроме того, они соблюдают отраслевые стандарты и нормативные требования.

Наконец, использование этих лучших практик может помочь организациям упростить процесс политики аудита Windows и улучшить свою общую защиту.